Il gruppo Lazarus continua a distinguersi per sofisticazione e determinazione, specialmente nei confronti del settore finanziario e delle criptovalute. Un recente caso di incident response analizzato da Fox-IT e NCC Group ha portato alla luce l’utilizzo combinato di tre remote access trojan (RAT) differenti—PondRAT, ThemeForestRAT e RemotePE—in un’unica campagna intrusiva. Questa attività è stata attribuita a un sottogruppo di Lazarus noto anche come AppleJeus, Citrine Sleet, UNC4736 e Gleaming Pisces.

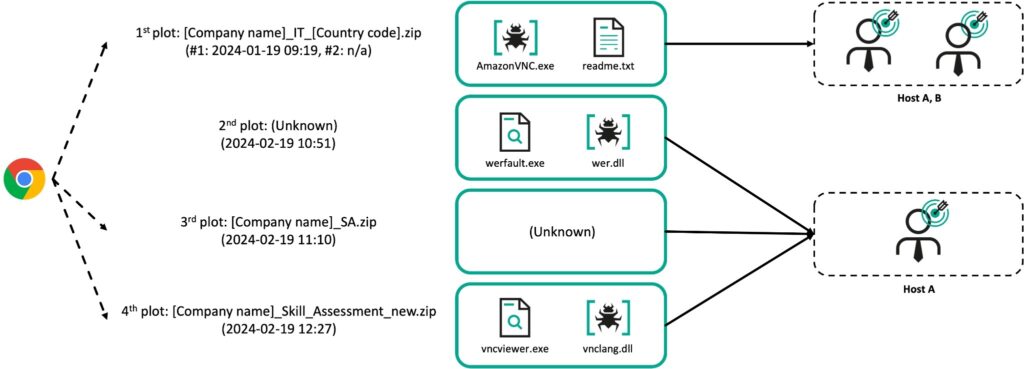

L’attacco inizia con un’azione di social engineering su Telegram, dove i threat actor si sono spacciati per dipendenti di aziende di trading legittime, invitando le vittime a riunioni tramite siti falsi che imitano piattaforme come Calendly e Picktime.

L’obiettivo? Ottenere un primo aggancio per poi sfruttare, con ogni probabilità, una zero-day di Chrome per ottenere l’accesso iniziale. Microsoft ha già documentato l’uso di un exploit zero-day di Chromium da parte di Citrine Sleet per caricare il rootkit FudModule, e i pattern riscontrati sembrano allinearsi a questa tecnica.

Una volta dentro, gli attaccanti hanno utilizzato una tecnica di persistence subdola: il caricamento fantasma (phantom DLL loading) attraverso il servizio Windows SessionEnv, modificando i privilegi del servizio per aggiungere SeDebugPrivilege e SeLoadDriverPrivilege, permettendo così il caricamento di driver kernel e l’eventuale disabilitazione degli strumenti EDR. Il loader impiegato—PerfhLoader—decritta un payload cifrato (spesso chiamato perfh011.dat) usando un algoritmo XOR rolling con una chiave derivata da un array di byte fisso.

PondRAT, il primo RAT utilizzato, è relativamente semplice ma efficace. Comunica via HTTP(S) con un server C2 hardcoded, offrendo funzionalità di base come esecuzione di comandi, upload e download di file, e injection di shellcode. Curiosamente, condivide diverse somiglianze con il suo predecessore POOLRAT (o SimpleTea), tra cui la generazione degli ID bot, la formattazione delle stringhe di comando e una peculiare tecnica di sovrascrittura dei file temporanei che prevede multiple ridenominazioni con caratteri progressivi (da A a Z) prima della cancellazione.

Accanto a PondRAT, gli attaccanti utilizzavano ThemeForestRAT, un RAT più avanzato e sofisticato, operante esclusivamente in memoria per evadere le rilevazioni. ThemeForestRAT supporta oltre venti comandi, tra cui timestomping, compressione di directory, injection di shellcode e monitoraggio di sessioni RDP. La sua configurazione è cifrata con RC4 e memorizzata in file di sistema camuffati—netraid.inf su Windows, /var/crash/cups su Linux e /private/etc/imap su macOS.

ThemeForestRAT non è una novità assoluta: le sue radici affondano in RomeoGolf, un RAT analizzato nel rapporto Operation Blockbuster del 2016. Condivide meccanismi di generazione degli ID, strutture di configurazione e logiche di segnalazione per eventi USB e RDP. Tuttavia, rispetto al suo predecessore, è evoluto: abbandona il protocollo Fake TLS per HTTP(S) e introduce nuove capacità operative.

Dopo circa tre mesi di attività, gli attaccanti hanno pulito le tracce di PondRAT e ThemeForestRAT per deployare RemotePE—un RAT ancor più avanzato, dotato di un loader cifrato con DPAPI (Data Protection API) per un environmental keying efficace. RemotePE rappresenta probabilmente lo stadio finale dell’operazione, riservato a target di alto valore o per operazioni più sensibili.

Oltre ai RAT, il gruppo ha impiegato tool personalizzati e open source: uno screenshotter, un keylogger, un browser dumper per Chromium, Mimikatz, Proxy Mini e una versione di frpc (Fast Reverse Proxy) coincidente con quella usata nell’attacco supply chain a 3CX.

La campagna evidenzia non solo la versatilità tecnica di Lazarus, ma anche una strategia a più livelli: social engineering per l’accesso iniziale, RAT leggeri per il foothold, strumenti più stealth per la persistenza e l’esfiltrazione, e infine un RAT avanzato per le operazioni più critiche.

Per i team di sicurezza, resta essenziale monitorare le tecniche di persistence legate ai servizi Windows, verificare le anomalie nei log di sistema e implementare controlli avanzati sulle comunicazioni HTTP in uscita. La caccia a questi RAT richiede non solo signature-based detection, ma anche analisi comportamentale e una costante threat intelligence.