Un gruppo di specialisti della sicurezza informatica ha rilevato una campagna per la distribuzione di un Trojan di accesso remoto (RAT) camuffato da un presunto video sessuale del presidente Donald Trump tramite e – mail.

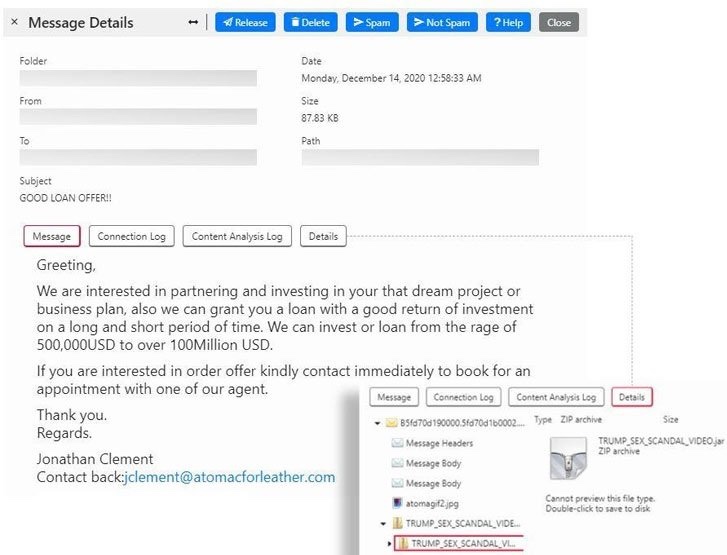

Questi messaggi, che portano come oggetto “BUONA OFFERTA DI PRESTITO”, contengono un file Java intitolato “TRUMP_SEX_SCANDAL_VIDEO.jar”. Se gli utenti scaricano il file, installeranno effettivamente il malware Quaverse RAT (QRAT), noto anche come Qua.

Nel loro rapporto, gli esperti menzionano che gli autori delle minacce stanno cercando di sfruttare l’anticipazione generata dalle recenti elezioni presidenziali statunitensi, credendo addirittura che il nome del file sia stato modificato all’ultimo minuto in quanto non ha alcuna relazione con la riga dell’oggetto nell’e-mail. Gli esperti di Trustwave affermano che questa sembra essere un’estensione della più recente campagna collegata a questo gruppo e rilevata nell’agosto 2020.

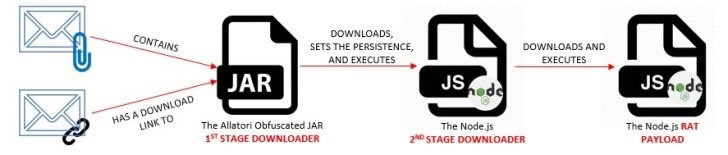

Tutto inizia con l’e-mail di spam contenente l’allegato o, in caso contrario, un collegamento a un file zip dannoso. Ognuno di questi file recupera il file JAR (“Spec-0034.jar”), codificato con l’offuscatore Java Allatori.

Il downloader configura la piattaforma Node.Js sul sistema, quindi scarica ed esegue un secondo downloader chiamato “wizard.js” per generare persistenza e ottenere Qnode RAT da un server controllato dagli attori della minaccia.

Una recente inclusione di questo attacco è un avviso emergente per notificare alla vittima che il JAR in esecuzione è un software di accesso remoto utilizzato per il pentesting. Gli esperti affermano che ciò indica che l’attività dannosa inizierà a manifestarsi quando l’utente fa clic sul pulsante “OK” nell’avviso a comparsa.

Il Trojan ha ricevuto più aggiornamenti, incluso il codice ora crittografato con base64: “Questa minaccia è migliorata in modo significativo da quando è stata rilevata per la prima volta”, aggiungono gli specialisti.

Inutile dire che si consiglia agli utenti di ignorare eventuali messaggi sospetti, inviati da un utente sconosciuto o che includono contenuti troppo attraenti per essere veri. Il modo migliore per prevenire queste infezioni è identificare una minaccia prima di aprire l’email.