Secondo diverse analisi e report del 2022, quest’anno è stato caratterizzato dal ransomware. Come ogni anno, i criminali hanno già iniziato a portare avanti i festeggiamenti di capodanno con i botti cyber.

La situazione di questi ultimi giorni (da dopo Natale ad oggi), in Italia, ma non solo, è straziante. Tra rivendicazioni criminali e comunicati interni di enti pubblici, le vittime di attacchi informatici, diretti o indiretti sono tante.

Colpita Advanced Systems, supply chain

Il 27 dicembre è la stessa società a comunicarlo, dopo aver incaricato una task force con gli esperti di Swascan (del gruppo Tinexta). L’attacco è stato di tipo ransomware (PHOBOS) e quindi sono stati messi fuori uso parte dei sistemi e servizi che l’azienda offre.

Il problema è strategico perché l’azienda opera per enti locali e amministrazioni comunali. In effetti di li a poco, sulla stampa escono diversi comunicati che interessano Comuni della zona, come coinvolti in attacchi cyber.

L’azienda è riuscita a rispondere prontamente all’attacco ripristinando quanto danneggiato, grazie ai backup funzionali e operativi ben conservati, però non si è ancora dato sapere se e quanti dati sono stati rubati durante l’attacco e di che tipologia.

Tra i servizi danneggiati e ora ripristinati si nota: IMU, TARI, IUC, PAGOPA, LINKMATE, TOURIST TAX, PRUNES, IDRICO, CUP, COSAP, H2H.

Attacco al Comune di Sarno

Direttamente collegato all’attacco appena descritto contro Advanced Systems SpA, questo è stato il primo ente che ha risentito della supply chain compromessa. L’azienda infatti fornisce al comune i servizi tecnologici e affida ad essa, pagamenti, conservazione documentale e tutto ciò che riguarda i tributi dei cittadini.

Il primo effetto è stato senza dubbio lo spegnimento dei servizi comandati dalla società. Ma una volta ripristinati questi, la paura è che dati di cittadini e personale comunale, siano finiti in mani criminali. Al momento non ci sono rivendicazioni sul possesso illecito di questi dati, però l’attacco ransomware, normalmente, esfiltra i dati prima di danneggiarli con la crittografia.

Diciamo che per ora rimane un dubbio lecito.

Attacco al Comune di Campobasso

Se il Comune di Sarno non è bastato per capire quanto sensibile potesse essere l’azienda Advanced Systems SpA colpita (di cui sopra), basti pensare che sempre il 28 dicembre, anche il Comune di Campobasso ha comunicato la sua forzata interruzione dei servizi, per lo più impattante sui tributi dell’ente, a causa di un attacco informatico.

Ebbene si, anche il Comune di Campobasso sta sotto l’ala protettrice di Advanced Systems SpA.

Forse questi primi tre esempi, possono essere il giusto motivo per iniziare a pensare (e ripensare) quanto sia importante valutare la catena di approvvigionamento per le strutture critiche. Eh si, le pubbliche amministrazioni sono strutture critiche.

Sarebbe il momento di effettuare una vera e sincera revisione dei fornitori, soprattutto post attacco? Sembra che attacchi ormai noti (vds sanità nel 2021), non abbiano insegnati ancora niente di significativo e i problemi, restano gli stessi, anche a distanza di tempo.

Attacco al Comune di Recale

Stessa sorte per il Comune del casertano, che si è visti bloccati tutti i servizi afferenti ai tributi locali.

Anche il Comune di Recale era (ed è) sotto i servizi IT di Advanced Systems SpA. Anche qui, il circuito di pagamento PagoPA è stato temporaneamente interrotto per consentire lo svolgimento delle indagini da parte della task force, sopra citata.

I problemi delle “Azienda Zero”, stavolta in Piemonte con Azienda ospedaliera di Alessandria

Esplosi tutti i botti di capodanno negli enti locali, i criminali passano in rassegna (stessi problemi), gli enti ospedalieri.

Anche qui abbiamo un grave problema di supply chain. Si tratta delle popolari Aziende Zero, sparse un po’ in giro per l’Italia che, con la partecipazione delle Regioni, “gestiscono” (o almeno questo gli si chiede e gli si paga), le infrastrutture tecnologiche della sanità di quella data regione.

L’esempio di questi giorni arriva proprio dall’Azienda Ospedaliera di Alessandria.

Qui non abbiamo alcun comunicato dell’ente che possa essere d’aiuto per pazienti e cittadini, sull’accaduto. Almeno non prima della rivendicazione criminale che invece arriva puntuale sul sito di Ragnar Locker (uno dei gruppi ransomware più noti di questo tempo).

L’attacco è interessante perché in questo caso, ed è sicuramente un caso unico al momento, i criminali hanno addirittura deciso di non crittografare i dati che sono stati illecitamente acceduti. Questo è sicuramente un voler aiutare (o meglio graziare) l’Azienda Ospedaliera, e i criminali non attaccano con l’intento di graziare.

Cosa è successo dunque? Durante l’attacco sono venuti fuori numerosi punti deboli e di incompetenza del reparto IT che gestisce la sicurezza informatica dell’ente (Azienda Zero appunto), questi punti sono stati presi di mira dagli attaccanti e annotati in un post sul proprio blog, proprio per sottolinearne le gravi mancanze. Sconcertati dall’eccesso di insicurezza dunque, i criminali si sono quasi tirati indietro e hanno deciso di non compromettere i file, ma “solo” di rubarli e renderli disponibili online.

Cosa hanno detto i criminali ad Azienda Zero?

“Qualsiasi raccomandazione sulla sicurezza sarà inutile in questo caso. Il nostro consiglio è di sostituire l’intero personale IT e sottoporlo a test di competenza e controllarli anche per lo spreco di budget. Il gruppo non adotterà mai misure che possono mettere a rischio la vita o la salute delle persone in quanto l’obiettivo è dimostrare che le aziende non si preoccupano della privacy dei dati personali che raccolgono e archiviano”.

Questo, in un mondo normale, sarebbe abbastanza per scavare una fossa e sotterrare dentro tutti i responsabili e chi gestisce il mondo IT di questa amministrazione. E invece…

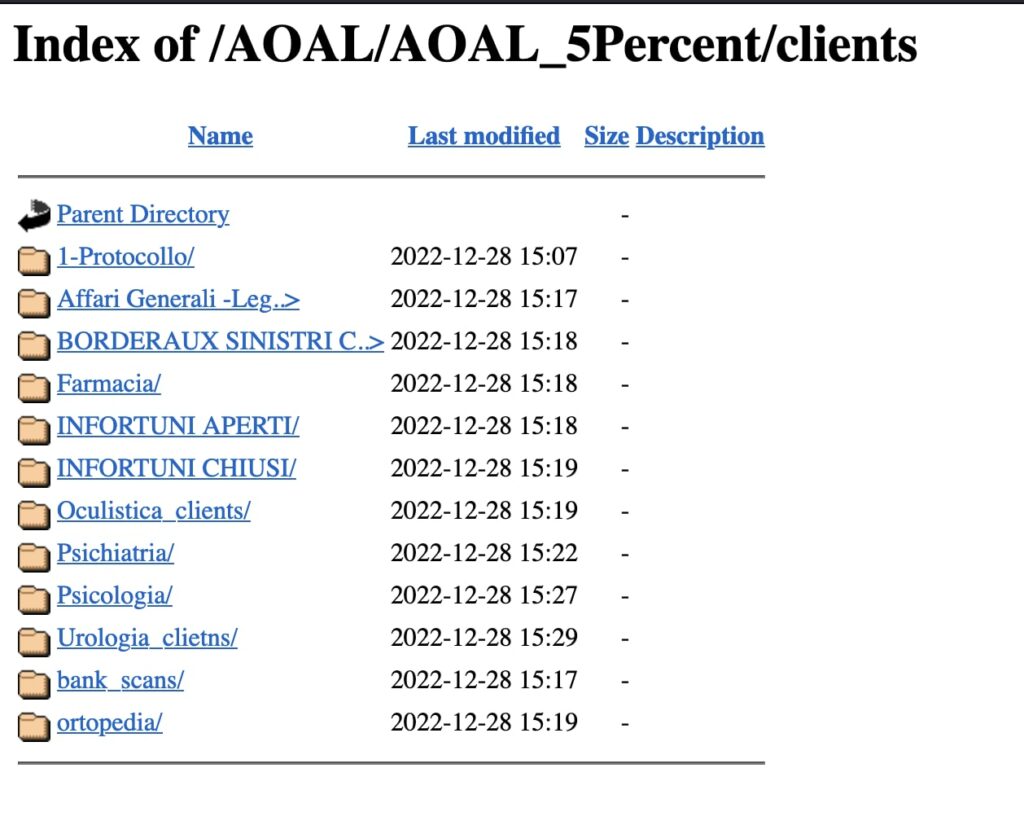

Arriva il comunicato, insufficiente, di AOAL

Quindi, l’Azienda Ospedaliera non ha subito danni tangibili come disservizi, ma d’altro canto, sono stati derisi da criminali informatici e i dati personali di cittadini e pazienti sono stati rubati per usi illeciti.

Dopo queste evidenze, l’Azienda ospedaliera ha deciso di comunicare con l’esterno il proprio punto di vista sull’incidente dicendo che:

“sono state prese immediatamente le misure necessarie, da subito stretta sinergia con Regione Piemonte e Azienda Zero, oltre alla collaborazione con l’Agenzia per la Cybersicurezza Nazionale. L’azienda ospedaliera è stata al centro di un attacco informatico a cui ha dato seguito attivandosi immediatamente in stretta sinergia e Regione e Azienda zero, garantendo così la continuità dei servizi e delle prestazioni. Contemporaneamente ha subito avviato una collaborazione con l’Agenzia nazionale e sporto denuncia agli organi competenti”.

Anche il comunicato pecca decisamente

Ci sarebbe da chiedersi come hanno fatto a “garantire la continuità dei servizi”, visto che l’attacco non li ha (volutamente) interrotti. Inoltre è difficile capire come ci si possa ergere a paladini della sicurezza dei cittadini (come in questo comunicato), dopo esser stati derisi e sbeffeggiati come incompetenti persino dai criminali, che hanno avuto pietà nell’attacco, piuttosto che chiedere scusa per la marea di dati che sono stati persi unicamente per responsabilità dell’ente e di Azienda Zero (che percepisce milioni di euro pubblici dalla Regione Piemonte).

Se Ragnar Locker avesse lavorato come di consueto, oggi, probabilmente, in Azienda Ospedaliera di Alessandria, si avrebbe difficoltà persino ad accendere le luci dei corridoi. Quindi forse è il caso di rivedere determinate procedure, formare il personale e revisionare completamente il reparto IT.

Perché me la prendo con le Aziende Zero?

A questo punto, che questi accordi (prettamente economici) tra Regioni e aziende sanitarie, per il tramite di Aziende Zero, siano problematici è indubbio.

Azienda Zero (del Veneto) è stata responsabile pochi mesi fa anch’essa di altro attacco informatico che ha messo fuori uso per giorni, l’AULSS6 Euganea. Quella volta ci fu Lockbit dietro l’attacco e la voglia di graziare la vittima, in quanto ospedale, non è stata nemmeno presa in considerazione.

C’è un grave ed evidente spreco di denaro nel settore IT di queste amministrazioni (Regioni e Aziende Zero), alle quali vengono affidate appalti pubblici sovradimensionati, senza che nessuno mai si preoccupi di verificare come vengono spesi e quali investimenti vengono fatti per garantire la resilienza della sanità regionale che, in Italia, dopo la difesa è il punto più strategico del Paese.

Questo meccanismo si può superare con una struttura più geolocalizzata della nuova Agenzia per la Cybersicurezza Nazionale, che si occupi, con figure/uffici anche in loco, della vera e reale sicurezza degli enti pubblici (soprattutto nei settori più sensibili come la sanità), sorvegliando a stretto contatto con l’operato quotidiano, dimenticando il vecchio concetto di appalto pubblico con finte società di sicurezza come gli accordi e i sub appalti delle Aziende Zero.

Il 2023 potrà essere l’anno della svolta? Vedremo, perché il ransomware non ha in programma di spegnere le operazioni.