EggStreme, un framework malware integrato e sfuggente da sembrare uscito da un film di spionaggio, ma purtroppo è molto reale. Scoperto da Bitdefender nei primi mesi del 2024, questo toolkit sofisticato è stato utilizzato per prendere di mira una compagnia militare nelle Filippine, un obiettivo dall’alto valore strategico che parla chiaramente di un attore legato a interessi nazionali.

L’attacco è partito in modo subdolo, come spesso accade: uno script di logon eseguito da una condivisione SMB remota. Quel file batch, apparentemente innocuo, ha innescato una catena di eventi che ha portato al dispiegamento di un arsenale malware composto da multiple componenti, ognuna con un ruolo preciso. Il tutto con un obiettivo chiaro: ottenere un accesso persistente e invisibile, per raccogliere informazioni sensibili senza lasciare tracce evidenti.

Il primo attore sulla scena è stato EggStremeFuel, un payloader nascosto dentro una DLL malevola (mscorsvc.dll) e lanciato attraverso una tecnica di DLL sideloading che sfrutta un eseguibile legittimo di Windows, WinMail.exe. Una volta eseguito, EggStremeFuel non solo ha fingerprintato il sistema, ma ha anche stabilito una reverse shell verso i server di comando e controllo (C2), dando agli aggressori un accesso immediato e diretto.

Ma la true forza di EggStreme non sta nel primo accesso, quanto nella sua ingegneria della persistenza. Gli attaccanti hanno abusato di servizi Windows disabilitati o manuali – come MSiSCSI, AppMgmt e SWPRV – alterando le chiavi di registro o sostituendo direttamente le DLL di sistema per eseguire il loro codice con privilegi elevatissimi, come SeDebugPrivilege. In alcuni casi, hanno persino rinominato file malevoli in svchost.dat per camuffarli da componenti legittimi, dimostrando una meticolosità operativa notevole.

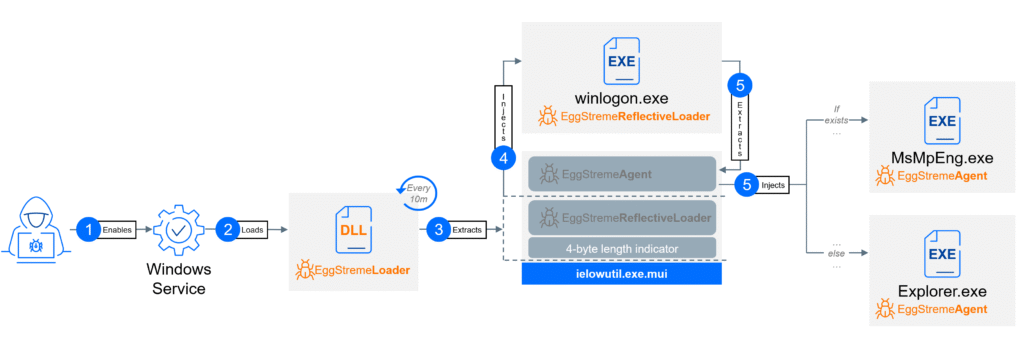

Il cuore dell’operazione è EggStremeLoader, un binario registrato come servizio che recupera da un file nascosto – C:\Windows\en-US\ielowutil.exe.mui – altri due payload cifrati: EggStremeReflectiveLoader e EggStremeAgent. Il reflective loader fa esattamente ciò che il nome suggerisce: carica in memoria una DLL senza toccare il disco, iniettandola in processi fidati come winlogon.exe. Da lì, sfrutta il token di quel processo per avviare un nuovo processo sospeso – spesso MsMpEng.exe (Windows Defender) o explorer.exe – e iniettarvi il payload finale.

Ed è qui che entra in gioco EggStremeAgent, il gioiello della corona. Si tratta di una backdoor completa, che comunica con i C2 tramite il protocollo gRPC con autenticazione TLS mutuale, garantendo comunicazioni criptate e robuste. Con 58 comandi supportati, gli attaccanti potevano fare praticamente di tutto: enumerare file, servizi e processi, eseguire comandi remoti, scansionare la rete, spostarsi lateralmente, persino injectare shellcode o avviare proxy per reindirizzare il traffico.

EggStremeAgent non si limita a eseguire ordini: monitora attivamente le nuove sessioni utente. Ogni volta che un utente effettua il login, la backdoor decifra e inietta un keylogger – EggStremeKeylogger – nel processo explorer.exe corrispondente. Questo modulo registra tutto: battiture, titoli delle finestre attive, contenuti degli appunti, persino i file copiati. I log vengono cifrati in tempo reale con RC4 e scritti in un file nascosto, pronto per essere esfiltrato.

Non contenti di un solo punto d’accesso, gli attaccanti hanno anche distribuito EggStremeWizard, un backdoor secondario lanciato tramite il sideloading di xwizards.dll tramite l’eseguibile legittimo xwizard.exe. Più leggero ma ugualmente efficace, questo componente offre shell inversa e capacità di upload/download, ed è configurato per provare multiple infrastrutture C2 per garantire resilienza.

L’infrastruttura di comando e controllo è gestita in modo altrettanto professionale. Tutti i server C2 utilizzano certificati TLS firmati dalla stessa certification authority (CA), il che suggerisce un’infrastruttura centralizzata e ben mantenuta. Domini come whosecity[.]org, webpirat[.]net e ronaldmooremd[.]net sono stati associati a questa campagna, con indirizzi IP che cambiano nel tempo per evadere blacklist e misure di blocco.

Quello che colpisce di EggStreme è la sua natura modulare e fileless. Sebbene alcuni componenti risiedano sul disco in forma cifrata, il codice malevolo vero e proprio vive solo in memoria, rendendo il rilevamento tramite soluzioni tradizionali estremamente difficile. L’uso massiccio di tecniche Living-off-the-Land (LOLBin) e di processi legittimi per mascherare attività illecite è indicativo di un avversario sofisticato, con risorse e conoscenze tecniche notevoli.

Davanti a minacce come EggStreme serve un approccio a più livelli: dall’hardening proattivo dei sistemi per limitare l’uso di binari legittimi a scopo malevolo, all’adozione di piattaforme EDR/XDR in grado di correlare eventi sospetti attraverso più endpoint. In molti casi, il monitoraggio continuo e la risposta gestita (MDR) possono fare la differenza tra un incidente contenuto e una violazione prolungata.