Negli ultimi anni, l’immaginario collettivo della cybersecurity ha fin troppo spesso romanticizzato l’hacker solitario, genio ribelle in grado di violare sistemi con exploit a zero-day e toolkit fantascientifici. La realtà, come dimostrano due recenti campagne portate alla luce da Koi Security e QiAnXin, è spesso più prosaica e, proprio per questo, tremendamente efficace. Si chiama DarkSpectre, ma potrebbe chiamarsi “pigrizia digitale collettiva”, ed è il volto di un’operazione criminale che, per sette anni, ha infettato silenziosamente oltre 8,8 milioni di browser sfruttando il canale più banale: le estensioni.

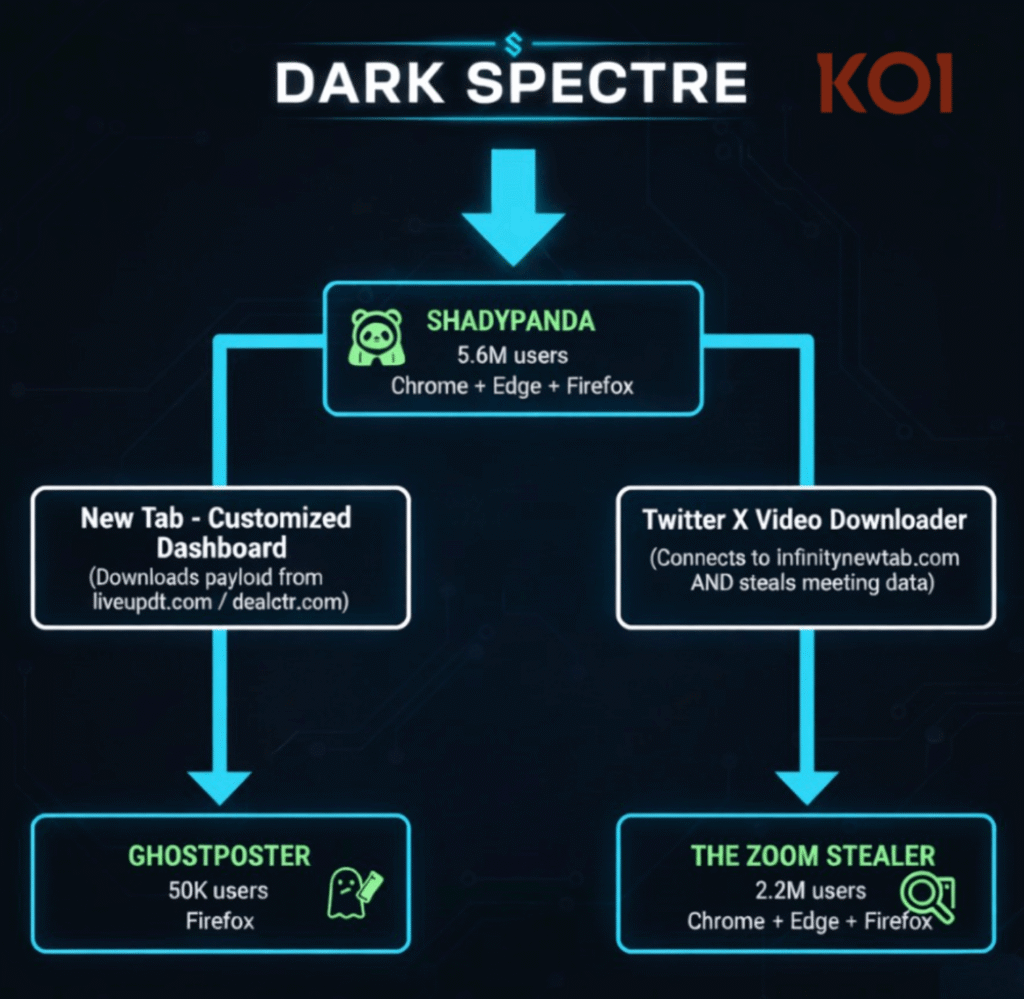

L’attività di DarkSpectre non è una scalata spettacolare alle difese perimetrali, ma una lenta, metodica infiltrazione attraverso le web store ufficiali di Chrome, Edge e Firefox. Il gruppo ha disseminato più di un centinaio di estensioni, camuffate da strumenti legittimi come widget meteo o personalizzatori di nuove schede. La genialità maliziosa non sta nella complessità del codice iniziale, ma nella sua assenza. Questi agenti “dormienti” venivano installati e rimanevano inerti, a volte per settimane, superando indenni qualsiasi controllo periodico dell’utente o dei sistemi automatici di scanning. L’attivazione era stocastica: il payload dannoso si risvegliava solo in una visita su dieci, un’alea che riduceva drasticamente la probabilità di rilevamento statistico.

La vera sofisticazione emerge nel metodo di consegna. Immagini PNG, apparentemente loghi innocui, contenevano codice JavaScript offuscato e incorporato tramite steganografia. Una volta caricate, l’immagine veniva decodificata in memoria, rilasciando il suo nucleo maligno. Il codice stesso era avvolto in molteplici strati di cifratura, inclusi algoritmi XOR personalizzati e packing routines studiate per eludere l’analisi automatica dei sandbox. Questo approccio a “contenuto sostituibile” è particolarmente insidioso: la logica operativa risiede su server di comando e controllo, permettendo agli attaccanti di mutare le funzionalità dell’estensione in tempo reale, senza bisogno di aggiornare il pacchetto sul marketplace e quindi senza mai ripassare sotto lo scanner della moderazione.

Se DarkSpectre rappresenta l’attacco strisciante e capillare, l’operazione Patchwork (alias Dropping Elephant, Maha Grass) contro target militari pakistani mostra come la semplicità tattica possa essere altrettanto devastante. Qui non ci sono estensioni dormienti, ma un classico spear-phishing con un’unica, cruciale torsione: l’allegato ZIP non contiene un eseguibile sospetto, bensì un progetto MSBuild perfettamente legittimo. È il cavallo di Troia che non solo passa le porte, ma viene anche aiutato a scaricare il suo contenuto. All’esecuzione, il progetto compila e avvia un loader che, a sua volta, dispiega un toolkit di spionaggio scritto in Python.

L’evoluzione del toolkit di Patchwork, documentata da QiAnXin, rivela una maturazione verso una comunicazione più elusiva. Il nuovo trojan, battezzato StreamSpy, adotta una separazione dei canali degna di un progetto stealth-by-design: il controllo comandi viaggia su WebSocket, mentre l’exfiltration dei dati avviene su HTTP. Questa segmentazione non è solo un esercizio di stile; frammenta le signature di rete, rendendo più difficile per i sistemi di rilevamento basati su pattern identificare un flusso comunicativo anomalo coerente. StreamSpy mostra inoltre inquietanti tangenze con altre famiglie malware come Spyder (a sua volta derivato da WarHawk, associato al gruppo SideWinder) e ShadowAgent, attribuito a DoNot (Brainworm). La condivisione di risorse, infrastrutture e persino di firme digitali tra gruppi APT apparentemente distinti suggerisce un ecosistema di minaccia interconnesso e collaborativo, dove il codice è un bene di scambio.

Il punto focale di entrambe le narrative non è la forza bruta tecnologica, ma lo sfruttamento sistematico di punti ciechi procedurali e cognitive biases. DarkSpectre ha giocato sulla fiducia implicita negli store ufficiali e sulla scarsa propensione degli utenti a controllare periodicamente le estensioni installate. Patchwork ha sfruttato la percezione di sicurezza legata agli strumenti di sviluppo nativi (MSBuild) e l’efficacia di una social engineering mirata. In entrambi i casi, gli attaccanti hanno investito più energia nell’elusione e nella persistenza che non nel vettore d’ingresso iniziale.

L’iper-focalizzazione sulla caccia alle minacce “rumorose” e ad alto impatto tecnologico rischia di lasciare un territorio immenso e fertile completamente scoperto. La superficie d’attacco si è spostata, e comprende ora la catena di fornitura delle estensioni browser, la fiducia negli strumenti di sistema e la psicologia della manutenzione ordinaria. Monitorare il comportamento dopo l’installazione, applicare il principio del minimo privilegio anche alle estensioni e validare gli strumenti di build in ambienti isolati non sono più best practice, ma contromisure essenziali. In un panorama dove l’avversario preferisce mimetizzarsi piuttosto che sfondare, la vigilanza deve diventare pervasiva, noiosa e metodica. Proprio come l’attaccante.