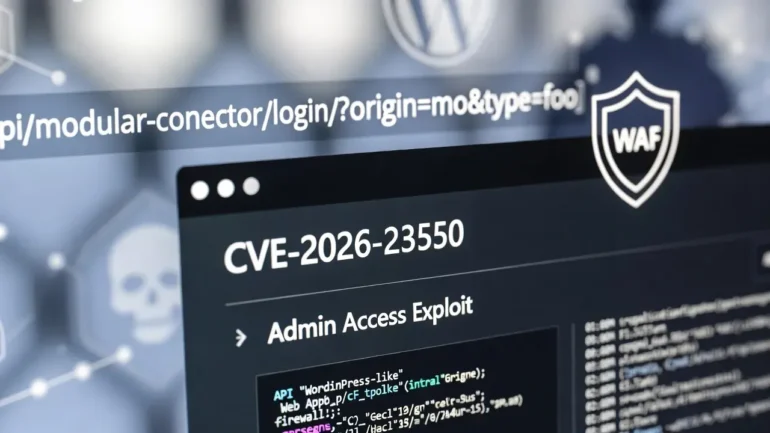

Malware e Vulnerabilità

DarkSpectre e Patchwork: quando l’attaccante entra dalla porta di servizio e nessuno se ne accorge

3 Gennaio 2026 Dario Fadda

Negli ultimi anni, l’immaginario collettivo della cybersecurity ha fin troppo spesso romanticizzato l’hacker solitario, genio ribelle in grado di violare...