Ripercorriamo due anni di storia criminale, per arrivare all’attuale down del sito Web di uno dei gruppi ransomware più tristemente noti, Conti

Il punto di riferimento online di Conti ransomware è spento almeno dalla giornata del 22 giugno (quasi due giorni). Non voglio trarre conclusioni affrettate, ma le importanti crisi interne hanno messo a dura prova il gruppo criminale negli ultimi mesi e la nascita di piccoli nuovi gruppi, fanno pensare ad una chiusura della serranda. Vediamo alcuni dati.

L’evoluzione di un gruppo criminale

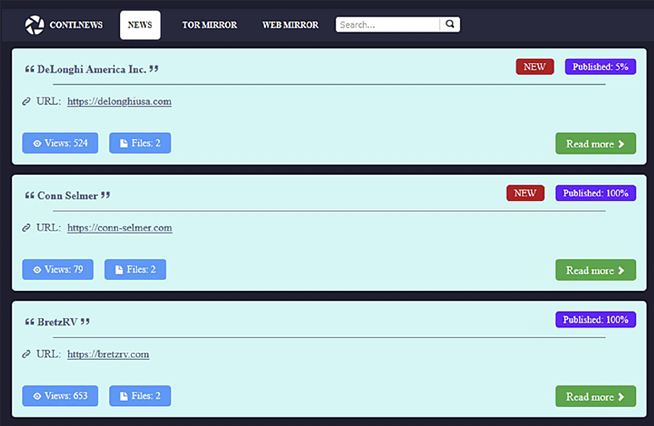

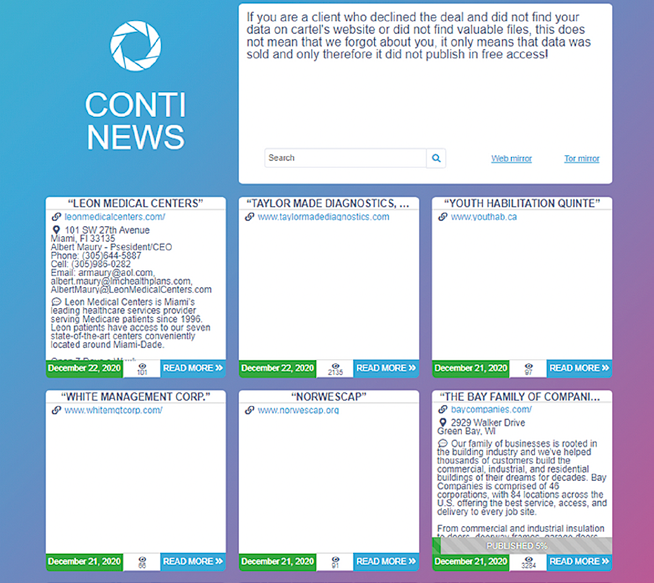

Definito spesso come uno dei gruppi cyber criminali di maggior successo degli ultimi due anni, i ricercatori di Group-IB riferiscono che il gruppo Conti attacca la prima vittima nel febbraio 2020. Già a luglio dello stesso anno Conti inizia ad utilizzare il sistema della doppia estorsione tramite il proprio primo DLS (Dedicated Leak Site), raggiungibile nel darkweb sotto rete Tor. Nel quale il gruppo criminale espone i dati delle vittime che non pagano il riscatto, rubati durante gli attacchi.

A dicembre 2020 Conti aggiorna la versione di questo sito web con quella che sarà la definitiva, finora nota.

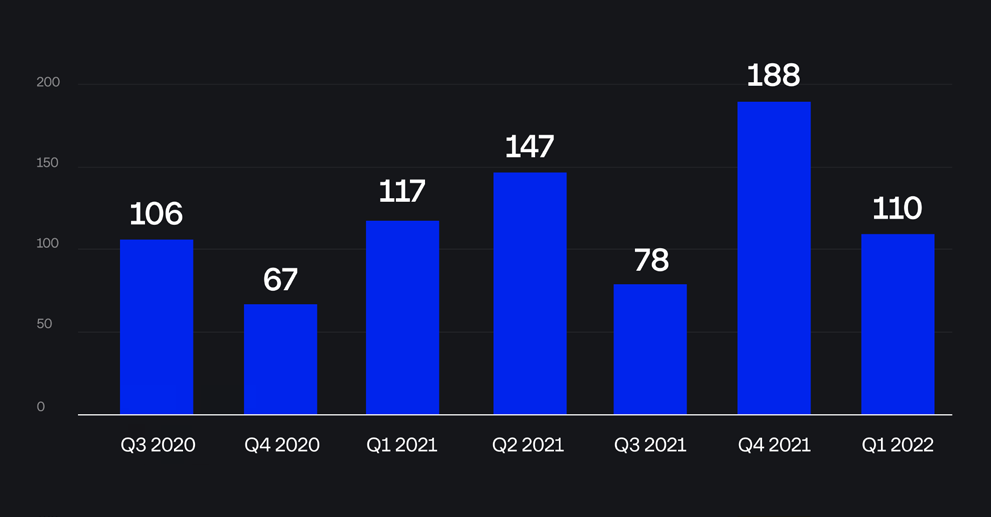

Già da subito il loro ingresso nello scenario criminale è partito con il botto. Si afferma come gruppo estremamente attivo già dai primi mesi (secondo semestre 2020), insieme all’allora esistente Maze, così come Egregor e Revil. Le rivendicazioni di Conti pubblicate contavano già 173 vittime attaccate.

Nel 2021 questa fama non fa altro che continuare ad affermarsi, terminando a dicembre con all’attivo la pubblicazione di 530 aziende colpite sul proprio DLS.

Nel 2022 la situazione cambia leggermente e Lockbit ruba leggermente la scena criminale. Non si parla tuttavia di una differenza esagerata e passa al secondo posto, anche se dal punto di vista mediatico Conti, farà parlare molto di sé dall’inizio dell’anno. Prima per le dichiarazioni politiche del gruppo che hanno generato estreme divisioni interne e un abbondante leak di oltre un anno di conversazioni, documenti e codici sorgente interni all’organizzazione criminale, che non possono che creare preoccupazione ai vertici. Poi per l’attacco allo Stato della Costa Rica, che contiene dei dettagli unici nel suo genere.

Gli attacchi ransomware del gruppo Conti

Un punto di forza nel successo degli attacchi che Conti mette in atto per le sue vittime è dato dallo sfruttamento di nuove vulnerabilità scoperte di recente e non ancora fixate nella pratica aziendale. In effetti ultimamente Group-IB ha monitorato il gruppo operare con CVE-2021-44228, CVE-2021- 45046 e CVE-2021-45105 nel modulo log4j.

Altra responsabilità nel successo è da attribuire alle ore di lavoro che sono state analizzate del gruppo. In media ogni dipendente (sì Conti è strutturato come un’azienda, fa assunzioni e paga stipendi con regolarità) lavora per 14 ore al giorno, senza festivi né fine settimana liberi (a parte il Capodanno).

Le sue vittime sono dislocate negli Stati Uniti (58,4%), seguiti da Canada (7%), Inghilterra (6,6%), e poi Germania (5,8%), Francia (3,9%) e Italia (3,1%).

I maggiori tessuti produttivi colpiti si possono riassumere in industria (14%), immobiliare (11,1%), trasporti (8,2%), studi professionali (7,1%) e commercio (5,5%).

Il numero totale delle vittime del gruppo dall’inizio della sua attività nel 2020 al primo trimestre 2022 è 813. A queste bisogna sommare le 46 registrate solo nel mese di aprile 2022 arrivando così a 859 ma le attività sono continuate fino a pochi giorni fa con altre 23 vittime: 882 in totale (finora registrate).

Conti shutdown?

Come accennato, il DLS attuale del gruppo Conti è non disponibile da circa due giorni.

Può anche non essere l’ultima mossa prima della sparizione dalle scene, è capitato anche in passato che il gruppo affrontasse spostamenti, aggiornamenti server e momenti di down. Ma la situazione mediatica dell’ultimo periodo, relativa a questo gruppo, fa pensare proprio a questo. Lo spegnimento definitivo delle operazioni.

Già dal mese di maggio sono trapelate informazioni sulla chiusura dei portali di chat del gruppo e analisti del settore avevano già ipotizzato di un fuggi fuggi generale dall’organizzazione, dovuto alla situazione interne che si era creata dopo le dichiarazioni pro Russia in merito all’invasione dell’Ucraina, e all’attenzione guadagnata dall’attacco ai 27 ministeri della Costa Rica con oltre 1 TB di database, corrispondenza e documenti interni rubati.

Non è casuale neppure la nascita di piccoli gruppi come KaraKurt, BlackByte e BlackBasta (o l’aumento di attività di altri gruppi già esistenti come Hive e ALPHV), le cui braccia lavoro possono benissimo essere state rafforzate da ex dipendenti appena disgregati dal gruppo Conti. Nello specifico BlackBasta presenta un DLS (Basta News) sempre sotto rete Tor, decisamente simile anche tecnicamente al Conti News ormai noto.

[…] Latest articles about LinuxRead More […]