Era solo questione di tempo. Pochi giorni fa iniziai ad osservare le prime tracce di payload malevoli ospitati non più su server tradizionali, ma direttamente all’interno di transazioni blockchain, molti si chiesero se si trattasse di un esperimento isolato o l’inizio di una tendenza strutturata. Avevo analizzato tutte le fasi dell’attacco riportando anche gli IOC ricavata da attacchi a target italiani. Oggi, l’analisi di Mandiant – ora Google Cloud – conferma quello che il sottosuolo dello spionaggio informatico già sussurrava: la campagna attribuita a UNC5342, threat actor legato alla Corea del Nord, ha incorporato stabilmente la tecnica dell’EtherHiding nel suo arsenale operativo.

Non stiamo parlando di semplici abusi di smart contract o di comuni schemi di cryptojacking. L’EtherHiding rappresenta un salto concettuale significativo: sfruttare la natura decentralizzata, pubblica e immutabile della blockchain di Ethereum – in particolare la Binance Smart Chain per ragioni di costo e velocità – per ospitare frammenti di codice malevolo all’interno di transazioni, rendendoli di fatto indistruttibili e resistenti alle tradizionali attività di takedown. Una mossa che trasforma la trasparenza del registro distribuito in un’arma a doppio taglio.

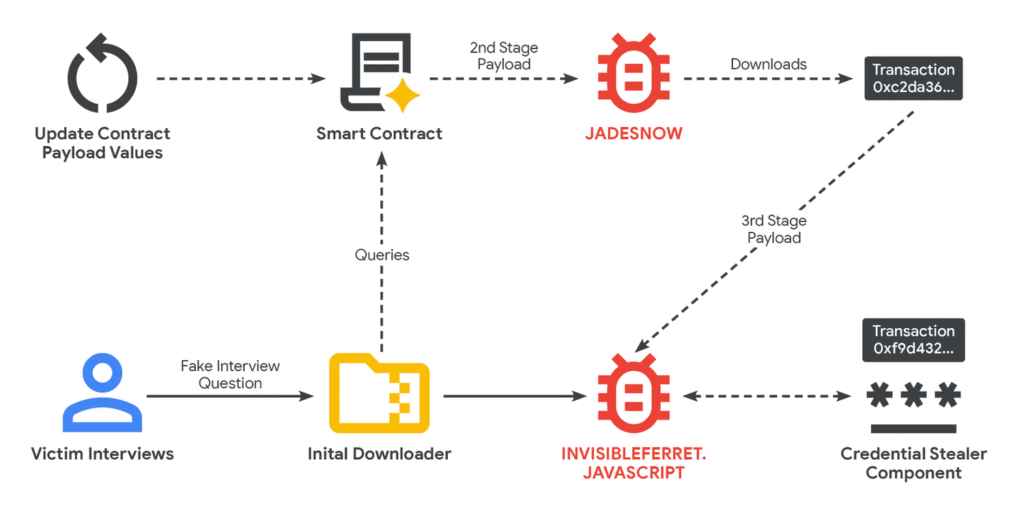

Il modus operandi osservato da Google è tanto semplice quanto efficace. L’attacco inizia con la compromissione di siti web legittimi, spesso attraverso vulnerabilità in plugin WordPress o temi obsoleti. Una volta ottenuto l’accesso, gli attaccanti iniettano codice JavaScript malevolo che, una volta eseguito nel browser della vittima (spesso con attacchi di tipo ClickFix), si connette alla blockchain. Non per minare criptovalute, ma per recuperare il payload finale. Il vero colpo di genio risiede nell’astrazione: il codice iniziale sul sito compromesso non contiene la minaccia vera e propria, ma solo la logica per recuperarla da un luogo decentralizzato e persistente.

La blockchain in questo scenario agisce come un dead drop infinitamente resiliente. Anche se il sito compromesso viene ripulito, l’indicatore di compromissione principale – il payload – rimane lì, accessibile a chiunque conosca l’indirizzo e la transazione corretta. È un cambio di paradigma nella logistica del malware. Non più hosting tradizionale, con i suoi punti di errore e la sua tracciabilità IP, ma un’infrastruttura distribuita e pubblica che, per sua stessa natura, resiste alla censura.

Google ha osservato UNC5342 utilizzare questa tecnica in operazioni sia di spionaggio tradizionale che di cybercrimine finanziario, un dual-use che riflette la sempre più labile distinzione tra attori nation-state e cybercriminali nel contesto nordcoreano. I payload recuperati dalla blockchain spaziavano da infostealer come Lumma e Vidar, progettati per saccheggiare portafogli di criptovalute e credenziali, a backdoor più sofisticate per l’accesso persistente.

La conferma di Google non fa che validare tecnicamente quanto già emerso nelle analisi di settore. L’EtherHiding non è una proof-of-concept. È uno strumento operativo, impiegato in campagne reali da un attore avanzato e con motivazioni solide. Dimostra una comprensione matura non solo della tecnologia blockchain, ma anche delle debolezze strutturali dei modelli di difesa attuali, ancora troppo incentrati sul concetto di “perimetro” e “hosting centralizzato”.