La storia inizia in sordina, mesi prima che il mondo della sicurezza informatica iniziasse a parlare di furto di dati su larga scala tramite Salesforce. È marzo 2025 quando degli attaccanti, con pazienza certosina, violano per la prima volta l’account GitHub di Salesloft, la popolare piattaforma di sales engagement. Quella che sembrava una semplice intrusione in un repository di codice si è rivelata, a posteriori, la prima mossa di un attacco a catena di sofisticazione e ampiezza notevoli, i cui effetti a valanga si sono propagati fino ad agosto, colpendo alcuni dei nomi più importanti del tech globale.

Secondo quanto ricostruito dall’investigazione di Mandiant, chiamata al fianco di Salesloft per gestire l’incidente, gli threat actor non si sono limitati a prelevare del codice. Hanno allargato metodicamente il loro accesso, aggiungendo account utente ospiti non autorizzati e creando workflow malevoli all’interno dell’ambiente GitHub, piantando i semi per quello che sarebbe venuto dopo. Un periodo di reconnaissance silenziosa, protrattosi da marzo fino a giugno, durante il quale hanno esplorato sia l’infrastruttura Salesloft che quella di Drift, la sua controllata specializzata in marketing conversazionale e chatbot.

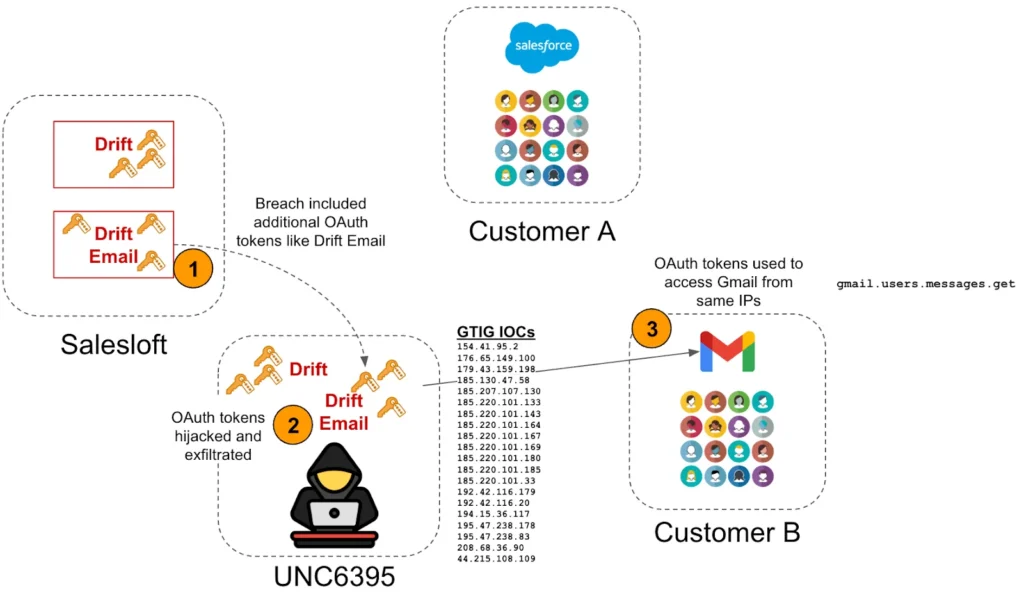

Il vero turning point, però, arriva con la violazione dell’ambiente AWS di Drift. È qui che gli attaccanti mettono le mani sul bottino più succoso: i token OAuth di Drift. Questi token, che dovrebbero facilitare integrazioni sicure tra piattaforme, si sono trasformati in una chiave universale per accedere ai dati dei clienti di Salesloft/Drift su sistemi terzi, in primis Salesforce e Google Workspace.

La campagna di attacco, scoppiata in piena estate, ha mostrato una precisione chirurgica. Gli attori hanno sfruttato i token rubati non per un accesso indiscriminato, ma per un’operazione di data theft mirata. L’obiettivo principale? I casi di supporto all’interno delle istanze Salesforce delle vittime. Perché proprio quelli? Perché è lì che spesso si annidano credenziali, token di accesso ad altri servizi (come AWS o Snowflake), password e altri segreti aziendali che i team di supporto si scambiano per risolvere i problemi dei clienti. Un vero e proprio tesoro, insomma, che permette di passare da una violazione iniziale a un effetto domino su più infrastrutture.

Google’s Threat Intelligence Group ha attribuito l’operazione al threat actor UNC6395, ma fonti di BleepingComputer indicano che anche il noto gruppo di estorsione ShinyHunters e attori che si fingono parte di Scattered Spider sono coinvolti nelle attività, collegando questo evento a una precedente ondata di furti di dati tramite Salesforce.

La lista delle vittime è un who’s who della tech industry: Google, Zscaler, Cloudflare, Workiva, Tenable, JFrog, Bugcrowd, Proofpoint, Palo Alto Networks. E, stando a un apposito sito tenuto dalle stesse vittime, l’elenco è destinato ad allungarsi.

Salesloft, dal canto suo, ha reagito con una serie di contromisure: rotazione delle credenziali, hardening delle difese, verifica della segmentazione tra i suoi ambienti e quelli di Drift. L’intervento di Mandiant avrebbe confermato la contenzione della minaccia, senza ulteriori indicatori di compromissione trovati durante le attività di threat hunting. La lenta e graduale ripresa delle operazioni è culminata ieri con il ripristino ufficiale dell’integrazione tra Salesloft e Salesforce, seppur con una guida per gli utenti su come risincronizzare i dati in sicurezza.