La capacità di adattamento dei malware rappresenta il fattore chiave che separa una semplice infezione opportunistica da una campagna realmente pericolosa e resiliente. XWorm, storico backdoor protagonista di numerosi incidenti negli ultimi anni, è uno dei migliori esempi di come la creatività nella cybercriminalità sia una costante in evoluzione, capace di ridefinire — di aggiornamento in aggiornamento — l’intero ciclo vitale della compromissione.

Fino a qualche tempo fa, la catena di infezione di XWorm poteva essere considerata prevedibile: .lnk malevoli allegati a mail di phishing, codice PowerShell piuttosto riconoscibile e un payload che risultava, a ben vedere, relativamente facile da individuare sfruttando strumenti di detection standard. Ma oggi siamo davanti a qualcosa di più sottile e pericoloso: XWorm integra ora tecniche d’ingegneria sociale, dropper polimorfici e uno sfruttamento maniacale della fiducia implicita del sistema operativo verso certi percorsi e nomi file.

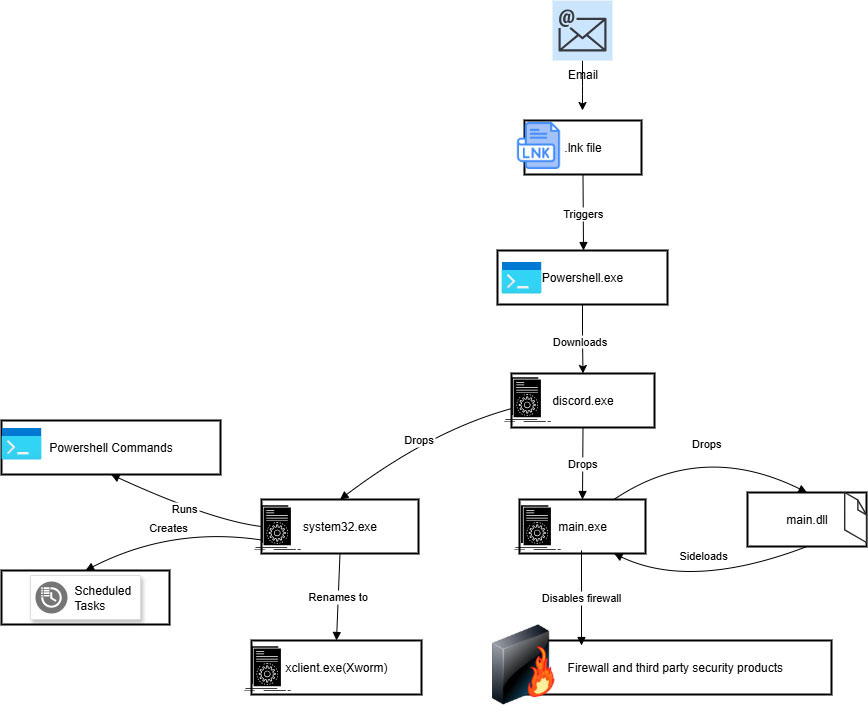

Il nuovo attacco inizia ancora una volta da una .lnk, veicolata con l’eterno metodo del phishing. Il file, apparentemente innocuo, all’esecuzione lancia uno script PowerShell che deposita un payload.txt nel path \Temp, con contenuto testuale che funge probabilmente da marcatore o segnale per validare l’avvenuta esecuzione.

Subito dopo scarica da un endpoint remoto una “discord.exe” — niente di meno che una .NET packed, camuffata dall’icona del noto client — che va immediatamente a scrivere e lanciare due nuovi file: main.exe e system32.exe. Quest’ultimo è il vero cuore dell’operazione: il payload XWorm.

Gli sviluppatori si sono affidati pesantemente all’offuscamento e a naming ingannevoli: un file “system32.exe” è pensato proprio per confondere, mimetizzando l’eseguibile all’interno dell’ecosistema dei processi legittimi di Windows. Non solo: main.exe, anch’esso packed e con ampio uso di risorse incorporate, è responsabile della disattivazione del firewall tramite un entry a registry (“DisableFirewall”), oltre che dell’analisi e possibile terminazione di endpoint security di terze parti.

L’utilizzo della combinazione tra dropper in C#, script PowerShell e moduli esterni compilati con Nuitka (un tool che trasforma Python in eseguibili standalone o DLL) dimostra come la filiera del malware sia progettata per massimizzare la persistenza e ostacolare ogni tentativo di reverse engineering. Notiamo, ad esempio, la presenza di callback TLS (Thread Local Storage) in main.dll, con execution point che si innestano prima del main entry point della DLL: una tecnica sofisticata per sfuggire alle analisi dinamiche convenzionali.

System32.exe, alias XWorm, introduce un comportamento difensivo attivo: prima di attivare la payload completa, effettua un controllo approfondito dell’ambiente — alla ricerca di sandbox e VM, così da evitare execution in ambienti di ricerca eludendo threat intelligence e catture automatiche. Se l’ambiente risulta “clean”, il malware procede a duplicarsi con un nuovo nome (“Xclient.exe”) e si assicura la massima resilienza persistence creando una scheduled task che viene rilanciata ogni minuto, nonché una voce all’avvio in HKCU…\Run.

Sul piano delle contromisure, XWorm non si limita a eludere il detection engine tramite encoding base64 di stringhe e utilizzo estensivo del cipher Rijndael (AES) per la protezione e la trasmissione delle proprie istruzioni C2 (Command & Control). L’obiettivo è duplice: impedire che IOC e regole YARA possano efficacemente identificare la presenza di pattern noti, e contestualmente blindare la comunicazione delle informazioni più sensibili — dagli indirizzi IP di contatto fino ai comandi operativi e ai “token” di controllo.

Una volta all’interno del sistema, XWorm può ricevere una pletora di comandi dal server remoto: download di ulteriori file malevoli, apertura di URL per second stage phishing, esecuzione di DoS e shutdown o reboot della macchina. Il nodo centrale qui è la modularità: il vero valore del backdoor non sta solo nell’infezione primaria, quanto nella capacità di trasformare ogni macchina compromessa in un tassello flessibile all’interno di una botnet eterogenea, pronta a variare scopi e target a seconda del payload ricevuto.

Più che mai, la continua evoluzione di XWorm sottolinea la necessità di un’efficace strategia defense-in-depth. La detection moderna non può più affidarsi solo alla firma statica: è indispensabile combinare telemetry comportamentale, monitoraggio di processi sospetti (autorun, scheduled task, esecuzioni offuscate via interpreter), e una capacità reale di threat hunting proattivo basata su anomalie.