La ricerca di strumenti offensivi pronti all’uso, spesso impacchettati in repository pubblici e diffusi come proof-of-concept, continua a rappresentare un terreno fertile per l’abuso da parte degli attori malevoli. L’ultimo esempio arriva da un modulo scritto in Go che, dietro le sembianze di un semplice brute forcer SSH, cela un comportamento molto più insidioso: la capacità di esfiltrare credenziali verso un canale Telegram controllato dall’attaccante.

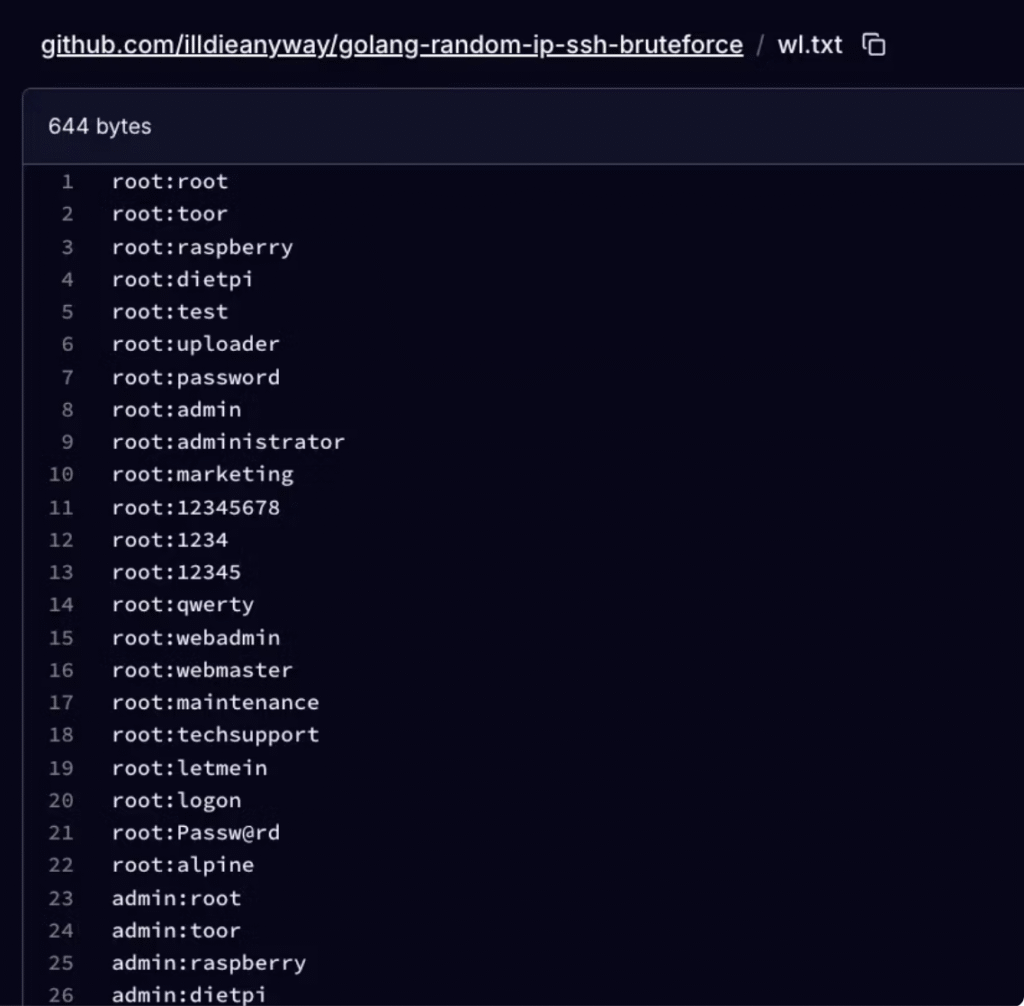

Il codice analizzato riprende in tutto e per tutto le caratteristiche di un tool destinato al penetration testing. L’interfaccia è minimale, accetta parametri come host target, lista di username e password, e implementa meccanismi di concurrency tipici del linguaggio Go per velocizzare i tentativi di accesso. Tuttavia, la funzione che più desta sospetti non riguarda l’autenticazione, ma la gestione dei risultati: invece di limitarsi a salvare localmente le credenziali valide, il programma le invia automaticamente tramite una richiesta HTTP al Bot API di Telegram. Un design che trasforma uno strumento potenzialmente “dual use” in un vero e proprio infostealer.

Il meccanismo di esfiltrazione è semplice ma efficace. Una volta stabilita una connessione SSH con successo, le credenziali vengono impacchettate in un messaggio strutturato e spedite a un bot Telegram, identificato da un token hardcoded all’interno del codice. Questo token, insieme all’ID della chat destinataria, rende evidente la natura personalizzata dello strumento: non si tratta di un sample generico, ma di un progetto costruito per alimentare un flusso dati continuo verso un’infrastruttura di comando e controllo nascosta nei server della piattaforma di messaggistica.

Dal punto di vista tecnico, non siamo di fronte a un impianto sofisticato. Non ci sono algoritmi di offuscamento avanzati, né tecniche di persistence complesse. La forza del modulo risiede piuttosto nella sua facilità di distribuzione: un ricercatore o un amministratore disattento potrebbe scaricarlo e provarlo, ignaro del fatto che ogni test di penetrazione finirebbe per alimentare il database di un attore malevolo. È la classica dinamica del trojan open source, che gioca sulla fiducia e sulla fretta di chi cerca uno strumento pronto all’uso senza verificare l’affidabilità del repository.

Il contesto non è nuovo. Già in passato sono stati documentati pacchetti Python, moduli npm o librerie PyPI che contenevano routine di esfiltrazione o backdoor mascherate da funzionalità legittime. La scelta di Telegram come canale di comunicazione, però, è indicativa della sua crescente popolarità nel cybercrime: l’API è semplice, gratuita e difficilmente bloccata dai sistemi di monitoraggio, offrendo agli attaccanti un’infrastruttura di comando e controllo resiliente e anonima.

Aggiornamento del 26/8/2025

In risposta a questo articolo Telegram invia un suo commento alla redazione di inSicurezzaDigitale che, ovviamente mi accingo a pubblicare a completamento:

Telegram rimuove attivamente i contenuti dannosi dalla sua piattaforma ogni volta che vengono scoperti, tramite moderazione proattiva e segnalazioni. L’utilizzo di Telegram per inviare dati non è diverso dall’invio tramite traffico web o e-mail.

Questo caso ribadisce l’urgenza di un approccio più maturo nella gestione delle dipendenze e degli strumenti open source utilizzati in ambito di sicurezza. Scaricare un modulo da GitHub o Go.dev non equivale a ottenere un tool affidabile: senza un audit approfondito del codice, ogni esecuzione espone al rischio di trasformarsi in una fuga di dati. E quando la catena di compromissione passa attraverso un software apparentemente utile, l’effetto collaterale è ancora più insidioso, perché colpisce direttamente gli stessi professionisti che dovrebbero essere in prima linea nella difesa.

Ogni script, ogni modulo, ogni pacchetto può trasformarsi in un cavallo di Troia, pronto a consegnare informazioni sensibili al prossimo attore che sceglierà Telegram come canale di raccolta.