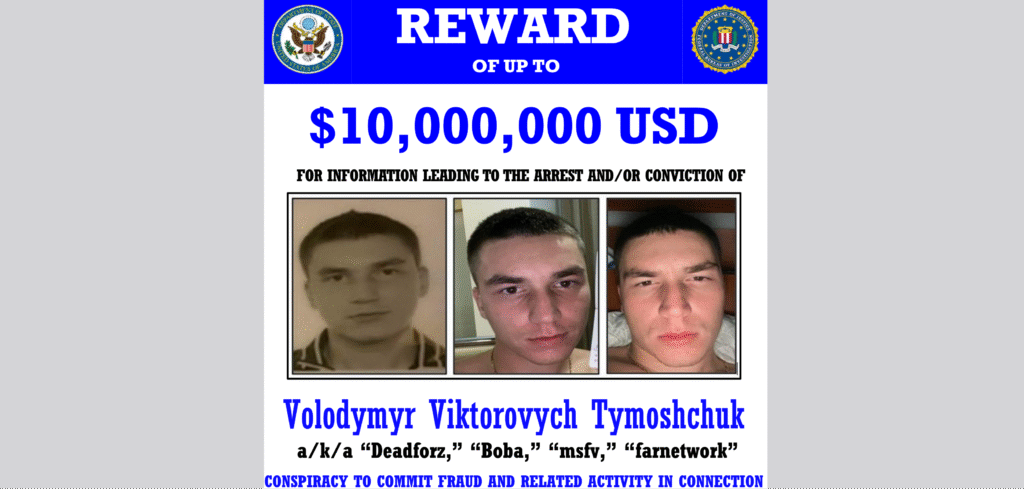

In una mossa coordinata, il Dipartimento di Giustizia USA ha svelato un atto d’accusa federale che punta il dito contro Volodymyr Viktorovich Tymoshchuk, cittadino ucraino noto nei sotterranei del cybercrime con gli alias di deadforz, Boba, msfv e farnetwork.

Tymoshchuk non è un semplice affiliato; secondo l’FBI e la Criminal Division del DoJ, è stato un amministratore chiave per tre tra le famiglie di ransomware più distruttive degli ultimi anni: LockerGoga, MegaCortex e Nefilim. La sua attività criminale, durata dal dicembre 2018 all’ottobre 2021, rappresenta un caso di studio sull’evoluzione del modello ransomware-as-a-service (RaaS) e sulla resilienza dei suoi operatori.

L’operato di Tymoshchuk e dei suoi collaboratori si distingue per metodicità e impatto su larga scala. Il modus operandi prevedeva una prima fase di compromissione delle reti di centinaia di vittime in tutto il mondo, tra cui Stati Uniti, Francia, Germania e Paesi Bassi. Ma il vero segno distintivo era la personalizzazione del payload ransomware per ogni singolo target. Questo approccio artigianale, seppur dispendioso in termini di tempo, garantiva che ogni vittima avesse una chiave di decrittazione univoca, rendendo il ripristino senza il loro intervento praticamente impossibile e massimando la leva per l’estorsione.

La fase LockerGoga e MegaCortex, tra il 2019 e il 2020, ha preso di mira oltre 250 aziende solo sul suolo americano. In molti casi, però, l’azione preventiva dell’FBI ha vanificato gli sforzi criminali: le vittime venivano avvisate dell’intrusione prima che il gruppo riuscisse a deployare il payload cifrante, un dettaglio che sottolinea l’importanza cruciale della condivisione di intelligence tra forze dell’ordine e settore privato.

Con la crescente pressione delle forze dell’ordine, Tymoshchuk non si è fermato. Ha semplicemente cambiato vettore. A partire da luglio 2020, è emerso come uno degli amministratori del ransomware Nefilim, adottando un modello di business ancora più sofisticato. In qualità di gestore della piattaforma, forniva il malware ad altri affiliati, come il co-imputato Artem Stryzhak (estradato dalla Spagna), in cambio di una percentuale dei profitti (il classico 20% del riscatto). Questo schema gli permetteva di scalare le operazioni e ridurre la sua esposizione diretta, delegando gli attacchi a una rete di “colleghi”.

L’eredità tecnica di Tymoshchuk ha però un punto di svolta positivo. Nel settembre 2022, in uno sforzo internazionale coordinato, le chiavi di decrittazione per LockerGoga e MegaCortex sono state rese pubbliche attraverso il progetto No More Ransom, permettendo alle vittime di recuperare i dati senza dover pagare un centesimo ai criminali. È una vittoria significativa, che dimostra come la collaborazione transnazionale possa invertire concretamente la rotta e negare i profitti agli avversari.

Le accuse formali contro Tymoshchuk sono severe e riflettono la natura multipla delle sue attività: due capi di accusa per cospirazione per commettere frode in relazione ai computer, tre per danno intenzionale a un computer protetto, uno per accesso non autorizzato e uno particolarmente significativo per trasmissione di una minaccia di divulgazione di informazioni riservate, che cattura la doppia minaccia del moderno ransomware: cifratura e doxing.

La caccia non è finita. Tymoshchuk è attualmente un latitante. Per accelerarne la cattura, il Dipartimento di Stato americano ha attivato il suo Transnational Organized Crime Rewards Program, offrendo una ricompensa totale fino a 11 milioni di dollari per informazioni che portino al suo arresto o alla condanna sua o dei suoi complici.

Un ritratto di un ecosistema criminale in continua evoluzione, si evidenzia la transizione da operatori solitari a strutture iper-specializzate, la capacità di pivotare verso nuovi malware quando quelli vecchi vengono neutralizzati, e l’importanza critica di un’azione di contrasto altrettanto agile, prolungata e globale.