Si è scoperto che i dati personali di quasi 5,9 milioni di clienti di Singapore e del sud-est asiatico del sito di prenotazioni alberghiere RedDoorz sono trapelati, in quella che il governo ha definito la più grande violazione dei dati di Singapore.

La Commissione per la protezione dei dati personali (PDPC) ha multato l’azienda locale Commeasure, che gestisce il sito Web, per 74.000 dollari.

Questo è molto inferiore alla multa di 1 milione di dollari inflitta a SingHealth e Integrated Health Information Systems per la violazione dei dati del 2018 che ha colpito 1,5 milioni di persone.

La commissione ha affermato di aver preso in considerazione le difficoltà nel settore dell’ospitalità causate dalla pandemia di Covid-19.

“Nel decidere l’importo della sanzione pecuniaria da erogare, abbiamo anche ritenuto che l’organizzazione, che opera nel settore dell’ospitalità, sia stata gravemente colpita dalla pandemia di Covid-19”, ha affermato il PDPC in una sentenza emessa giovedì scorso (11 novembre).

“Si tratta della più grande violazione dei dati verificatasi dall’entrata in vigore della legge sulla protezione dei dati personali”.

RedDoorz ha dichiarato l’anno scorso (la violazione è avvenuta a settembre 2020) che la maggior parte dei dati compromessi proveniva dal più grande mercato della piattaforma di prenotazione, l’Indonesia. I clienti dell’azienda provengono tutti dal sud-est asiatico.

Resta inteso che circa 9.000 delle persone colpite provengono da Singapore.

La multa massima per una violazione dei dati è ora di 1 milione di dollari ai sensi della legge, entrata in vigore nel 2013.

Ma le aziende potranno essere multate anche di più – fino al 10% del loro fatturato annuo a Singapore o 1 milione di dollari, a seconda di quale sia il valore più alto.

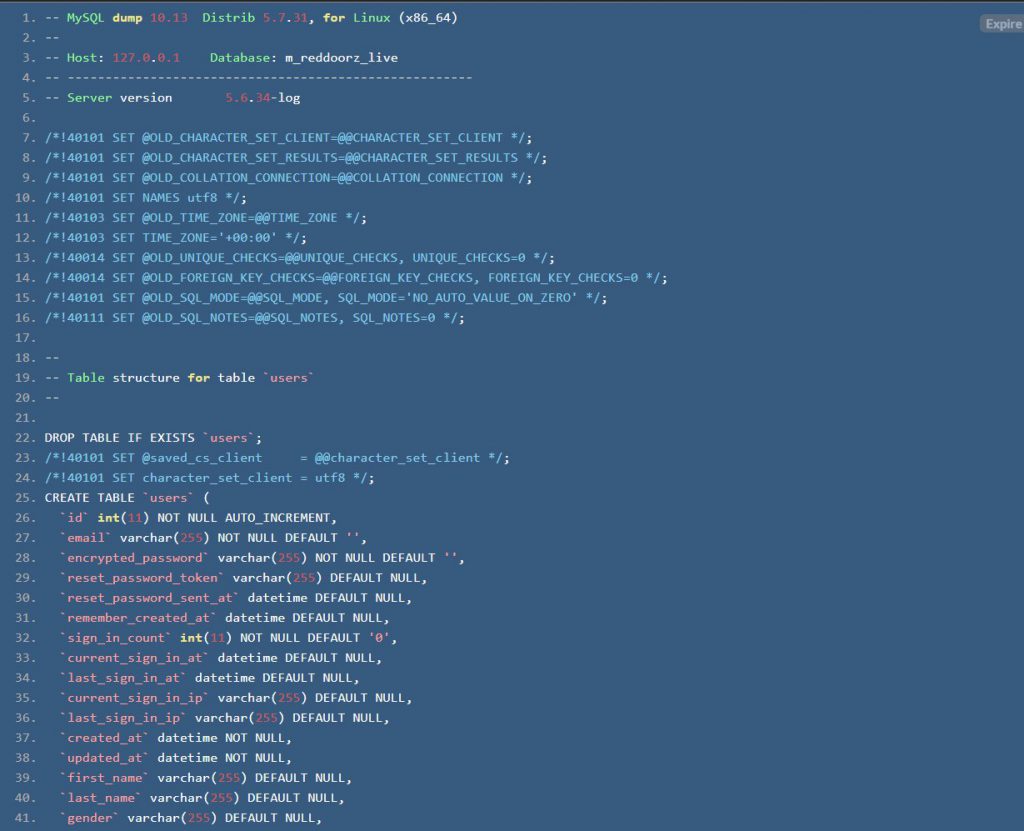

I dati interessati nell’incidente di Commeasure includevano il nome del cliente, il numero di contatto, l’indirizzo e-mail, la data di nascita, la password crittografata per il suo account RedDoorz e le informazioni sulla prenotazione.

Poiché le password dei clienti sono state crittografate, gli hacker non saranno in grado di utilizzarle a meno che non trovino un modo per decodificarle. Ciò riduce la probabilità che i truffatori siano in grado di utilizzare le password per hackerare gli account RedDoorz delle vittime.

I criminali inoltre non hanno accesso o scaricato i numeri di carta di credito dei clienti anch’essi mascherati.

Tuttavia, con gli altri dettagli personali violati, i criminali informatici potrebbero essere in grado di spacciarsi per vittime e cercare di impossessarsi di altri account online che utilizzano dettagli simili. Significa anche che le vittime potrebbero essere prese di mira da più messaggi di spam e tentativi di phishing mirato.

Lo storico dell’indicente

I dati rubati sono stati messi in vendita su un forum di hacker prima di essere rimossi, come ha riferito il Business Times l’anno scorso.

Commeasure ha scoperto la violazione il 19 settembre dello scorso anno, dopo che una società di sicurezza informatica americana ha allertato l’azienda. Il PDPC è stato notificato il 25 settembre. L’11 novembre 2021 la commissione per la protezione dei dati ha commentato la sentenza con ciò di cui si parla in questo articolo.

Gli operatori probabilmente avevano avuto accesso al database dell’azienda ospitato su un database cloud di Amazon dopo aver ottenuto una chiave di accesso di Amazon Web Services.

Questa chiave è stata incorporata in un pacchetto di applicazioni Android (APK) creato da Commeasure nel 2015 e disponibile pubblicamente per il download dal Google Play Store.

Il pacchetto viene utilizzato dal sistema operativo Android di Google per distribuire e installare app mobili. L’APK in questione qui è per l’installazione dell’app RedDoorz.

La mossa di Commeasure di includere la chiave di accesso nell’APK è contraria al consiglio di Amazon Web Service di non incorporare le chiavi di accesso direttamente nel codice.

Commeasure ha erroneamente etichettato anche la chiave di accesso nell’APK come “chiave di prova”. L’APK è stato inoltre considerato “defunto” dalla società. Nonostante ciò, poteva ancora essere scaricato da Google Play ed è stato rimosso solo dopo che è stata scoperta la violazione dei dati.

Poiché l’APK era considerato defunto, è stato ignorato quando Commeasure ha incaricato una società di sicurezza informatica per condurre una revisione e dei test di sicurezza da settembre a dicembre 2019.

Anche uno strumento di sicurezza che avrebbe potuto impedire agli hacker di ottenere la chiave di accesso non è stato utilizzato sull’APK poiché considerato defunto.

Tutti gli sviluppatori, ad eccezione di uno dei cofondatori dell’organizzazione e del chief technology officer, da allora hanno lasciato l’azienda.

PDPC ha affermato che se la società avesse esaminato questo APK o la chiave di accesso, la violazione dei dati si sarebbe potuta evitare.

“L’incapacità dell’organizzazione di includere l’APK interessato e la… chiave di accesso nell’ambito della revisione della sicurezza è dovuta alla negligenza dell’organizzazione nel includerli nel proprio inventario delle risorse IT in produzione”, ha affermato la commissione.