C’è una certa quiete, quasi rassicurante, quando apriamo un installer, nel vedere quella piccola finestra di dialogo di Windows che certifica la validità di una firma digitale. È un sigillo di fiducia, un lasciapassare che ci dice che il software che stiamo per installare è autentico, non adulterato, e proviene da un editore verificato. Eppure, proprio questa quiete è l’obiettivo primario che la campagna TamperedChef, scoperta dai ricercatori di Acronis, si prefigge di infrangere con metodica, quasi industriale, determinazione.

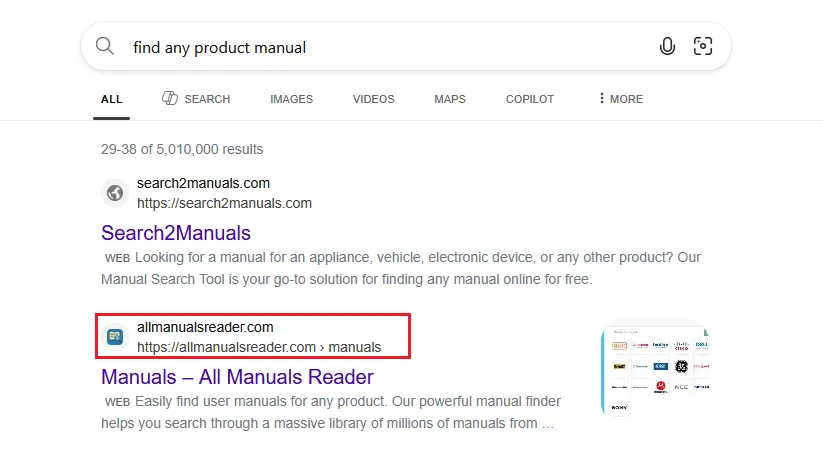

Il modus operandi di TamperedChef è un esempio lampante di come il concetto stesso di “trust” nell’ecosistema digitale sia stato messo in discussione, non attraverso sofisticati exploit zero-day, ma attraverso un’attenta e spietata manipolazione dei processi di fiducia più basilari. Stiamo parlando di un’operazione su larga scala di malvertising e SEO poisoning che non distribuisce semplicemente un malware, ma distribuisce un’illusione di legittimità. Le applicazioni veicolate, con nomi plausibili come “All Manuals Reader” o “Manual Reader Pro”, sono firmate digitalmente con certificati Extended Validation, possiedono funzionalità reali e si installano seguendo un flusso utente impeccabile, completo di licenze, conferme e persino una pagina di ringraziamento finale. Sono fantasmi che si materializzano con documenti in perfetto ordine.

L’infrastruttura che sostiene questa illusione è degna di un’operazione business. Gli attori dietro TamperedChef non si limitano a rubare certificati; li acquistano. Si appoggiano a una rete di società di comodo registrate negli Stati Uniti per ottenere nuovi certificati di firma digitale, sostituendoli con un tempismo impeccabile non appena i precedenti vengono revocati. È una catena di approvvigionamento del falso, un’attività a ciclo continuo che garantisce la persistenza operativa e mantiene intatta quella patina di legittimità che è la loro arma più potente.

La scelta delle vittime non è casuale. La telemetria di Acronis indica un impatto concentrato nelle Americhe, con un’incidenza particolare nei settori sanitario, manifatturiero e edile. Sono ambienti operativi dove la necessità di reperire rapidamente un manuale, una documentazione tecnica o uno strumento di supporto è all’ordine del giorno. TamperedChef avvelena proprio questa esigenza, piazzando annunci malevoli e siti clone ai vertici dei risultati di ricerca, trasformando una semplice query in una potenziale trappola.

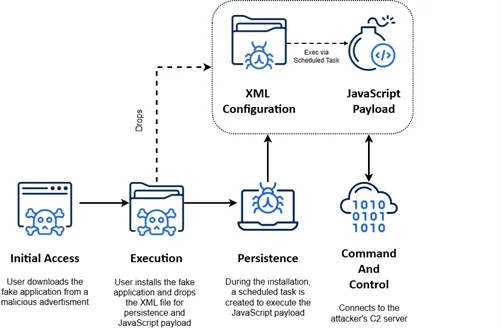

Il vero colpo di genio, o forse di cinismo, risiede nel meccanismo di persistenza. Al termine dell’installazione, che si svolge in modo del tutto ordinario, l’installer deposita silenziosamente un file XML. Questo file non è il payload stesso, ma il meccanismo per dargli vita e continuità. Genera un’attività pianificata che esegue periodicamente un payload JavaScript offuscato, introducendo ritardi casuali per confondersi nel rumore di fondo del sistema e sfuggire a un’analisi superficiale. È una backdoor che non si installa, ma che viene risvegliata a intervalli, un ospite indesiderato che non abita nella tua casa, ma che ne possiede un chiave temporanea che si rigenera a comando.

Questo JavaScript, una volta attivato, è una perfetta macchina di raccolta, comando e controllo. Esegue il fingerprinting del sistema, genera un identificativo univoco attingendo al registro di Windows, è in grado di eseguire comandi remoti e comunica con il suo server di Command and Control attraverso connessioni HTTPS cifrate. Anche l’infrastruttura C&C ha subito un’evoluzione, passando da domini con stringhe pseudo-casuali, tipiche dei Domain Generation Algorithm, a nomi più riconoscibili e meglio mimetizzabili nel traffico legittimo.

Le finalità di TamperedChef sono quanto mai elastiche e, per questo, pericolose. Questa backdoor rappresenta un accesso iniziale, un commodity malware che può essere rivenduto ad altri gruppi criminali per i loro scopi specifici. Può essere utilizzata per il furto di credenziali, un bottino particolarmente prezioso nel contesto sanitario, o per preparare il terreno per future operazioni ransomware. Non si può escludere che gli stessi operatori sfruttino in modo opportunistico accessi particolarmente privilegiati per finalità di spionaggio o per supportare attività di gruppi più strutturati.

TamperedChef non è solo un’altra campagna di malware. È la prova tangibile che la firma digitale, da sola, non è più un faro assoluto di sicurezza. È un sigillo che può essere contraffatto, un processo che può essere corrotto. Ci costringe a guardare oltre la rassicurante finestra di dialogo di Windows e a comprendere che la difesa non può più basarsi su un singolo anello della catena.

La risposta deve essere un approccio multilivello, un ecosistema difensivo che integri sistemi EDR/XDR per l’analisi del comportamento, servizi MDR per un monitoraggio continuo e umano, controlli interni sulla provenienza del software e, non ultima, una formazione costante che renda gli utenti, soprattutto quelli meno esperti, capaci di riconoscere l’odore della trappola, anche quando è profumata di legittimità. Perché a volte, il cuoco più pericoloso non è quello che brucia la cena, ma quello che utilizza ingredienti avvelenati con la massima cura.