In questo blog ho analizzato varie operazioni del gruppo STORMOUS RANSOMWARE, relativamente recente, del quale si è sempre parlato molto poco. Il motivo di questo silenzio, nel mondo occidentale, è essenzialmente la mancanza di relazione con ciò che ci tocca da vicino. I loro obiettivi infatti, sono sempre stati ricercati nel mondo arabo, EAU e medio oriente. Ma qualcosa sta cambiando.

Gli attacchi di STORMOUS in occidente

Dalla seconda metà di febbraio il modus operandi sta cambiando anche per STORMOUS RANSOMWARE, con l’attacco infatti alla statunitense Serta Inc, un’azienda con sede a Hoffman Estates, Illinois, specializzata nello sviluppo e nella produzione di materassi, con esportazioni in oltre 150 paesi in tutto il mondo, hanno aperto la loro strada al mondo occidentale. C’è stato un timido inizio nel mese di gennaio 2022 con una società francese, ma sembra che l’operazione non sia stata portata avanti.

Da questo momento in poi l’escalation anche per questo gruppo, in Europa, non fa che aumentare e la situazione della guerra in Ucraina, non ferma questo trend.

La posizione di STORMOUS verso l’Ucraina

Un segnale forte, dal gruppo STORMOUS arriva proprio dopo l’esposizione dell’attacco verso una struttura sanitaria spagnola (altro obiettivo occidentale), Hospital Fatima.

Nella giornata di domenica appena trascorsa infatti viene rivendicato l’attacco a Ivchenko-Progress. È una società di progettazione in Ucraina che crea bozze e piani per motori aeronautici a Zaporozhye, Ucraina. I suoi prodotti sono ampiamente utilizzati negli aerei civili e militari, in particolare il Tupolev. Sono stati prelevati dall’azienda 100 GB di database, dati vari, sia dati personali, dati progettuali di motori, file del software utilizzato nella progettazione, file di sistema, documenti e molto altro.

Considerata la situazione in cui si trova allo stato attuale l’Ucraina, un attacco a un fornitore strategico dello stato, è un chiaro segnale sicuramente di scarso supporto alla causa.

Il fronte pro Ucraina: come nasce l’IT ARMY

L’ormai noto canale Telegram, promosso dal Ministro per la Trasformazione Digitale ucraino, Mykhailo Fedorov, atto a mettere in piedi un esercito informatico, che possa combattere sul campo, contro precisi obiettivi russi, di rilevanza strategica e di interesse diretto per il governo ucraino, a 24 ore dalla creazione conta oltre 160mila utenti iscritti. E da lì si lanciano attacco e si richiedono interventi criminali, contro obiettivi che il governo stesso suggerisce in apposite liste. Per fronteggiare la guerra in corso, che anche lato cyber sta svolgendo una grande quantità di azioni.

Una datazione sulla creazione di questo canale è offerta dal primo post condiviso sul canale che risale alle 16.50 del 26 febbraio 2022. Ora più ora meno quindi questo orario, fino a non più della mattina del 26/02 è il periodo di creazione di questo canale di reclutamento informatico.

Questa premessa è utile perché ben 36 ore prima, su Twitter, il 25 febbraio alle 2.37, appare questo tweet di Ernest J. Hilbert:

Una notevole fonte di ispirazione per il governo ucraino, sicuramente. Ma fa parte di quei messaggi che non ti aspetteresti da parte di un ex agente speciale dell’FBI che il Boston Assistant US Attorney (AUSA) lo accusava di proteggere Popov, e che si ritrovò indagato dall’Ufficio dell’Ispettore Generale (OIG). Sebbene Hilbert sia stato quasi incriminato, non è mai stata scontata alcuna accusa.

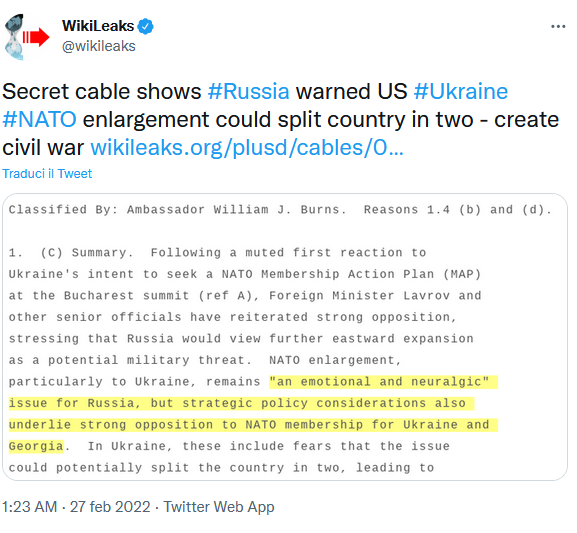

Quindi mentre WikiLeaks e Snowden sembrano spettatori inattivi sui fatti dell’Ucraina, evidentemente non sopportando che, seppur viene strano da dire, ma stavolta sembra proprio che il problema non sia la NATO, il mondo acclama i più efferati gruppi ucraini per contrastare i temibili hackers russi. Popov, ucraino, che diventò presto l’arma vincente dell’FBI e che ha lavorato per molto tempo a stretto contatto con Hilbert, proprio all’FBI, continuando la collaborazione anche dopo che Hilbert ne chiuse i rapporti.

Altri gruppi hacktivisti e loro posizioni

La società di ricerca CyberKnow, specializzata in OSINT, ha creato una tabella riepilogativa dei gruppi hacking che si sono esposti a rivendicare la loro posizione in questa cyberwar che avanza, pro Russia o pro Ucraina. Quella che segue è il risultato di questa ricerca al momento noto.

- Lockbit 2.0 nella giornata del 27 febbraio ha emesso uno statement nel quale spiega, in diverse lingue (italiano escluso) che il loro collettivo è orientato agli affari e alla produzione di liquidità derivante dalle loro operazioni, non intendono smettere di produrre denaro né immischiarsi in scenari politici su un fronte piuttosto che sull’altro. Restare neutrali, pur avendo all’interno popolazioni diversificate.

- AgainstTheWest, schierato come visto pro Ucraina, ha oggi rivendicato l’attacco alla Banca Centrale di Russia, esfiltrandone dati. Così come al Russia Aerospace Force, compromettendone la video sorveglianza remota.

- Anonymous, tramite uno degli innumerevoli account Twitter, rivendica l’attacco a SberBANK, con la condivisione di due sample di testo, contenenti log ATM, operazioni di blocco carte (quindi nomi, indirizzi e numeri di carta) in grande quantità e log interni su giacenza carte, presumibilmente rinveniente dal CRM interno ad una filiale della banca russa.