APT di natura cinese, presumibilmente sponsorizzato o collegato allo stesso governo statale, da quasi un decennio agisce indisturbato con campagne mirate di spionaggio informatico

Sentinel Labs ha scoperto il gruppo criminale Aoqin Dragon, che si occupa di spionaggio informatico, con campagne rivolte contro organizzazioni governative, dell’istruzione e di telecomunicazioni a Singapore, Hong Kong, Vietnam, Cambogia e Australia. Gli analisti hanno avuto la fortuna di collegare i criminali ad attività dannose risalenti al 2013.

Quasi 10 anni di attività silente

Aoqin Dragon è riuscito a rimanere praticamente inosservato per dieci anni, con solo una porzione dell’attività del gruppo che già rientrava in vecchi rapporti di società di sicurezza informatica. Gli esperti scrivono che il gruppo ha raggiunto tale segretezza agendo con progressivi miglioramenti, costanti nel tempo, sui propri metodi e aggiornando le tattiche. E ora, con il rilascio del rapporto Sentinel Labs, è probabile che, nuovamente, il gruppo non si disgreghi, ma riveda il modus operandi, continuando le operazioni malevole.

Questi anni di attività sono stati caratterizzati, per Aoqin Dragon dall’utilizzo principalmente di tre diverse tattiche per infettare i sistemi dei suoi obiettivi, secondo la ricerca. La tattica più antica, utilizzata tra il 2012 e il 2015, sfruttava documenti di Microsoft Office e vulnerabilità note, tra cui CVE-2012-0158 e CVE-2010-3333.

Tali attacchi sono stati individuati da FireEye nel 2014 mentre si studiava una campagna di spear phishing del gruppo di hacker cinese Naikon APT che prendeva di mira agenzie governative nella regione Asia-Pacifico e un think tank negli Stati Uniti.

La seconda tattica consiste nel mascherare gli eseguibili dannosi con false icone antivirus per indurre l’utente ad avviare e attivare il download del malware.

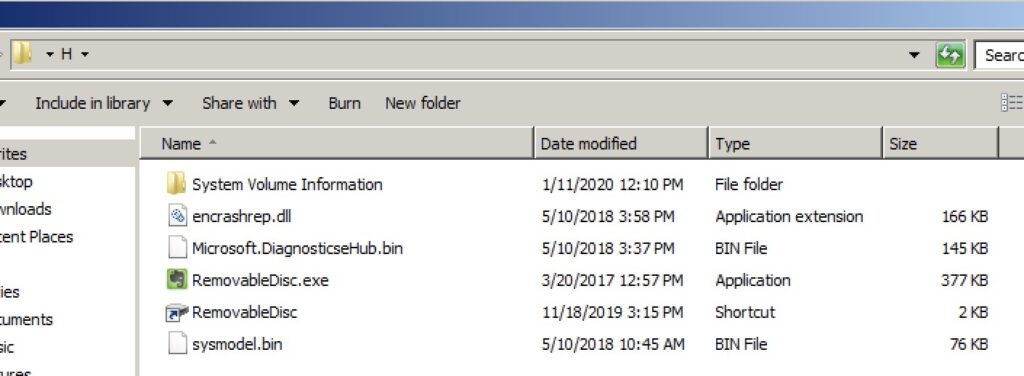

Una terza tattica che Aoqin Dragon ha utilizzato dal 2018 fino ad ora è sfruttare i collegamenti alle unità rimovibili che, se cliccati, causano il dirottamento della DLL e scaricano un payload backdoor crittografato. Questo malware si chiama Evernote Tray Application e viene eseguito all’avvio del sistema. Se il bootloader rileva i dispositivi rimovibili disponibili, copia anche il payload su di essi per infettare altri dispositivi sulla rete di destinazione.

Gli effetti dell’infezione

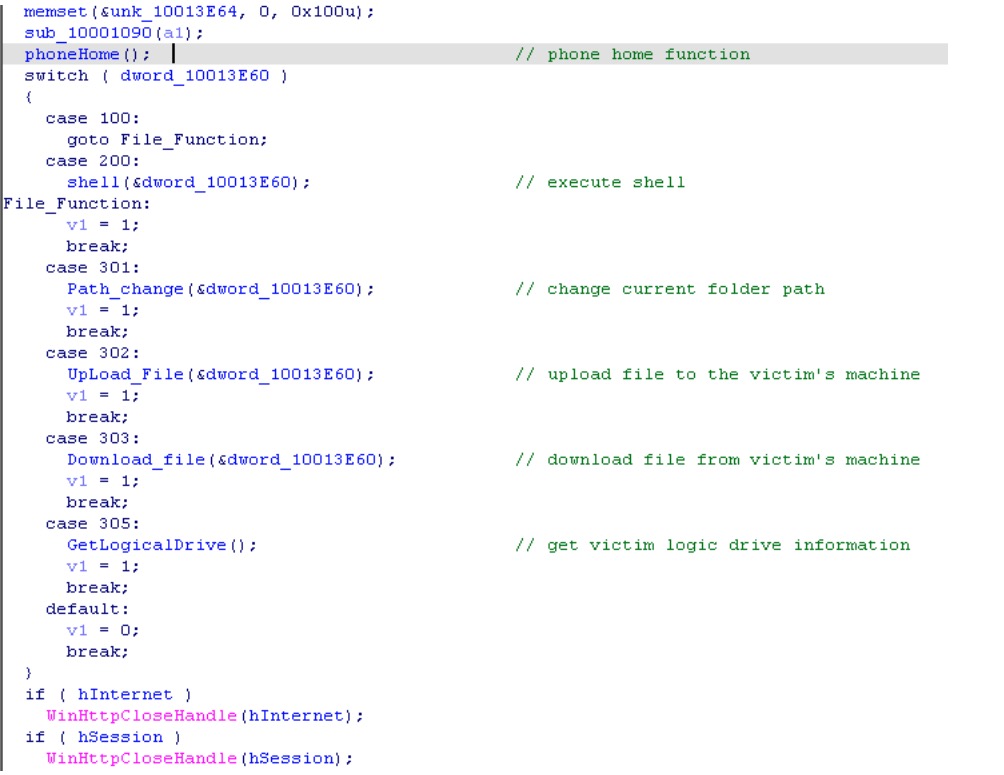

Sentinel Labs ha identificato due diverse backdoor utilizzate da questo gruppo di hacker: Mongall e una versione modificata di Heyoka. Entrambe sono DLL che vengono iniettate in memoria, decrittografate e quindi eseguite.

Mongall è in fase di sviluppo almeno dal 2013 e le ultime versioni presentano un protocollo di crittografia aggiornato e un wrapper Themida progettato per proteggere dal reverse engineering. Lo scopo principale di questo malware è profilare l’host infetto e inviare i dati raccolti al server di comando e controllo (C2) tramite un canale crittografato. Sebbene Mongall offra ulteriori funzionalità, potendo anche eseguire azioni su file ed eseguire shell.

La seconda backdoor Heyoka, è uno strumento di data mining open source che utilizza false query DNS per creare un tunnel di comunicazione bidirezionale. Questo strumento viene utilizzato dagli hacker per copiare file da dispositivi compromessi per rendere più difficile per i difensori rilevare il furto di dati.

Allo stesso tempo, gli sviluppatori di Aoqin Dragon hanno modificato Heyoka, trasformandolo in una backdoor con supporto ai seguenti comandi:

- open shell;

- ottenere informazioni sul disco host;

- ricerca di file;

- creare un file;

- creare un processo;

- ottenere tutte le informazioni sui processi sull’host;

- terminare il processo

- creare una cartella;

- eliminare il file o la cartella.

Giornali locali riferiscono di un’indagine su questo gruppo APT, risalente al 2013, secondo la quale “la polizia ha recuperato informazioni dal server C2 e dagli operatori di server di posta di phishing con sede a Pechino, in Cina. Le due backdoor principali utilizzate in questa operazione hanno un’infrastruttura C2 sovrapposta e la maggior parte dei server C2 può essere attribuita a utenti di lingua cinese”.

Secondo i ricercatori, ci sono molti collegamenti tra il modo di lavorare di questo gruppo APT e le politiche del governo cinese.