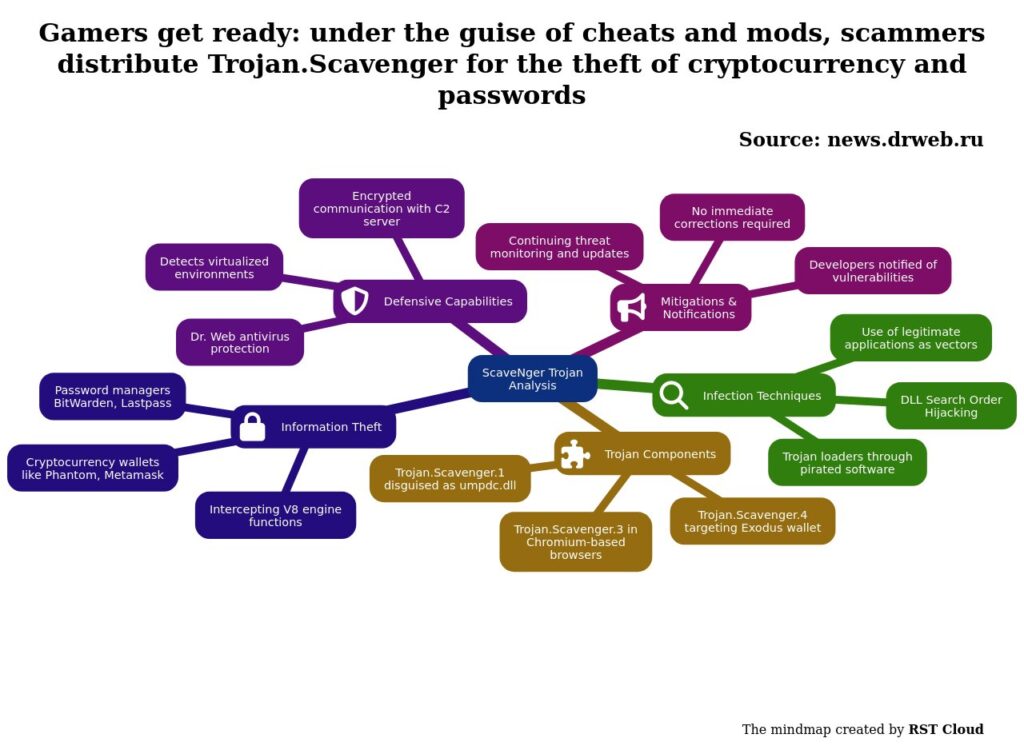

Nel mondo del gaming, dove cheat e mod sembrano offrire vantaggi irresistibili, si cela oggi una delle minacce informatiche più insidiose per utenti Windows: Trojan.Scavenger. Scoperta dai laboratori di analisi di Doctor Web, questa famiglia di malware non si limita a compromettere un singolo sistema, ma agisce in modo modulare, sfruttando tecniche avanzate come il DLL Search Order Hijacking per inoculare, eseguire ed esfiltrare informazioni sensibili.

Il vettore d’infezione? Applicazioni apparentemente innocue come trainer, patch o utility di modifica per videogiochi.

Il meccanismo di attacco è ben strutturato. Una volta scaricato e avviato l’eseguibile compromesso – spesso camuffato da cheat per titoli molto popolari – il primo componente di Scavenger esegue una serie di payload concatenati. Il punto critico è proprio nell’hijacking dell’ordine di ricerca delle DLL, una tecnica ben nota nei contesti Windows: il malware sfrutta la possibilità di posizionare DLL malevole nella stessa directory dell’applicazione, facendole caricare al posto di quelle legittime. Da lì, si innesca l’esecuzione del codice dannoso.

I payload hanno obiettivi precisi: scandagliare il sistema alla ricerca di wallet di criptovalute, database di password (inclusi quelli di gestori come Bitwarden e 1Password), browser e client FTP. I moduli sono in grado di rilevare installazioni software specifiche e adattare il proprio comportamento per accedere a file sensibili come wallet.dat, esportazioni JSON, backup e credenziali salvate. Alcune varianti del trojan si sono dimostrate particolarmente interessate anche ai cookie e ai token di sessione di piattaforme come Telegram e Discord, con lo scopo di perpetrare ulteriori frodi o movimenti laterali.

L’elemento che distingue Scavenger da molte altre famiglie di infostealer è il suo approccio modulare e la capacità di aggiornarsi dinamicamente: i suoi componenti vengono spesso scaricati da server remoti una volta che l’infezione è già avviata, permettendo agli attaccanti di personalizzare il carico utile in base al contesto e alle informazioni già raccolte. In alcuni casi, è stato osservato l’uso di file ZIP autoestraenti, firmati digitalmente, che nascondono il codice malevolo all’interno di file apparentemente legittimi o inutilizzati, rendendo più difficile l’individuazione da parte dei software antivirus.

Doctor Web ha attribuito la diffusione di Scavenger a campagne pubblicitarie ingannevoli e forum dedicati al gaming, dove vengono promossi “mod menu” gratuiti o “trainer” per giochi di successo. Gli utenti, attratti dalla promessa di funzionalità aggiuntive, si trasformano in bersagli inconsapevoli di un’infezione che, nella migliore delle ipotesi, ruba credenziali e criptovalute, e nella peggiore, compromette interamente la sicurezza del sistema operativo.

Il contesto d’attacco suggerisce un target specifico: utenti privati e semi-professionisti appassionati di gaming, spesso poco attenti alle pratiche di sicurezza e propensi a disattivare le protezioni antivirus per far funzionare software non ufficiali. È in questa zona grigia che il trojan prospera, sfruttando la complicità involontaria della vittima.

Il messaggio per il settore della cybersecurity è chiaro: la convergenza tra il mondo del gaming e quello del cybercrime non è più un’eccezione. Trojan come Scavenger dimostrano che le tecniche avanzate di persistenza, evasione e furto di dati stanno trovando spazio anche in ambiti apparentemente distanti dal classico enterprise environment. Un motivo in più per includere anche le piattaforme ludiche e gli ambienti domestici nelle strategie di threat intelligence e awareness.