Qualcuno, in queste ore, sta perdendo l’accesso ai propri server. Non per un banale errore di configurazione o per un attacco di concorrenti sleali, ma perché altri — molto probabilmente una forza di polizia internazionale — ha iniziato a bussare ai loro admin panel. Il bersaglio sembra essere Rhadamanthys, un infostealer distribuito come servizio (MaaS), noto per saccheggiare credenziali, cookie e token da browser, client di posta e non solo.

La scena è quella classica: i clienti del servizio — cybercriminali che pagano un abbonamento per utilizzare il malware — si accorgono all’improvviso di non poter più accedere via SSH. I certificati sono cambiati, l’autentizzazione ora richiede chiavi che non possiedono, e nei log compaiono connessioni sospette con IP tedeschi. Qualcuno è entrato, e non per rubare dati, ma per spegnere la luce.

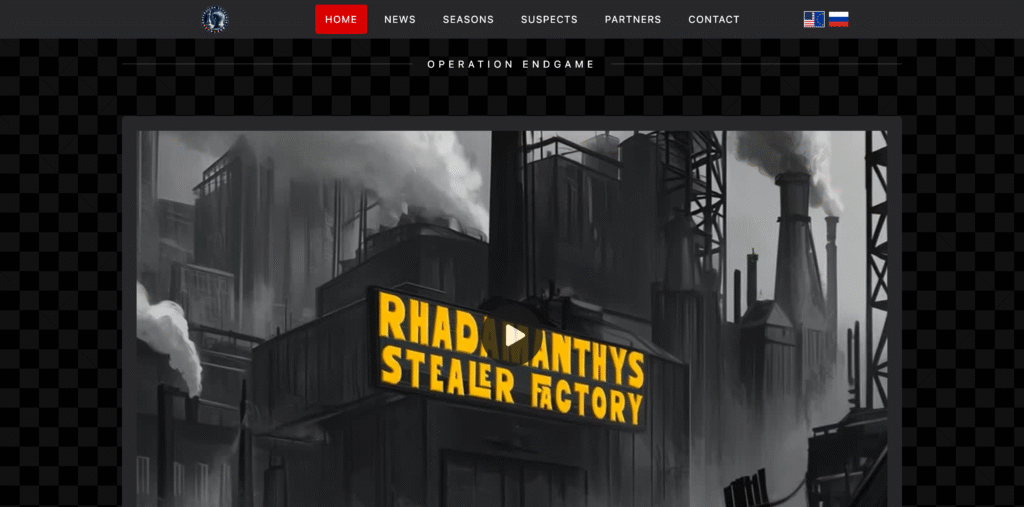

Chi conosce le dinamiche delle operazioni di contrasto al cybercrime riconosce subito la mano di iniziative come Operation Endgame, la campagna coordinata da Europol e altre agenzie che in passato ha preso di mira infrastrutture di malware come Trickbot, IcedID e Bumblebee. Anche in questo caso, i dettagli tecnici parlano chiaro: i server situati in datacenter europei sono stati compromessi, e i pannelli di controllo — quelli installati automaticamente tramite script — sono stati manomessi. Chi aveva installato manualmente l’ambiente, forse, è riuscito a sfuggire al blocco.

Ma non è finita qui. I domini .onion di Rhadamanthys sulla rete Tor risultano irraggiungibili, anche se — almeno per ora — non mostrano il tipico banner di sequestro da parte delle autorità. Questo lascia un alone di incertezza: è un’operazione in corso, o è solo l’antipasto di un annuncio più ampio? Sul sito di Operation Endgame, un countdown segna le ore verso un nuovo comunicato, previsto per oggi (ormai pochi minuti).

Nel frattempo, sui forum specializzati, il panico si mescola alla frustrazione. C’è chi racconta di aver disattivato all’istante i server e cancellato ogni traccia, temendo di essere già nella lista delle prossime visite. C’è chi invoca maggiore decentralizzazione, chi accusa i gestori di non aver protetto abbastanza l’infrastruttura. E c’è chi, semplicemente, aspetta.

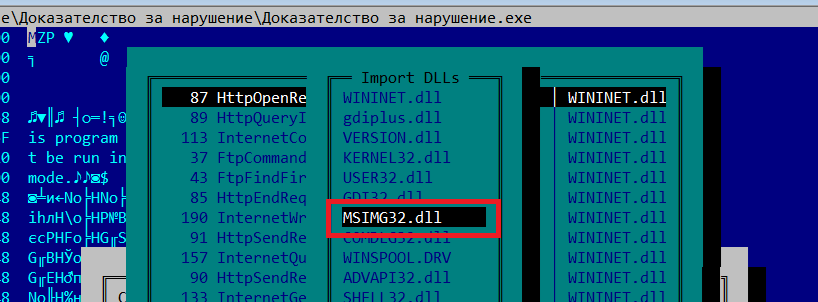

Quello che è certo è che Rhadamanthys non è un giocattolo. È uno strumento sofisticato, distribuito spesso attraverso falsi crack software, annunci malevoli o video YouTube contraffatti, in grado di sottrarre non solo password, ma anche sessioni attive, documenti e chiavi di accesso a servizi critici. La sua interruzione — se confermata — non è solo un colpo alla criminalità organizzata, ma anche un segnale importante: le forze dell’ordine stanno imparando a muoversi con la stessa rapidità e precisione dei loro avversari.

E mentre BleepingComputer attende ancora una risposta ufficiale da Europol, FBI e Polizia tedesca, nei labirinti del cybercrime qualcuno sta già cercando il prossimo servizio “as-a-service”. Perché il gioco continua, ma le regole — forse — stanno cambiando.

Aggiornamento delle ore 11.10:

Le supposizioni sono corrette. E’ appena iniziata la nuova fase di Operation Endgame 3

Il video allegato delle autorità:

I numeri:

- 1 arresto in Grecia;

- 11 località perlustrate (1 in Germania, 1 in Grecia e 9 nei Paesi Bassi);

- Oltre 1.025 server disattivati o interrotti in tutto il mondo;

- 20 domini sequestrati.