Nelle ultime ore lo sfruttamento della vulnerabilità CVE-2024-55591 sul prodotto firewall FortiGate di Fortinet ha sicuramente attirato l’attenzione per la sua dimensione. Anche io ne ho fatto una analisi, per poterne descrivere l’importanza a livello globale, ma partiamo con ordine.

Cosa è successo?

Il 14 gennaio scorso, Fortinet ha rivelato la vulnerabilità CVE-2024-55591, che consente un bypass dell’autenticazione in FortiOS e FortiProxy. Questa falla potrebbe permettere agli attaccanti di ottenere privilegi di super-amministratore attraverso richieste manipolate al modulo websocket di Node.js.

Il giorno successivo, il 15 gennaio, un gruppo di criminali noto come “Belsen Group” ha pubblicato online, sul dark web, dati riservati riguardanti circa 15.000 firewall FortiGate. Le informazioni trapelate includono indirizzi IP, password e configurazioni dei firewall, rappresentando un rischio considerevole per le organizzazioni coinvolte.

Analisi preliminari indicano che i dati risalgono a incidenti avvenuti nel 2022, suggerendo che la fuga non sia recente ma piuttosto il risultato di compromissioni passate, oppure che i dispositivi siano rimasti senza risoluzione della vulnerabilità da oltre due anni.

Kevin Beaumont, un ricercatore di sicurezza, infatti ha notato che la fuga di dati potrebbe essere correlata alla vulnerabilità CVE-2022-40684, un’altra falla zero-day scoperta nel 2022.

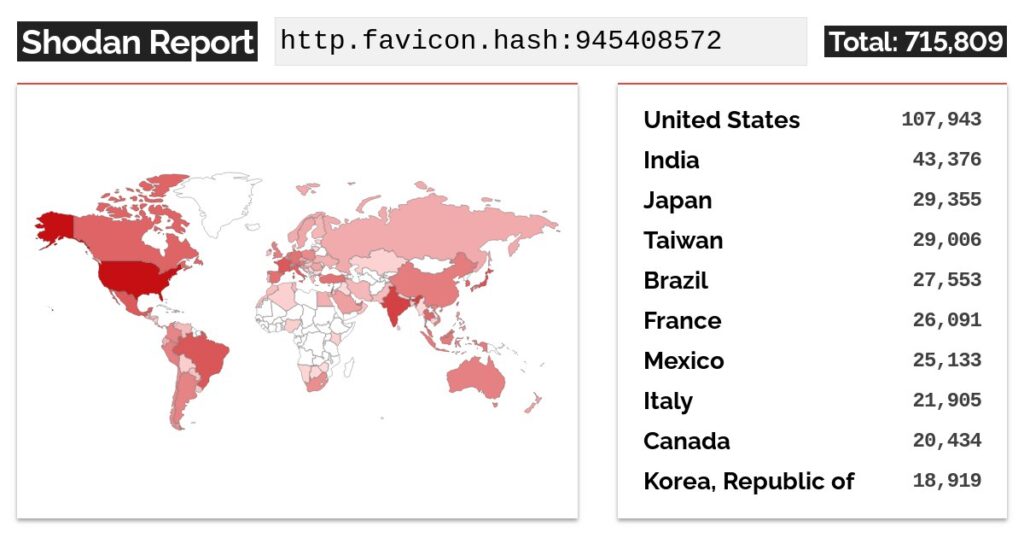

Per avere un dato generale sull’impatto (potenziale) che una vulnerabilità così grave può avere, possiamo controllare facilmente su Shodan quante istanze ci sono attualmente in giro per la rete. Ovviamente non tutte sono della versione vulnerabile ma serve per capire quanto questo software sia utilizzato, a livello mondo.

Torniamo al leak attuale

L’analisi dei dati contenuti nel leak appena stato diffuso dal gruppo Belsen, come detto riporta informazioni di oltre 15.000 di questi dispositivi attualmente esposti.

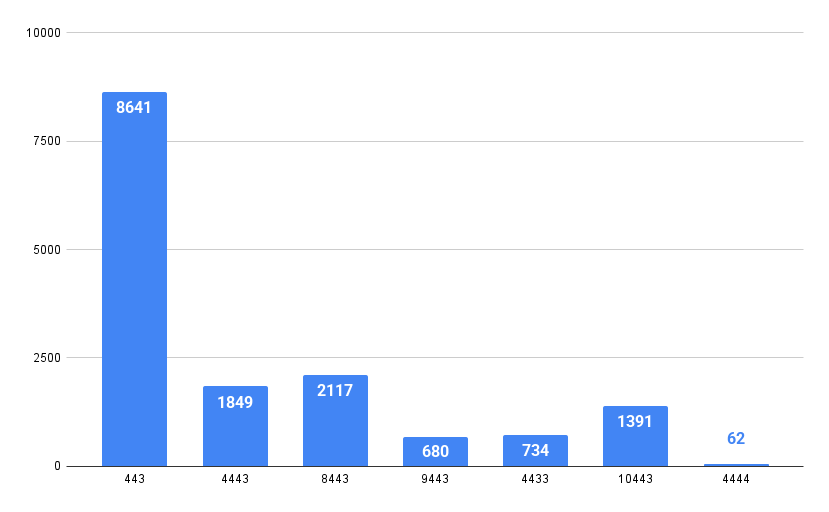

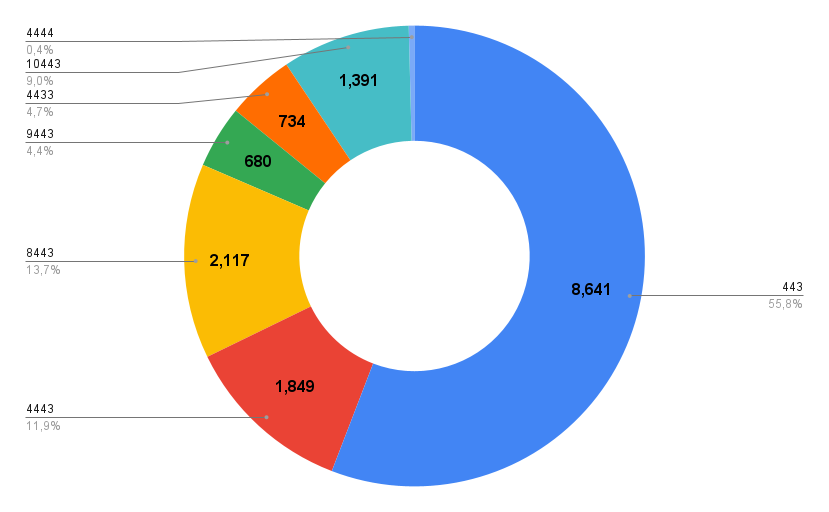

Io mi sono limitato ad aggregare il leak di modo da avere qualche informazione visiva su questa mole di dati. Per esempio vedendo quali sono le porte maggiormente utilizzate sul totale:

Come evidente notiamo che oltre il 55% del totale è esposto sulla porta 443.

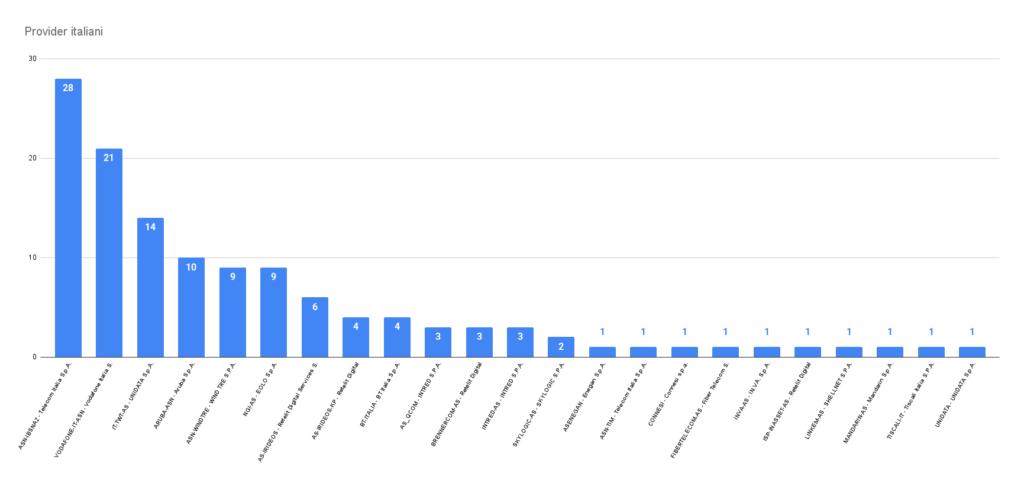

Dando invece spazio all’Italia, ho provato a filtrare i dati relativi alla nostra nazione, elencandone i Provider italiani maggiormente impattati, che più o meno dovrebbero corrispondere a questo grafico, che riporta per ciascuno la sua dimensione per numero di IP ritrovati all’interno.

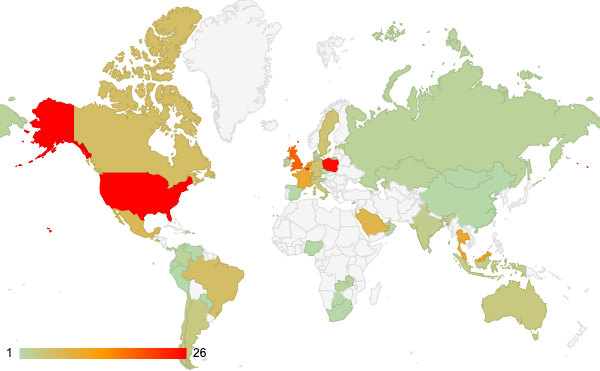

Questa invece la concentrazione per Paese, degli IP affetti

Anche il ricercatore Emanuele De Lucia ha fatto analisi su questo scenario, offrendo una statistica, basata sull’Italia, dividendo le imprese impattate per settore lavorativo.

Fortinet ha fornito indicazioni per mitigare i rischi legati a CVE-2024-55591, raccomandando agli utenti di aggiornare immediatamente i loro sistemi a versioni corrette e di limitare l’accesso alle interfacce di gestione dei firewall da Internet.

È fondamentale cambiare le password degli utenti amministrativi e implementare l’autenticazione a più fattori (MFA) per aumentare la sicurezza.

Questi eventi evidenziano l’importanza della vigilanza continua nella sicurezza informatica e la necessità per le organizzazioni di rimanere aggiornate sulle ultime minacce e vulnerabilità.