Phantom Taurus. Questo gruppo APT, legato alla Repubblica Popolare Cinese, è emerso dopo oltre due anni di monitoraggio da parte dei ricercatori di Unit 42 di Palo Alto Networks. Le sue operazioni di spionaggio, concentrate su enti governativi e di telecomunicazioni in Africa, Medio Oriente e Asia, rivelano un livello di sofisticatezza e persistenza che lo distingue nel già affollato ecosistema cinese.

Quello che colpisce di Phantom Taurus non è solo la sua capacità di colpire obiettivi di alto profilo – come ministeri degli esteri, ambasciate e infrastrutture critiche – ma anche la sua metodologia operativa unica. A differenza di altri gruppi affiliati alla Cina, Phantom Taurus combina strumenti personalizzati, infrastrutture condivise ma compartimentate e una profonda comprensione degli ambienti bersaglio, dimostrando una notevole capacità di adattamento tattico.

L’Evoluzione di una minaccia persistente

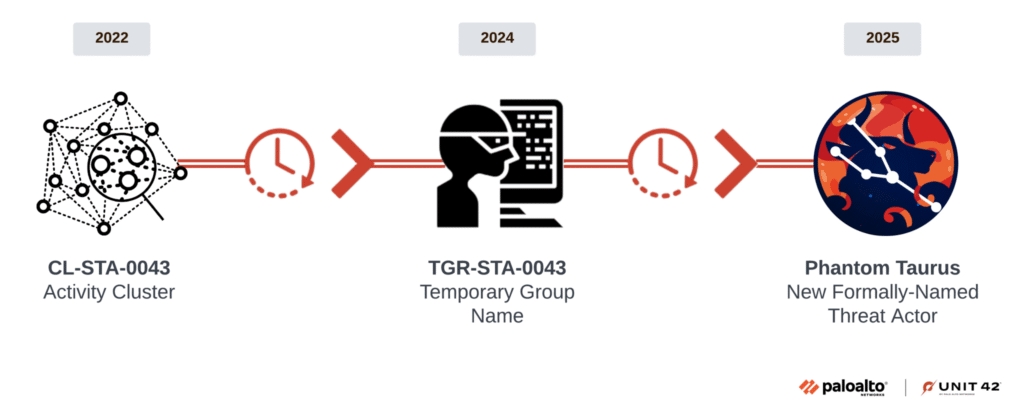

Il percorso che ha portato all’identificazione di Phantom Taurus è un esempio di come l’intelligence delle minacce richieda tempo e pazienza. Inizialmente tracciato come cluster di attività con il codice CL-STA-0043, il gruppo è stato successivamente elevato a “gruppo temporaneo” (TGR-STA-0043) nel maggio 2024, in un’operazione battezzata Operation Diplomatic Specter. Solo ora, dopo un prolungato periodo di osservazione, Unit 42 ha accumulato prove sufficienti per classificarlo come un threat actor formalmente riconosciuto, battezzandolo Phantom Taurus.

L’attribuzione a un gruppo cinese si basa sul Diamond Model, un framework analitico che esamina infrastrutture, vittimologia e capacità. Phantom Taurus opera utilizzando infrastrutture condivise con altri gruppi cinesi noti come Iron Taurus, Starchy Taurus e Stately Taurus, ma le sue componenti specifiche non sono state osservate altrove, suggerendo un alto grado di compartmentalizzazione. Le vittime – governi e operatori di telecomunicazioni in regioni di interesse strategico per Pechino – e l’uso di toolset personalizzati completano il quadro di un attore con mandato statale e risorse dedicate.

Dal server di posta al database

Una delle evoluzioni più significative osservate nel 2025 è il cambio di focus tattico di Phantom Taurus. Se in passato il gruppo si concentrava principalmente sul furto di email sensibili tramite Exchange Server, la telemetria più recente mostra una transizione verso il targeting diretto dei database.

Per farlo, il gruppo utilizza uno script batch chiamato mssq.bat, che si connette a server SQL tramite credenziali di amministratore precedentemente sottratte. Lo script esegue query dinamiche per cercare tabelle e parole chiave specifiche – come nomi di paesi quali Afghanistan e Pakistan – ed esporta i risultati in file CSV. L’esecuzione avviene in remoto tramite Windows Management Instrumentation (WMI), una tecnica che minimizza l’impronta digitale sull’endpoint e massimizza l’accesso ai dati strutturati.

NET-STAR: la suite malware che non lascia tracce

Ma l’elemento tecnologicamente più rilevante emerso dalle indagini recenti è NET-STAR, una suite malware .NET finora sconosciuta, progettata specificamente per colpire server web Internet Information Services (IIS). Il nome deriva dalle stringhe “NETstar” e “STAR” trovate nei percorsi PDB e utilizzate come delimitatori nei dati codificati in Base64.

NET-STAR rappresenta un salto qualitativo nelle capacità operative di Phantom Taurus, combinando tecniche di evasione avanzate e una profonda conoscenza dell’architettura .NET. La suite è composta da tre componenti principali:

- IIServerCore: una backdoor modulare e fileless che opera interamente in memoria all’interno del processo w3wp.exe. Viene caricato da un web shell ASPX – spesso camuffato tramite timestomping – e supporta l’esecuzione in memoria di payload, comandi arbitrari e persino query SQL.

- AssemblyExecuter V1: un loader .NET che carica e esegue assembly aggiuntivi direttamente in memoria, senza scrivere su disco.

- AssemblyExecuter V2: una versione potenziata del precedente, dotata di funzionalità di bypass per AMSI (Antimalware Scan Interface) ed ETW (Event Tracing for Windows), due meccanismi di sicurezza critici di Windows.

IIServerCore, in particolare, è un gioiello di ingegneria malevola. Utilizza cookie per gestire lo stato della sessione, decrittografa i comandi in arrivo tramite AES e supporta una vasta gamma di funzioni integrate – dalla manipolazione del filesystem alla gestione di web shell multipli, fino alla modifica dei timestamp per fuorviare i forensic.

Phantom Taurus è la dimostrazione di come gruppi ben finanziati e con mandati a lungo termine continuino a evolversi, affinando tattiche, sviluppando tool custom e spostando i propri obiettivi in risposta alle contromisure difensive.

Indicatori di Compromissione chiave:

- IIServerCore (ServerCore.dll):

eeed5530fa1cdeb69398dc058aaa01160eab15d4dcdcd6cb841240987db284dc - AssemblyExecuter V1:

3e55bf8ecaeec65871e6fca4cb2d4ff2586f83a20c12977858348492d2d0dec4 - AssemblyExecuter V2:

afcb6289a4ef48bf23bab16c0266f765fab8353d5e1b673bd6e39b315f83676e