Quando un’applicazione promette di proteggere lo smartphone e invece lo trasforma in uno strumento di sorveglianza, non si tratta più di semplice truffa digitale, ma di un’operazione con potenziale geopolitico. È ciò che accade con Android.Backdoor.916.origin, un nuovo malware che si presenta come antivirus “ufficiale” legato ai servizi di sicurezza russi, riuscendo così a convincere le vittime più scettiche a concedergli privilegi elevati. La dinamica è sottile ma letale: anziché cercare la massa degli utenti comuni, il malware sembra costruito per colpire figure di alto profilo, dirigenti aziendali e funzionari governativi, bersagli che per un attaccante valgono molto di più di migliaia di utenti ordinari.

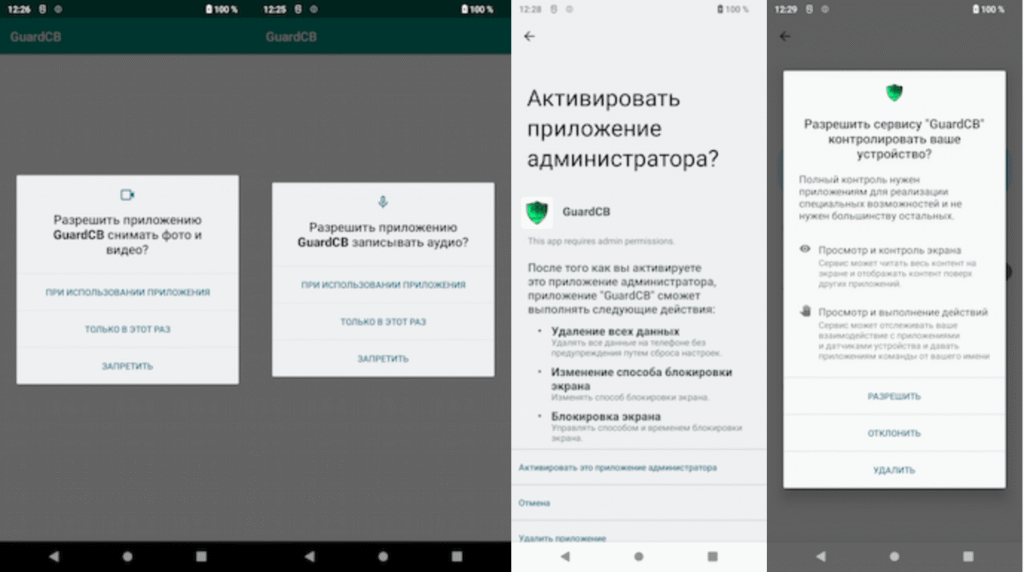

Dal punto di vista tecnico, Android.Backdoor.916.origin è uno spyware a tutti gli effetti. Una volta installato, aggira i normali meccanismi di sicurezza di Android e ottiene accesso completo a microfono, fotocamera e memoria del dispositivo. Non si limita a collezionare rubriche, SMS o log delle chiamate: può registrare in tempo reale le conversazioni vocali, attivare lo streaming della fotocamera senza che l’utente se ne accorga e intercettare traffico di rete e dati sensibili come credenziali e documenti aziendali. La scelta di mascherarsi da software di sicurezza è strategica, perché spinge l’utente a disattivare protezioni che normalmente avrebbero bloccato un’applicazione sospetta.

L’elemento più inquietante è la distribuzione mirata. Non si tratta di un malware diffuso tramite marketplace pubblici o campagne massive di phishing: la sua diffusione sembra avvenire attraverso canali chiusi, quasi certamente attacchi mirati di spear phishing, link privati o distribuzioni dirette. Un approccio che ricorda le campagne APT, in cui l’obiettivo non è infettare il maggior numero possibile di dispositivi, ma garantirsi accesso persistente a terminali specifici di grande valore strategico. La somiglianza con operazioni di cyber spionaggio già attribuite in passato a gruppi legati a stati-nazione è più che evidente.

L’architettura del malware conferma questa impressione. Il codice include funzioni per il controllo remoto, moduli di comunicazione cifrata con server C2 e un’ampia gamma di comandi che l’attaccante può impartire al dispositivo compromesso. Non ci troviamo davanti a un trojan rudimentale, ma a un framework completo di sorveglianza mobile, sviluppato per resistere nel tempo e raccogliere intelligence in modo silenzioso e continuativo. L’impatto per aziende e governi è potenzialmente devastante: un dirigente che partecipa a una conference call strategica o un funzionario che maneggia documenti riservati diventano inconsapevolmente trasmettitori di informazioni verso chi controlla l’infrastruttura malevola.

In questo contesto, la questione non è più solo tecnologica ma politica. Mascherare un malware da antivirus che richiama direttamente l’immaginario dell’FSB non è una scelta casuale. Significa sfruttare un marchio di autorità e fiducia, ma allo stesso tempo lanciare un segnale: dietro l’operazione c’è la mano di chi conosce perfettamente la dinamica della disinformazione digitale e il valore psicologico del brand della sicurezza nazionale. È una tattica che spinge la riflessione oltre la sfera della protezione dei dati, sollevando interrogativi sulla guerra dell’informazione e sul ruolo delle cyber operazioni negli equilibri internazionali.