La banda di criminali informatici di Maze sta interrompendo le sue operazioni dopo essere diventata uno dei player più importanti che eseguono attacchi ransomware.

Il ransomware Maze ha iniziato a funzionare a maggio 2019 ma è diventato più attivo a novembre.

È stato allora che l’operazione esperta dei media ha rivoluzionato gli attacchi ransomware introducendo una doppia tattica di estorsione.

In primo luogo, rubano i tuoi file, quindi li crittografano

Sebbene le operazioni di ransomware si siano sempre divertite a prendere in giro i siti di notizie e i ricercatori, per la maggior parte tendevano a ignorare le e-mail dei giornalisti.

La situazione è cambiata nel novembre 2019, quando Maze ha contattato BleepingComputer per farci sapere che avevano rubato i dati non crittografati per Allied Universal prima di crittografarli.

Maze ha affermato che se Allied non avesse pagato un riscatto, i suoi dati sarebbero stati rilasciati pubblicamente. Alla fine, il riscatto non è stato pagato e Maze ha rilasciato i dati rubati.

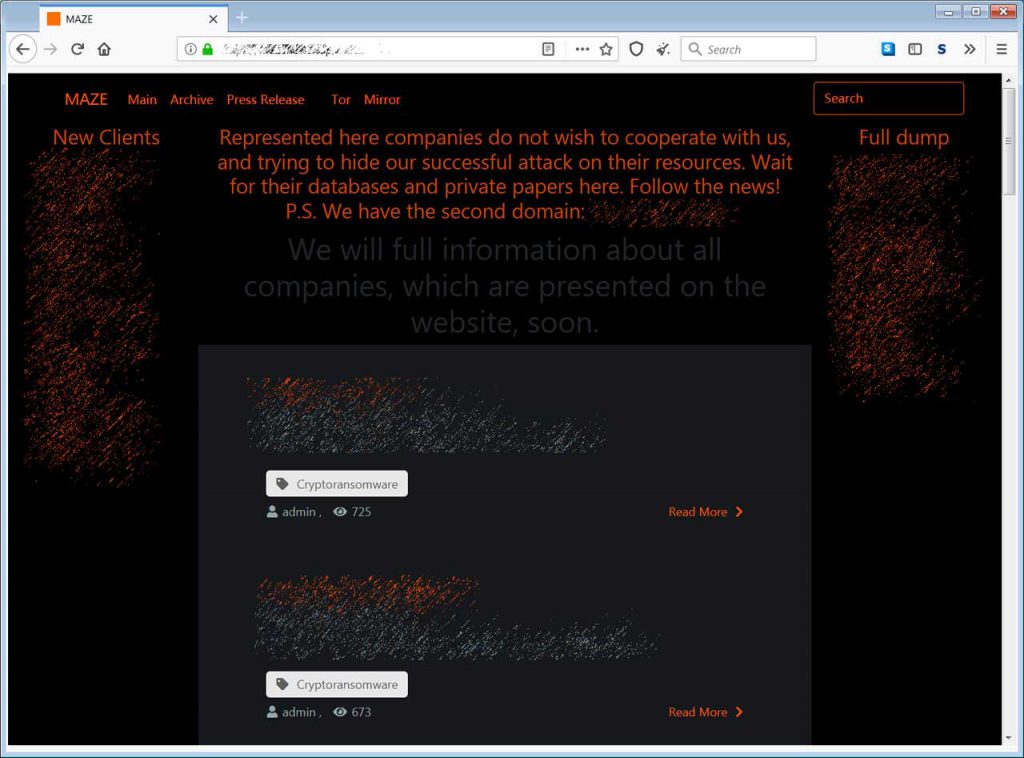

Subito dopo, Maze ha lanciato un sito “Maze News” che utilizza per pubblicare i dati delle vittime non paganti e rilasciare “comunicati stampa” per i giornalisti che seguono le loro attività.

Questa tecnica di doppia estorsione è stata rapidamente adottata da altre grandi operazioni di ransomware, tra cui REvil, Clop, DoppelPaymer, che hanno rilasciato i propri siti di fuga di dati. Questa tecnica di doppia estorsione è ormai diventata una tattica standard utilizzata da quasi tutte le operazioni di ransomware.

Maze ha continuato ad evolvere le operazioni di ransomware formando una coalizione di ransomware con Ragnar Locker e LockBit, per condividere informazioni e tattiche.

Durante il loro anno e mezzo di criminalità informatica, Maze è stata responsabile di attacchi a vittime importanti, tra cui Southwire , City of Pensacola, Canon, LG Electronics, Xerox e molti altri.

Maze ha iniziato a chiudere sei settimane fa

All’inizio del mese scorso, le fonti hanno iniziato a sentire voci secondo cui Maze si stava preparando a chiudere la loro operazione di ransomware in modo simile a GandCrab nel 2019.

La chiusura delle operazioni è stata successivamente confermata dopo che BleepingComputer è stato contattato da un attore di minacce coinvolto nell’attacco ransomware Barnes and Noble.

Questo attore di minacce ha dichiarato di prendere parte ad attacchi ransomware compromettendo le reti e rubando le credenziali di dominio di Windows. Le reti compromesse vengono quindi passate agli affiliati che distribuiscono il ransomware.

Il gruppo che compromette le reti, gli affiliati e gli sviluppatori di ransomware prendono quindi quote uguali di eventuali pagamenti di riscatto.

Come parte di questa conversazione, a BleepingComputer è stato detto che Maze era in procinto di interrompere le sue operazioni, aveva smesso di crittografare le nuove vittime nel settembre 2020 e sta cercando di spremere gli ultimi pagamenti di riscatto dalle vittime.

Quando BleepingComputer ha contattato Maze per confermare se stavano chiudendo, è stato detto: “Dovreste aspettare il comunicato stampa”.

Questa settimana, Maze ha iniziato a rimuovere le vittime che avevano elencato sul loro sito di fuga di dati. Tutto ciò che rimane sul sito sono due vittime e coloro che in precedenza e avevano pubblicato tutti i loro dati.

La pulizia del sito di fuga di dati indica che l’arresto dell’operazione ransomware è imminente.

Non è raro che le operazioni di ransomware rilascino le chiavi di decrittazione principali quando interrompono le operazioni, come è stato fatto con Crysis , TeslaCrypt e Shade.

Gli affiliati passano a Egregor ransomware

Le fonti hanno appreso che molti affiliati di Maze sono passati a una nuova operazione di ransomware chiamata Egregor.

Egregor ha iniziato a funzionare a metà settembre, proprio quando Maze ha iniziato a interrompere le operazioni di crittografia. È diventato rapidamente molto attivo, come si vede dal grafico di presentazione di ID-Ransomware di seguito.

Si ritiene che Egregor sia lo stesso software sottostante di Maze e Sekhmet poiché utilizzano le stesse note di riscatto, nomi di siti di pagamento simili e condividono gran parte dello stesso codice.

Ciò è stato confermato anche da un hacker di ransomware che ha affermato che Maze, Sekhmet ed Egregor erano lo stesso software.

Michael Gillespie, che ha analizzato sia Egregor che Sekhmet, ha anche scoperto che le vittime di Egregor che hanno pagato un riscatto sono state inviate a decryptor intitolati “Sekhmet Decryptor”.

Sfortunatamente, questo dimostra che anche quando un’operazione di ransomware si arresta, non significa che anche gli hacker coinvolti si ritirino. Passano semplicemente alla successiva operazione di ransomware.