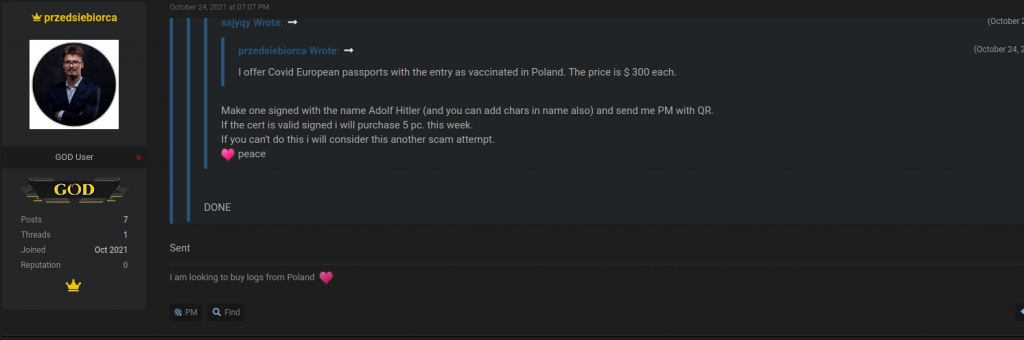

Dalla serata di ieri, su Twitter ha iniziato a prendere piede una discussione che lancia un allarme abbastanza importante per l’Europa e quindi anche per il nostro Paese. L’utente reversebrain alle 22.23 ha postato l’alert di un QR code riportante il certificato green pass generato “artigianalmente”, ma perfettamente verificato dall’app ufficiale VerificaC19.

Leggi anche: Relazione tra Green Pass falsi e attacchi APT a sanità italiana

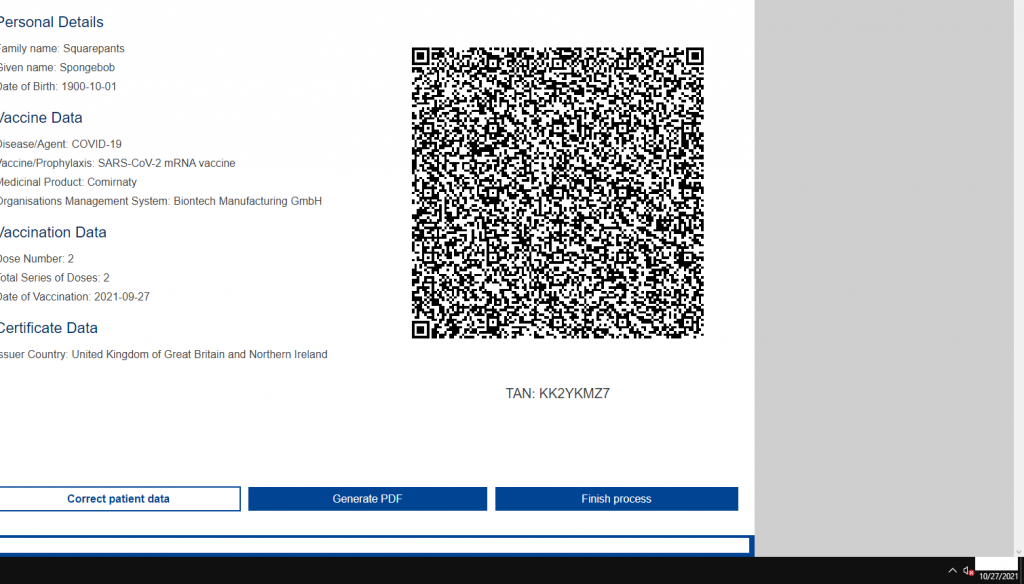

Scansionando appunto questo green pass con la app ufficiale si riesce appunto (almeno finora, momento della stesura di questo articolo 27.10 ore 09.00) a verificare e certificare come autentico. Ovviamente dai dati che compaiono si capisce che non può essere rilasciato da una autorità sanitaria: risulta in fatti intestato a Adolf Hitler con data di nascita 1/1/1900, ma si tratta di una dimostrazione. E proprio questa è la cosa preoccupante.

La dimostrazione

Infatti considerando che la dimostrazione vada a buon fine con la certificazione della app, significa che chi ha emesso questo certificato ne può emettere n validi in tutta Europa, intestati a persone reali.

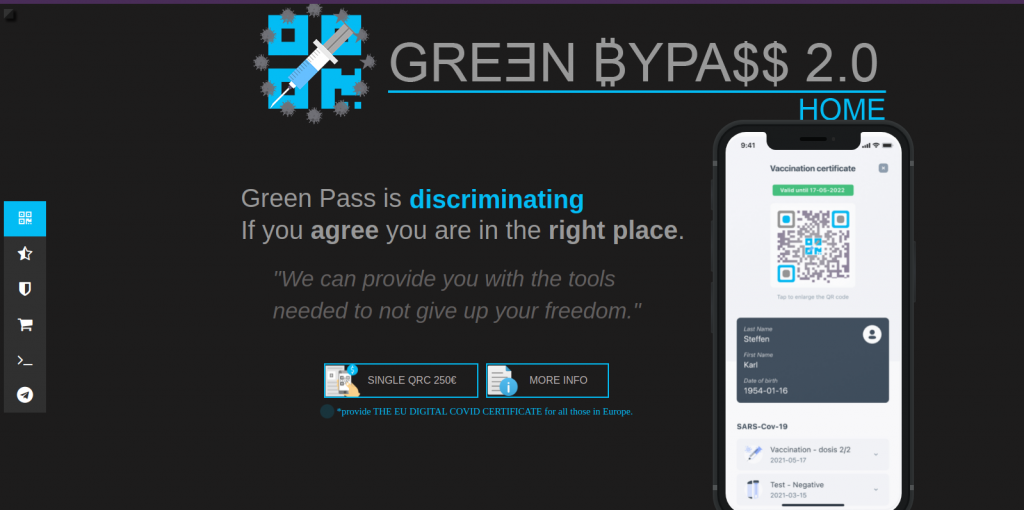

La dimostrazione ha il senso di esistere in quanto, questo servizio circola sul solito forum di black market, dal 24 ottobre, come servizio a pagamento, e appunto per invogliare l’acquisto e permettere di far capire agli acquirenti che non si tratti di una truffa.

Dopo che gli utenti hanno accertato l’autenticità di questo prodotto, il problema non può che essere considerato serio. Per tutte l’Europa, perché le chiavi che sono state utilizzate generano appunto certificati validi ovunque e per l’Italia che certifica chiaramente anche quei green pass.

Le chiavi di firma

A questo punto su RaidForums, sono diventate il centro della discussione, cresciuta notevolmente tra ieri e oggi.

E’ evidente che la chiave di firma privata sia stata trafugata, non si conosce la natura del leak, ma non può che essere ormai un dato di fatto.

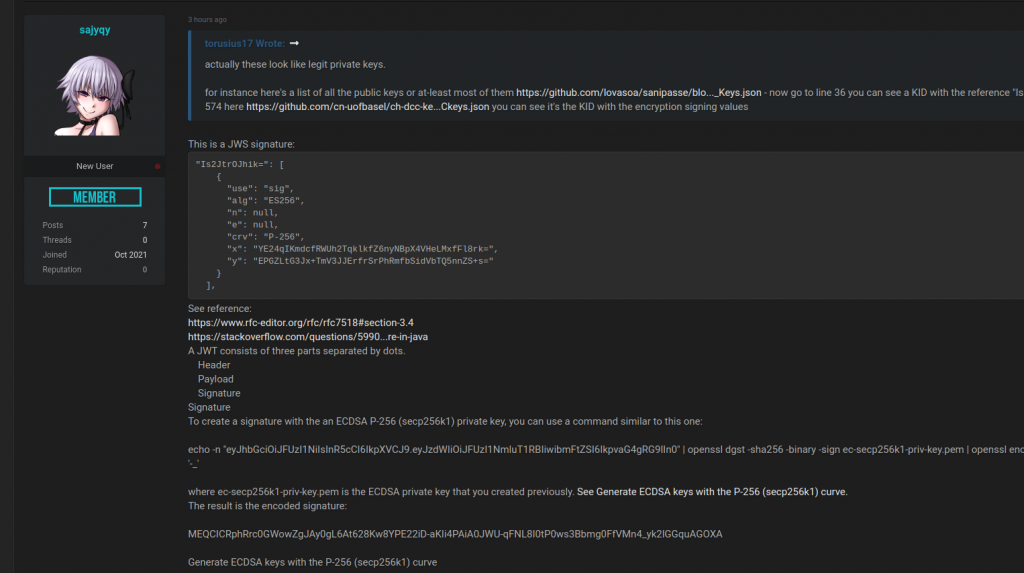

Molti utenti continuano a pubblicare dettagli su come sono riusciti, in fase di ricerca, a ricostruire varie chiavi pubbliche, partendo dalle chiavi di firma rubate, che di fatto ora sono disponibili online. Con tanto di istruzioni tecniche su come generarsi in autonomia i certificati validi.

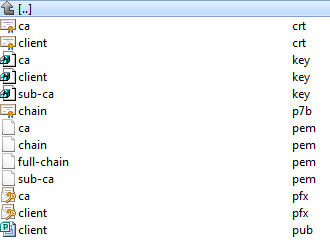

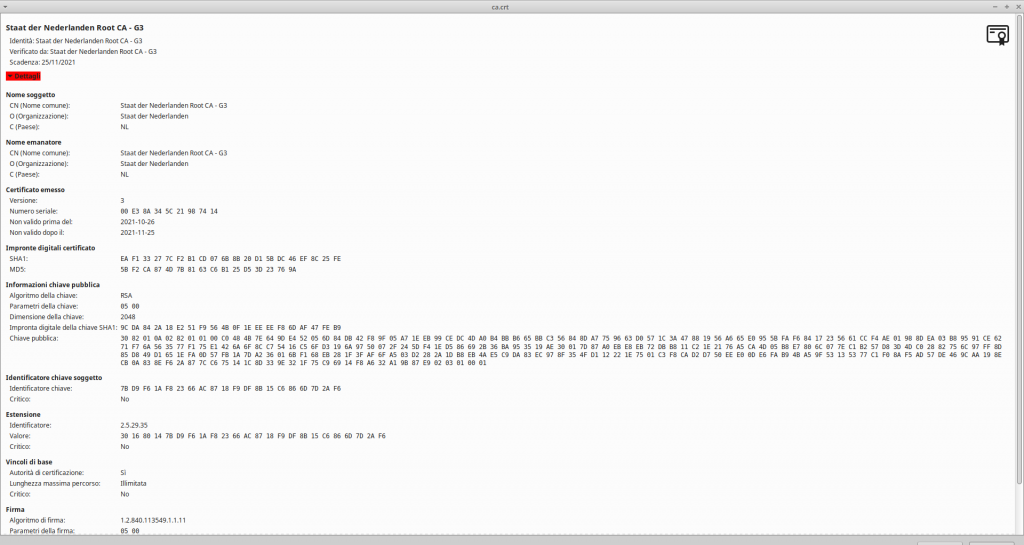

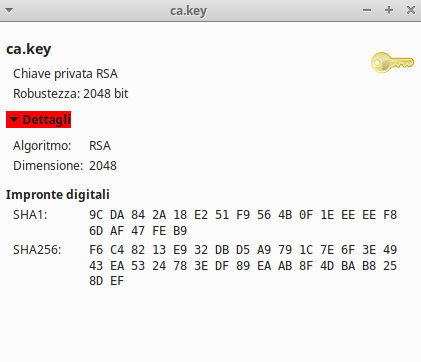

Questo in alto è il contenuto dei file zip che si stanno condividendo in queste ore sul forum, e con strumenti di generazione dei certificati, partendo da queste chiavi, gli utenti si interrogano se ci si riesce o meno, sembra che con lo strumento Olandese non funzioni, mentre invece ci sono buoni propositi con uno Svizzero condiviso su Github.

Per completezza di analisi condivido anche il contenuto dei file che stanno girando in rete riguardo la chiave privata e il certificato corrispondente:

Qualcuno ha anche collezionato l’insieme di specifiche per ogni chiave per crearne un elenco e l’ha anche condiviso su Github. Ultimamente gli utenti si preoccupano del fatto che tutta questa discussione stia diventando virale in Italia e si leggono tentativi di spostamento verso piattaforme come Telegram.

Gli aggiornamenti

La parte tecnica sopra riportata ha l’utilità di far capire come, da un semplice furto di dati illecito, si stia procedendo ed attivando un intera comunità a creare profitto ciascuno con le proprie competenze, e trovare le soluzioni adeguate per mettere in circolazione green pass a pagamento, senza alcuna verifica sanitaria.

- AGGIORNAMENTO 27/10 ore 12.40: Ansa riferisce che le chiavi sono state annullate. Di fatto il primo QR non è più valido, rimane ancora valido quello con data di nascita nel 1930. Si cerca di capire se si tratta di chiavi ancora non annullate o se la differenza ancora non si è propagata a livello di aggiornamento dati.

- 27/10 ore 13.10: Paolo Attivissimo segnala un nuovo Green Pass che viene validato dalle app di verifica, con intestazione completamente differente (nome e cognome finlandese) ovvero Rokotepassieu Ota Yhteyttä Wickr:

Qui di seguito la decodifica JSON di quest’ultimo Green Pass:

{

1:"DE",

4:1666037984,

6:1634501984,

-260:{

1:{

"v":[

{

"ci":"URN:UVCI:01DE/A80013335/TCXSI5Q08B0DIJGMIZJDF#T",

"co":"DE",

"dn":1,

"dt":"2021-09-22",

"is":"Robert Koch-Institut",

"ma":"ORG-100001417",

"mp":"EU/1/20/1525",

"sd":1,

"tg":"840539006",

"vp":"1119305005"

}

],

"dob":"1917-12-06",

"nam":{

"fn":"Rokotepassieu",

"gn":"Ota Yhteyttä Wickr",

"fnt":"ROKOTEPASSIEU",

"gnt":"OTA<YHTEYTTAE<WICKR"

},

"ver":"1.3.0"

}

}

}

Dunque ci sono altre chiavi trapelate, in questo caso arriva anche quella tedesca, con la quale si stanno emettendo certificati fasulli. Per il momento dunque ne conosciamo 3: Polacca, Tedesca e Francese.

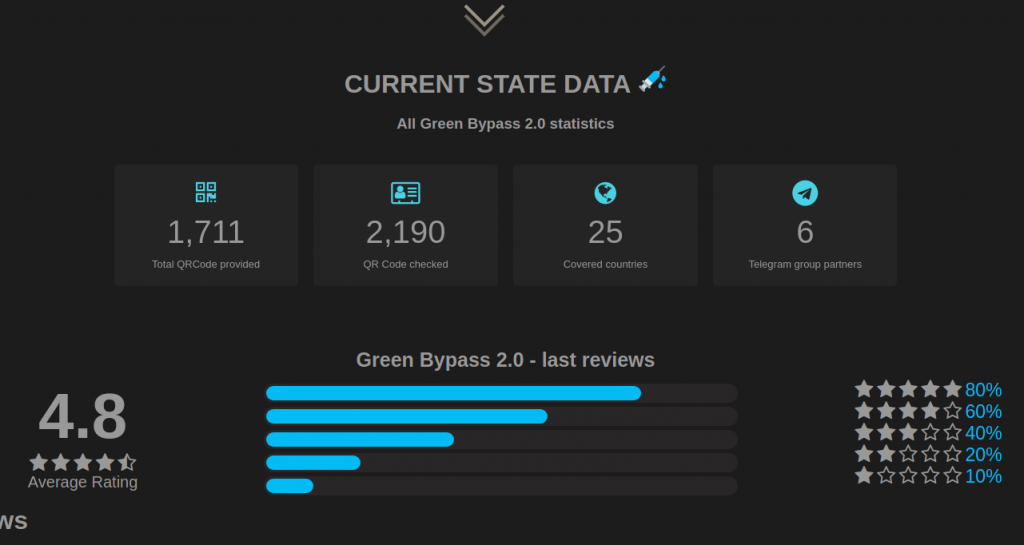

- AGGIORNAMENTO 27/10 ore 14.30: Spunta intanto il vero mercato nero dei green pass. Nasce un sito sotto Tor con tanto di vendita, recensioni e statistiche sui green pass generati e diffusi, tramite il loro servizio:

- AGGIORNAMENTO 27/10 ore 20.00: Le autorità sostengono e confermano di aver annullato la chiave francese oggetto di firma per certificati non validi, ma continuano a comparire Green Pass poco attendibili firmati dal CNAM francese, qualcosa nelle chiavi private attive, non quadra. Stavolta è toccato a Michey Mouse nato nel 01/10/2001. Continuiamo a seguire la vicenda.

Aggiornamento 27/10 ore 21.30: L’ipotetico workflow dei green pass falsi

Ammesso che non si tratti di una semplice truffa, sembra dipenda tutto da alcune workstation di data entry, compromesse e sotto il controllo della gang che opera in questo settore. Come il gruppo stesso dichiara, la lavorazione avviene effettuando una prenotazione nei log per la vaccinazione al fine di garantire la procedura di registrazione completa e sicura. Per questo in fase di checkout chiederanno alcune informazioni (le informazioni richieste servono solo per registrare correttamente la prenotazione e fornire un QRCode valido). Questo tipo di attacco viene chiamato tecnicamente Man in the Middle:

Però come detto si tratta di dichiarazioni effettuate dalla gang stessa, per cui è tutto da prendere con le pinze in quanto al momento non esistono prove di tale compromissione.

- AGGIORNAMENTO 28/10 ore 8.00: dalle ricerche nella nottata appena passata, e analizzando gli screenshot condivisi, sembra che si tratti di un abuso di chiavi più che di un furto. La generazione dei green pass infatti potrebbe partire proprio dalle autorità (italiane o estere) preposte alla loro creazione, immettendo nel sistema dati anagrafici di fantasia, lasciando l’operazione in uno stato di anteprima (cosa che l’applicativo permette e mostra già il QR code) pur senza finalizzarne il salvataggio con opportuna conferma. Quindi basterebbe mettere in giro (forum e social) i QR code generati e annullare il processo dall’applicativo ministeriale. Avremo un QR code funzionante e nessun dato salvato a livello di software che l’ha generato. Quest’ultimo aggiornamento viene ipotizzato anche da Paolo Attivissimo, questa mattina ore 7.38.

AGGIORNAMENTO 28/10 ore 19.01

Perseguendo la strada non più delle chiavi rubate, ormai quasi certamente superata, si continua a indagare sull’accaduto tramite la strada degli ultimi aggiornamenti, più precisamente tramite l’abuso di queste chiavi tramite i sistemi autorizzati a utilizzarle. Questo abuso, potrebbe esser perpetrato con le schermate di anteprima sopra spiegate e sfruttando una malconfigurazione di alcune installazioni server dell’applicativo europeo conforme alla generazione dei green pass.

Nel frattempo i QR code impazzano sul web e ora arriva un archivio zip con 62 codici green pass all’interno, per utilizzi illegali.

Link utili:

- Elenco Chiavi Pubbliche

- Green Bypass 2.0

- Generatore di certificati

- SE Digital Covid Certificate Trust Point

- GitHub sul problema applicativo

Riepilogo

Questo fa capire la serietà del problema e qui di seguito aggiungerò gli aggiornamenti man mano che arriveranno i dettagli. Inoltre il certificato di Hitler resterà valido per un altro anno e mezzo, perché nessuno ha previsto le procedure per la revoca dei certificati falsi (non tecnicamente per lo meno).

La soluzione che per ora sembra percorribile e fattibile sarebbe quella di revocare le chiavi di firma che sono state rubate (presumibilmente una) e purtroppo questo comporta la rigenerazione con nuova chiave di tutti i Green Pass che quella chiave ha certificato, non è impossibile ma è un bel lavoro. Per ora doveroso visto l’incidente.

Tengo a precisare che questo problema, serio, non è riferito a un malfunzionamento della procedura Green Pass o delle sue specifiche di sicurezza. Il sistema non è da rifare e non è da demolire. Il problema, serio, è riferibile alle pratiche di sicurezza messe in atto dalle autorità sanitarie, per proteggere quelle che sono le chiavi private. Questa scarsa protezione ne ha reso possibile il furto. La concentrazione del problema è attorno a questo furto e ha come sia stato possibile.

Leggi anche: Relazione tra Green Pass falsi e attacchi APT a sanità italiana

Aggiornamenti

- 08/11/2021: arrestato a Genova responsabile di attività illecita su contraffazione Green Pass, collegato a gruppo criminale informatico russo.

- 10/11/2021: Inchiesta Green Pass falsi: da Hitler all’arresto di Genova, cosa succede – Parte 1

Quello che mi lascia perplesso è che le chiavi per la firma dei greenpass sia stata fatta su file (p12?) e non su HSM come, ad esempio, vuole la normativa della firma qualificata.

Vorrei fare una correzzione se possibile, la piattaforma Green Bypass 2.0 non è nata oggi già da settembre circolavano i vari gruppi telegram, hanno un gruppo pieno di recensioni italiane e sono tipo rumeni o russi i gestori.

Canale : https://t.me/venditagreenpassGP

è ormai chiaro che qualcosa è successo… ma nessuna istituzione ancora sempra prendere una posizione chiara.

Sono entrato nel gruppo recensioni ha circa 350 membri il primo post risale al 28 settembre, ma le recensioni sono tantissime e mi sembrano anche vere, hanno anche alcuni audio (la prima recensione risale al 1 settembre da screen) inoltre su RAID @sajyqy (l’utente che ha verificato il primo gp di HITLER) utilizza app Verifica C19 quindi è italiano. Hanno alcuni nomi in russo, sempre su RAID @sajyqy ha parlato con quello che sembrerebbe l’autore dei gp ovvero @skoco ha scritto in un post in cirillico. Basta cliccare sul utente dal forum per verificare in quale discussione partecipa.

Ma lo zip di cui metti le schermate, se è lo stesso che ho scaricato io, mi sembra una sola di qualcuno che si è divertito a prendere in giro la gente che non sa verificare una chiave o testarne il suo utilizzo.

Hai provato a firmarci qualcosa e vedere che ti dice VerificaC19?

“Inoltre il certificato di Hitler resterà valido per un altro anno e mezzo” In realtà risultano entrambi non validi. pare che abbiano bloccato direttamente quei certificati e non revocato le chiavi che altrimenti bloccherebbero tutti quelli in possesso del greenpass generato appunto con quelle stesse chiavi!