Una sofisticata campagna di phishing globale ha preso di mira le credenziali delle organizzazioni associate alla “catena del freddo” COVID-19, aziende che garantiscono la conservazione sicura dei vaccini assicurandosi che siano conservati e trasportati in ambienti a temperatura controllata.

La campagna di phishing è iniziata a settembre 2020 e si è estesa nei vari paesi. L’attacco ha preso di mira organizzazioni associate a un partenariato sanitario globale pubblico-privato, chiamato Gavi, la Vaccine Alliance, che mira a sfruttare tali aziende della catena del freddo per trasportare in sicurezza il vaccino COVID-19 nelle regioni sottosviluppate.

Entrambi i ricercatori dell’IBM Security X-Force e della Cybersecurity Infrastructure Security Agency (CISA), hanno avvertito oggi dell’attacco in post congiunti. Hanno affermato di ritenere che lo scopo della campagna sia raccogliere e-mail o credenziali di rete, al fine di ottenere futuri accessi non autorizzati tra le organizzazioni mirate.

“Non è chiaro dalla nostra analisi se la campagna di phishing COVID-19 abbia avuto successo“, hanno affermato Claire Zaboeva e Melissa Frydrych, con IBM X-Force. “Tuttavia, il ruolo stabilito che Haier Biomedical attualmente svolge nel trasporto del vaccino e il loro probabile ruolo nella distribuzione del vaccino COVID-19, aumenta la probabilità che gli obiettivi previsti possano interagire con le e-mail in entrata senza mettere in dubbio l’autenticità del mittente”.

I ricercatori hanno affermato che, sebbene non sia stato possibile stabilire una forte attribuzione per la campagna, il targeting preciso delle principali organizzazioni globali indica una potenziale attività dello stato nazionale.

“Gavi dispone di politiche e processi solidi per prevenire tali attacchi di phishing e tentativi di hacking”, ha detto a Threatpost un Gavi, portavoce di Vaccine Alliance. “Stiamo lavorando a stretto contatto con i nostri partner sulla consapevolezza della sicurezza per continuare a rafforzare queste migliori pratiche”.

L’attacco

I ricercatori hanno affermato che gli aggressori hanno preso di mira più industrie, governi e partner globali che supportano un programma lanciato da Gavi, The Vaccine Alliance nel 2015. Il programma, chiamato Cold Chain Equipment Optimization Platform (CCEOP), mira a rafforzare le catene di fornitura di vaccini, migliorare l’immunizzazione a livello mondiale equità e rafforzare la risposta medica ai focolai di malattie. Con la pandemia in corso, in particolare, il programma sta accelerando i suoi sforzi per facilitare la distribuzione del vaccino COVID-19.

“Una violazione all’interno di qualsiasi parte di questa alleanza globale potrebbe comportare l’esposizione di numerosi ambienti informatici partner in tutto il mondo“, hanno avvertito i ricercatori.

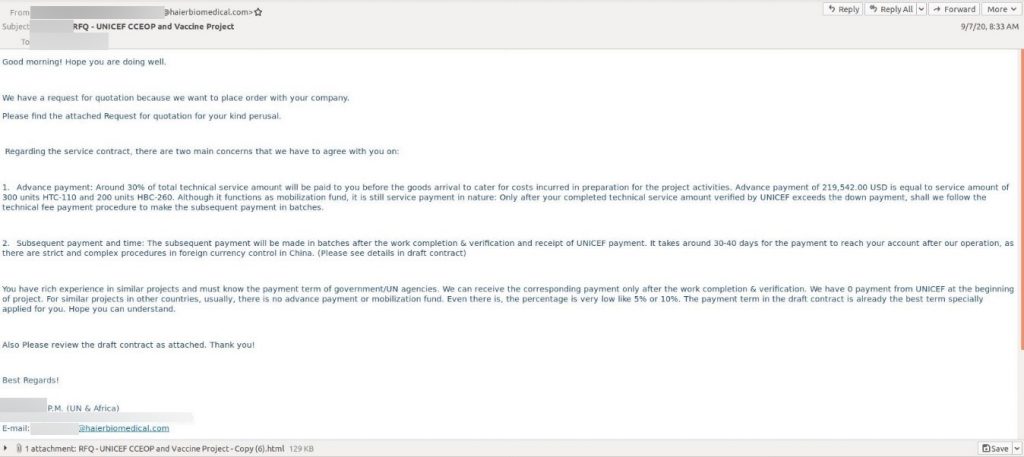

Gli aggressori hanno inviato e-mail di phishing che presumibilmente provenivano da un dirigente aziendale di Haier Biomedical. Il mittente dell’email utilizza un dominio contraffatto, haierbiomedical [.] Com, mentre il dominio legittimo di Haier Biomedical è www.haiermedical.com.

Haier è un’azienda cinese che attualmente è un fornitore qualificato per il programma CCEOP, segnalando che gli aggressori hanno fatto i compiti e stanno inviando e-mail altamente mirate. L’oggetto del messaggio di posta elettronica presentato come richiesta di preventivo (RFQ) relativo al programma CCEOP, con l’oggetto del messaggio di posta elettronica è “RFQ – UNICEF CCEOP and Vaccine Project”.

L’e-mail conteneva allegati HTML dannosi che, una volta aperti, richiedevano ai destinatari di inserire le proprie credenziali per visualizzare il file.

“Questa tecnica di phishing aiuta gli aggressori a evitare di creare pagine di phishing online che possono essere scoperte e rimosse dai team di ricerca sulla sicurezza e dalle forze dell’ordine”, hanno affermato i ricercatori.

Se i criminali informatici riuscissero a rubare queste credenziali, avrebbe implicazioni pericolose. I malintenzionati potrebbero utilizzare le credenziali per ottenere informazioni sulle comunicazioni interne, nonché sui processi di base, sui metodi e sui piani per la distribuzione del vaccino COVID-19, comprese le informazioni sensibili del governo sull’infrastruttura utilizzata per distribuire il vaccino. Gli aggressori potrebbero anche utilizzare le credenziali per estendersi più in profondità negli ambienti delle vittime, hanno avvertito i ricercatori, consentendo loro di condurre ulteriore spionaggio.

L’obiettivo specifico era la direzione generale della Fiscalità e dell’unione doganale della Commissione europea, responsabile della promozione della cooperazione in materia fiscale in tutta l’UE; diverse società del settore energetico responsabili della produzione di pannelli solari; e società IT, come una società di sviluppo software della Corea del Sud e una società di sviluppo di siti Web tedesca (quest’ultima supporta i clienti associati alle case farmaceutiche).

Spionaggio vaccinale COVID-19

Mentre le aziende – come Moderna e Pfizer – continuano a fare progressi nello sviluppo di un vaccino contro il coronavirus, gli attacchi dei criminali informatici stanno diventando una preoccupazione maggiore.

I ricercatori di Kaspersky mercoledì hanno avvertito che nel 2021 gli attori delle minacce avanzate persistenti (APT) intensificheranno gli sforzi per colpire qualsiasi azienda farmaceutica che compia una svolta significativa sui vaccini o sulle terapie contro il coronavirus.

All’inizio di quest’anno, l’Organizzazione mondiale della sanità è stata presa di mira dal gruppo DarkHotel APT, che ha cercato di infiltrarsi nelle sue reti per rubare informazioni. E a ottobre, il produttore di vaccini COVID-19 Dr. Reddy’s Laboratories (l’appaltatore del vaccino russo “Sputinik V” COVID-19) ha chiuso i suoi stabilimenti in Brasile, India, Russia, Regno Unito e Stati Uniti a seguito di un attacco informatico. Nel frattempo, il Dipartimento di Giustizia ha recentemente accusato hacker collegati al governo cinese di spiare Moderna, la società biotech del Massachusetts.

A novembre, i ricercatori hanno avvertito che tre gruppi di attacchi informatici di stati-nazione (l’APT28 Fancy Bear della Russia, il Gruppo Lazarus della Corea del Nord e un altro gruppo legato alla Corea del Nord soprannominato Cerium) stanno attivamente tentando di hackerare le aziende coinvolte nel vaccino COVID-19 e nella ricerca sul trattamento.

“IBM Security X-Force esorta le aziende nella catena di fornitura COVID-19 – dalla ricerca di terapie, alla fornitura di assistenza sanitaria alla distribuzione di un vaccino – a essere vigili e rimanere in allerta durante questo periodo”, hanno detto i ricercatori. “I governi hanno già avvertito che è probabile che entità straniere tenteranno di condurre spionaggio informatico per rubare informazioni sui vaccini“.