Di recente, nel processo di analisi dei registri degli attacchi di rete basati sull’intelligence sulle minacce, il team di sicurezza di Alibaba Cloud ha scoperto un attacco che utilizza la vulnerabilità di ShowDoc per diffondere botnet e software di mining. Questo evento di diffusione della botnet non è stato ancora segnalato pubblicamente.

ShowDoc è uno strumento di condivisione di documenti online che fornisce agli sviluppatori funzionalità di scrittura di documenti e collaborazione in team basate su API. Già nell’agosto 2020 è stata esposta una vulnerabilità di caricamento di file arbitrario ed è stata numerata CNVD-2020-49480. La causa specifica di questa vulnerabilità è che quando viene chiamata l’interfaccia di caricamento del file, la logica del suffisso del file di verifica non è corretta e l’interfaccia di caricamento non dispone dell’autenticazione delle autorizzazioni.

Di conseguenza, gli aggressori possono ignorare l’autenticazione e il rilevamento dei suffissi per caricare direttamente la webshell. Sulla base di ciò, possono impiantare programmi dannosi relativi ad attacchi DDoS e mining per eseguire file arbitrari.

Quando si implementa l’interfaccia di caricamento dei file, ShowDoc fa riferimento alla logica di implementazione del codice della versione precedente. L’array della whitelist dei suffissi degli allegati è limitato dal parametro $upload->allowExts in Think PHP 3.1. Infatti, dopo Think PHP 3.2, questa logica viene modificata. Il nuovo viene implementato utilizzando $upload->exts, con conseguente nessuna restrizione della whitelist sui suffissi. Il controllo del caricamento del file php viene ignorato e i file webshell possono essere caricati direttamente. Il principio dell’utilizzo di questa vulnerabilità è relativamente semplice. Il codice di attacco PoC è già stato pubblicato su Internet. Gli aggressori possono integrarlo facilmente nella libreria degli attacchi.

Sebbene ShowDoc abbia rilasciato una patch per questa vulnerabilità nell’agosto dello scorso anno, su Internet è stato riscontrato che un piccolo numero di servizi ShowDoc non è stato aggiornato alla versione più recente. Questi siti Web delle versioni precedenti sono vulnerabili alle intrusioni dopo essere stati scansionati e identificati dagli aggressori. Sono inclini a subire continui attacchi e l’impianto di programmi dannosi, causando continui avvisi di intercettazione su comportamenti dannosi da parte del Centro sicurezza.

Questa ondata di attacchi è stata rilevata per la prima volta il 24 aprile. Attraverso i registri degli attacchi, si presume che l’attaccante abbia sviluppato uno strumento di scansione per identificare le risorse di ShowDoc. L’attaccante utilizza Python per sfruttare automaticamente la vulnerabilità per caricare webshell, registrare percorsi di webshell e installare ulteriormente codici dannosi relativi ad attacchi DDoS e mining sulla base di webshell.

I principali malware impiantati includono DDoS Trojan e software di mining Monero, che coinvolgono malware di Srv-Hello, Mirai, BillGates e altre famiglie. Le famiglie di malware correlate sono state segnalate e analizzate molte volte, quindi questo articolo non le analizzerà di nuovo.

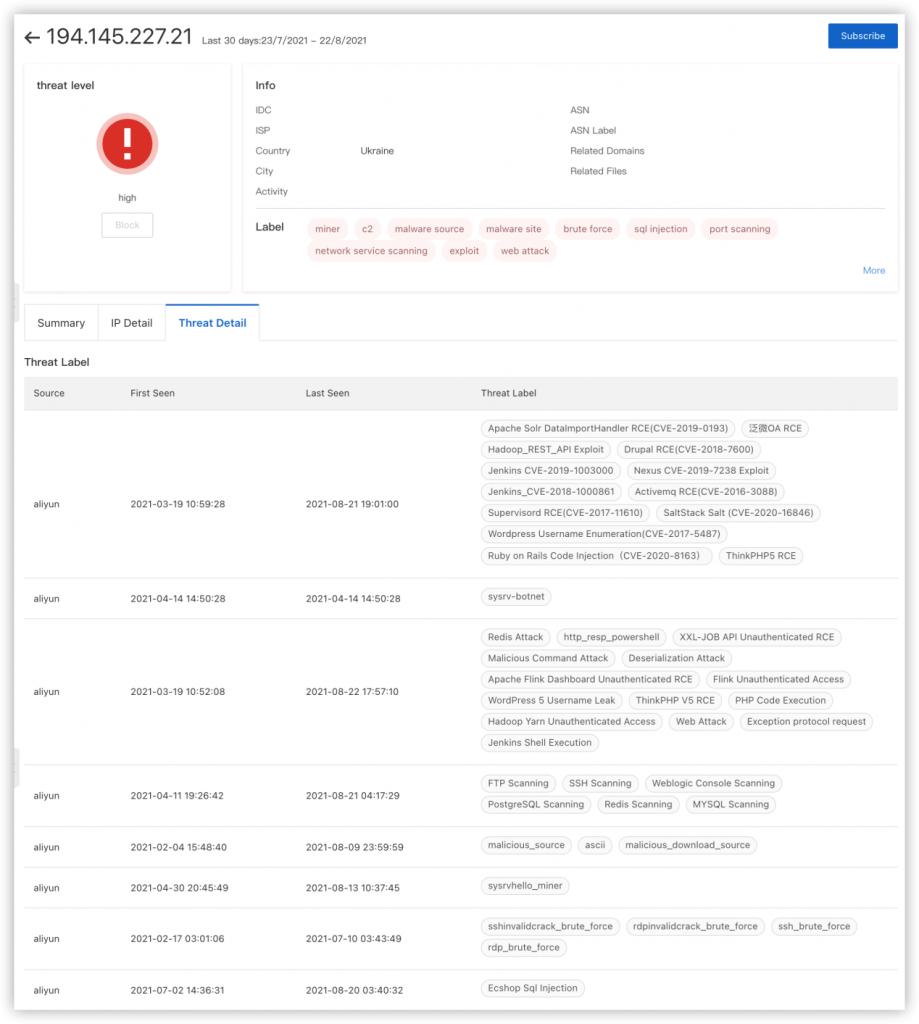

Interrogando l’intelligence sulle minacce di Alibaba Cloud, possiamo ottenere ulteriori informazioni storiche sugli attacchi e i relativi dati. Ad esempio, interrogando l’indirizzo IP 194[.]145.227.21, abbiamo scoperto che questo indirizzo IP non solo fornisce download di carichi di attacchi dannosi, ma esegue anche la scansione attiva di una varietà di sistemi e servizi web comuni. Sfrutta varie vulnerabilità per avviare attacchi esterni per diffondere codice dannoso ed è in uno stato attivo.

Sebbene ShowDoc non sia un programma Web comune, viene comunque notato dagli aggressori come bersaglio di un attacco. Ciò dimostra che gli aggressori integrano attivamente varie vulnerabilità guidate da interessi. Finché il programma presenta delle vulnerabilità, queste verranno rapidamente integrate nella libreria e utilizzate per diffondere automaticamente codice dannoso.

Ciò pone anche nuove sfide ai professionisti della sicurezza e richiede un monitoraggio continuo per scoprire nuovi metodi di attacco. Combinando l’intelligence sulle minacce, è possibile scoprire questi potenziali nuovi metodi di attacco e gestirli in modo più efficiente.

Soluzione

- Controlla se i file PHP esistono nella directory di caricamento di ShowDoc, che è

Public/Uploads/2021-XX-XX/, ed elimina la webshell. - Aggiorna ShowDoc all’ultima versione in modo tempestivo o usa le patch per modificare il codice. Se ShowDoc viene distribuito in base ai buckets, aggiorna i buckets alla versione più recente.

Informazioni IoC

Indirizzo del portafoglio:

47tZYnxtpUmNk9d548NX756zFPZbMsQ7wcKkxzz9kdWn6tmeteN5aMy22qNn4cMjLsahnVkLV1DrL61kRyqtxDFKFHxdGEC

434THCMTb45dXej46oBCDfYYKriK6qzCiaG5koJmCeTeiXDZ3rSTuZCacNNuuVvYrkL4VX6dXKCzB7W2ARTwg2w6R3r3WFfURL:

hxxp://1.117.4.172:999/BOT/1

hxxp://104.244.73.78:85/Content/Upload/Activity/20210725043923.jpg

hxxp://107.172.214.23:1234/xmss

hxxp://107.189.7.37:802/25000

hxxp://107.189.7.37:802/LinuxTF

hxxp://107.189.7.37:802/Manager

hxxp://107.189.7.37:802/linuxdoor

hxxp://107.189.7.37:802/manager

hxxp://117.24.13.169:881/25

hxxp://117.24.13.169:881/BOT

hxxp://117.24.13.169:881/L26

hxxp://117.24.13.169:991/25000

hxxp://119.45.253.226:8001/hackable/uploads/13.sh

hxxp://119.45.253.226:8001/hackable/uploads/unixt

hxxp://168.206.255.6:9876/ddos32-64

hxxp://180.215.192.107:8080/Q

hxxp://180.215.192.107:8080/c

hxxp://180.215.192.107:8080/door

hxxp://180.215.192.123:8080/12.4

hxxp://180.215.192.123:8080/13

hxxp://180.215.192.123:8080/Manager

hxxp://180.215.192.123:8080/linuxdoor

hxxp://180.215.192.123:8080/vv

hxxp://180.215.192.123:8080/ww

hxxp://180.215.194.46:8080/32u

hxxp://180.215.194.46:8080/dos32

hxxp://194.145.227.21/ldr.sh?b54287f2

hxxp://194.145.227.21/ldr.sh?localssh

hxxp://194.145.227.21/sys.x86_64

hxxp://194.56.226.37/s.cmd

hxxp://1w.kacdn.cn:81/Linux-syn10000

hxxp://209.141.34.100/1

hxxp://209.141.34.100/132

hxxp://209.141.34.100/udp

hxxp://216.83.33.79:8080/synNome del dominio:

1[.]117.4.172

104[.[244.73.78

107[.]172.214.23

107[.]189.7.37

117[.]24.13.169

119[.]45.253.226

168[.]206.255.6

180[.]215.192.107

180[.]215.192.123

180[.]215.194.46

180[.]215.194.46

194[.]145.227.21

194[.]56.226.37

1w.kacdn.cn

209[.]141.34.100

216[.]83.33.79MD5:

e196d8c69ea072edd4313a0a9265b386

f6ba14ab7e8f5513cc81035e13615dec

b7d56da2a700d17f27cfb504012cc6c7

57c5af8338ff8bd9abfe878ba9e8e661

346fe44a4d58863a098b72e1584e95e8

d51ba1fee712aac5a3a17129782115af

d4989e13b700431c8760013a990edf0d

da63a2f797b27f31745cfb8f94479bf4

d51ba1fee712aac5a3a17129782115af

c67607c0927154a4d2efd79ad502cc7d

46c7302fe138e6a877755a3b5203303a

346fe44a4d58863a098b72e1584e95e8

da63a2f797b27f31745cfb8f94479bf4

a419dfe06954bc6bfbe7115d0ae95102

c9ab5b3125119fd83ffb0b27b392d613

7c50cd6c767052e28a23c4d89c90983a

a158814f8a22c68987be16e79c8bff0f

e611eafc4b5e422a2665bf5644b818e3

1d228318d5f2fefe4b04f82449777e40

122e36483aa697f8d6df252b76c1c8bf

06f25d5598cb026c0b97484ad80a3b43

542b52ae8f4d6dde9eb2fdc003eedc42

e5c3720e14a5ea7f678e0a9835d28283

229e3933010d9c32dff880658dc4119e

3997fb6cd3b603aad1cd40360be6c205

a0d22042fe2c365d7b07a04b2b1e1da0

0f649adcf96f6cac038ec7999d5aeffe

58d23f22bae9043697d8550ea0bc9b66

ed27862f885c906e30227d203b0084e2

0abd9797cd648a1d489fef86f0370387

afba98469d91f7fda00027870bfad553

16d4b49cd81775097ea2e997a90a2f4eRiferimenti

[1] Nota sullo studio continuo di auto-interrogazione (parte seconda) – Un interessante viaggio di esplorazione

[2] Best Practice of Handling Sysrv-hello, A New Mining Virus (articolo in cinese)

[3] Analisi di campioni dannosi in la fine controllata di una botnet

[4] Le vulnerabilità del router appaiono frequentemente e sta arrivando una nuova variante di Mirai