Il 28 luglio 2025, il mondo ha assistito a uno degli attacchi informatici più audaci degli ultimi anni: oltre 100 voli cancellati, sistemi IT paralizzati e il sito di Aeroflot, la compagnia aerea di bandiera russa, reso inaccessibile. Dietro questa operazione, firmata dal gruppo hacktivista ucraino Silent Crow in collaborazione con i Cyber Partisans bielorussi, non c’è solo un attacco di cybercrime, ma una precisa strategia di guerra ibrida, condotta con precisione chirurgica e una pazienza degna di un maestro degli scacchi.

Un anno di infiltrazione silenziosa

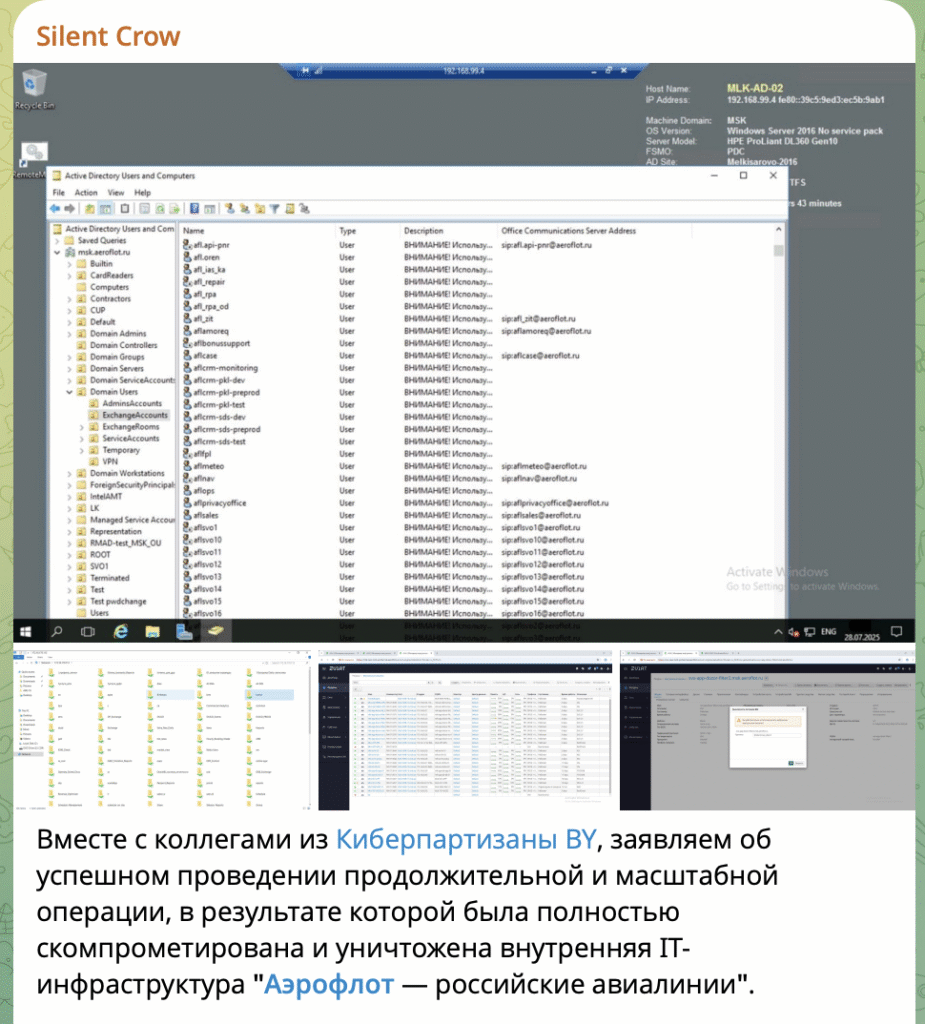

Secondo le dichiarazioni diffuse su Telegram, Silent Crow ha lavorato nell’ombra per dodici mesi, sfruttando tecniche di social engineering per penetrare i sistemi di Aeroflot. Nessun exploit zero-day, nessuna magia tecnologica: solo un meticoloso lavoro di raccolta di credenziali, phishing mirato e sfruttamento di vulnerabilità umane.

“Abbiamo avuto accesso a registrazioni di chiamate, dati di sorveglianza interna e comunicazioni riservate. Ora tutto è irraggiungibile o distrutto.”

— Comunicato di Silent Crow

Un approccio che ricorda da vicino l’attacco a SolarWinds, ma con una differenza cruciale: qui l’obiettivo non era lo spionaggio, ma la distruzione strategica. Gli hacker hanno colpito i sistemi di prenotazione, i database dei passeggeri e persino i controlli operativi, causando danni stimati in decine di milioni di dollari.

La guerra ibrida entra in cabina

Questo attacco non è un episodio isolato, ma un tassello del conflitto tra Russia e Ucraina, esteso al cyberspazio. Colpire Aeroflot, simbolo del potere logistico e propagandistico del Cremlino, equivale a un attacco alla mobilità nazionale russa, con ripercussioni economiche e psicologiche.

- Impatto militare: la paralisi dei sistemi di una compagnia aerea può ostacolare il trasporto di personale e materiale, anche in contesti bellici.

- Messaggio politico: i Cyber Partisans, oppositori del regime bielorusso, dimostrano che nessun alleato di Mosca è al sicuro.

- Effetto domino: l’attacco ha coinvolto anche le controllate Rossiya e Pobeda, amplificando il caos.

Lezioni apprese (o ignorate)

La Russia ha ripetutamente sottovalutato la minaccia cyber, nonostante gli avvertimenti dopo gli attacchi a Russian Railways e alle istituzioni governative. Questo episodio conferma una verità scomoda:

“La sicurezza informatica non è una feature, ma una necessità strategica. E il fattore umano è sempre l’anello più debole.”

Esempio di IOC (Indicator of Compromise)

Gli analisti hanno rilevato pattern riconducibili a Silent Crow, tra cui:

- Dominii C2 mascherati da servizi legittimi (es:

aeroflot-support[.]com). - Script PowerShell con firma digitale contraffatta per l’esfiltrazione dati.

- Uso di Living-off-the-Land (LotL) per evitare rilevamento.

Mentre il Cremlino annuncia indagini e ritorsioni, Silent Crow e i Cyber Partisans hanno già vinto la prima battaglia: dimostrare che la guerra moderna si combatte anche (e soprattutto) nel dominio digitale. Con un anno di preparazione, hanno trasformato un attacco informatico in un’operazione militare non convenzionale.

E la domanda ora è: chi sarà il prossimo? Perché in questa guerra senza frontiere, nessuna infrastruttura critica è davvero al sicuro.

Fonti: comunicati Telegram di Silent Crow, analisi di Threat Intelligence, dichiarazioni del Procuratore generale russo.

🔍 Ne stiamo discutendo sul forum

Nel nostro forum dedicato all’Internet Security, è in corso una discussione sull’attacco a Aeroflot e la guerra ibrida: dicci la tua!

🔥 Trovi anche tante altre discussioni attive sul forum.