Almeno 10mila tentativi di infezione tramite un software crackato al fine di non pagare la licenza di utilizzo e diffuso con tecniche SEO tramite i risultati di Google

Il malware che hackera password, carte di credito e portafogli crittografici viene distribuito tramite i risultati di ricerca per un’edizione piratata del software di ottimizzazione CCleaner Pro per Windows.

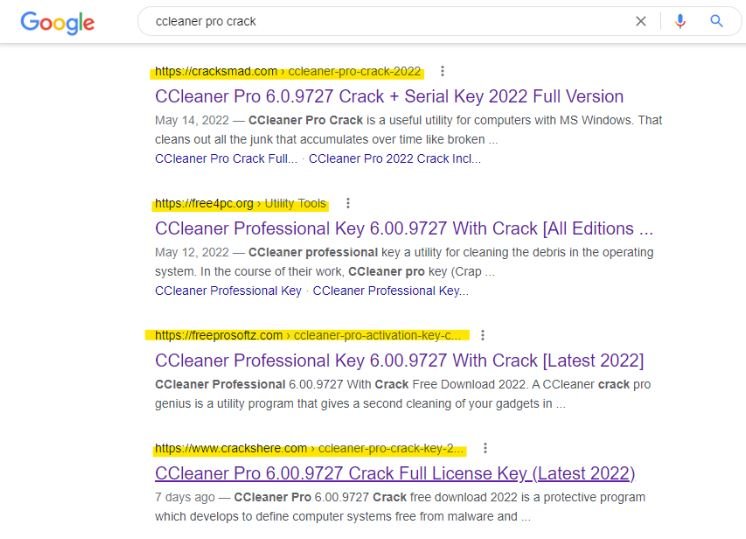

Dirottamento dei risultati di ricerca Google

Questa nuova architettura di distribuzione di malware, chiamata “FakeCrack”, è stata scoperta dagli analisti Avast, che affermano che i dati di telemetria dei loro clienti mostrano una media di 10.000 tentativi di infezione ogni giorno. Nei paesi di Francia, Indonesia, Brasile e India viene rappresentata la maggior parte delle vittime.

Il malware di questa campagna è un formidabile stealer, in grado di raccogliere informazioni personali e asset bitcoin e allo stesso tempo instradare il traffico Internet tramite proxy di sottrazione di dati. Per convincere più persone a scaricare eseguibili contaminati, gli attori delle minacce utilizzano le strategie SEO di Black Hat per posizionare i loro siti Web di distribuzione di malware in cima ai risultati di Ricerca Google. Così che quando un utente ricerca tale prodotto, otterrà tra i primi risultati, voci legittime ma che puntano a file su hosting malevolo.

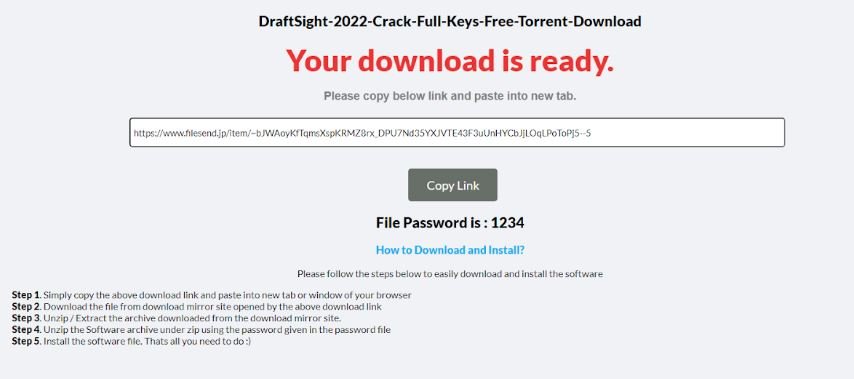

Avast ha scoperto una variante di CCleaner Professional, modificata rispetto all’originale per evitare i costi della licenza (ma anche infettata in questo caso), un famoso pulitore di sistema Windows e ottimizzatore di prestazioni che molti utenti considerano ancora un programma “must-have”. I risultati della ricerca infetti portano la vittima a una serie di siti Web che alla fine portano a una pagina di destinazione con un’opzione di download di file ZIP.

SEO Black Hat per ingannare la vittima

Per ospitare questa pagina di destinazione viene spesso utilizzato un sito di hosting di file affidabile, come filesend.jp o mediafire.com.

Lo ZIP è protetto da password con un PIN debole del tipo “1234”, che è lì solo per impedire al software antivirus di rilevare il carico utile. In genere, il programma all’interno del pacchetto è intitolato “setup.exe” o “cracksetup.exe”, sebbene Avast abbia individuato ben otto eseguibili distinti utilizzati in questa operazione.

Le vittime di malware vengono indotte, in questo modo, con l’inganno a tentare di rubare le informazioni conservate nei browser online, come le password degli account, le carte di credito salvate e i dettagli del proprio portafoglio di criptovaluta.

Cerca anche gli indirizzi di portafoglio copiati negli appunti (clipboard) e li sostituisce con quelli controllati dai controller del malware per reindirizzare i fondi, durante le fasi istruttorie di una transazione. Questo strumento di dirottamento degli appunti funziona con indirizzi Bitcoin, Ethereum, Cardano, Terra, Nano, Ronin e Bitcoin Cash, tra gli altri. Il malware in questione utilizza anche proxy per rubare le credenziali dell’account di crypto exchange utilizzando un attacco man-in-the-middle difficile da rilevare o riconoscere per la vittima.

“Gli aggressori sono stati in grado di impostare un indirizzo IP per scaricare uno script di configurazione automatica proxy (PAC) dannoso”, spiega Avast nel rapporto. “Impostando questo indirizzo IP nel sistema, ogni volta che la vittima accede a uno qualsiasi dei domini elencati, il traffico viene reindirizzato a un server proxy sotto il controllo dell’attaccante”.

Una nuova voce di registro in “HKCU\Software\Microsoft\Windows\CurrentVersion\Impostazioni Internet” aggiunge questa tecnica di proxy. Può essere disattivato andando su Rete e Internet nelle Impostazioni di Windows e disattivando l’opzione “Usa un server proxy“. Dal momento che la campagna è già consolidata e i tassi di infezione sono elevati, evita di scaricare software crackati da qualsiasi fonte, anche se i siti di download sembrano essere altamente classificati su Google o affidabili. In realtà questa affidabilità, hai appena visto che è falsa o falsificabile con qualche accorgimento SEO.