La compromissione di un server interno di Conti e i dati della famosa operazione Conti Leak, hanno permesso di tracciare i collegamenti che persistevano tra la gang e Karakurt, gruppo estorsivo dai stretti legami con Conti

I ricercatori di ArticWolf sono stati in grado di penetrare in un server di attacco utilizzato dalla gang criminale informatica Conti e hanno scoperto diversi dettagli sui suoi attacchi. Inoltre, è stata scoperta una stretta connessione tra il ransomware Conti/Diavol e il gruppo specializzato in estorsioni di dati Karakurt, indicando che questi gruppi potrebbero aver fatto parte della stessa operazione.

La scoperta dell’infrastruttura di attacco

I ricercatori, come dettagliato nell’analisi divulgata, sono riusciti ad accedere a un server Conti VPS interno, con le credenziali di un utente, presumibilmente il leader dell’impresa criminale informatica. Ciò ha portato a diverse rivelazioni sulla sua connessione con altri gruppi.

- I ricercatori avevano violato l’account ProtonMail dell’attaccante e scoperto le credenziali di accesso richieste, che sono state utilizzate per accedere al server Conti VPS.

- Il server conteneva più di 20 TB di dati che Conti ha rubato alle sue vittime prima di crittografarne i dati.

- Il server è ospitato da Inferno Solutions, un provider in Russia che supporta metodi di pagamento anonimi e accetta ordini tramite connessioni TOR e VPN.

Un’analisi dei dettagli salvati sul server di archiviazione ha rivelato che Conti aveva dati con un timestamp più vecchio appartenenti a vittime ancora non divulgate, che peraltro nel corso dell’operazione i ricercatori hanno restituito alle rispettive vittime.

Una connessione tra i due gruppi

Inoltre, i ricercatori sono stati in grado di identificare, come riporta Bleeping Computer, diversi fattori che indicano una qualche associazione con il gruppo Karakurt.

- È stata effettuata una connessione all’indirizzo IP 209[.]222[.]98[.]19, spazio in cui il gruppo di estorsioni Karakurt ospitava il suo sito e ha pubblicato i dati rubati delle vittime che hanno negato il pagamento. Ricordo che al momento tutti i punti di riferimento noti (tutti i siti di del gruppo e data leak sites) di Karakurt risultano essere down, non raggiungibili.

- Diversi wallet Karakurt hanno inviato criptovalute a wallet evidentemente gestiti da Conti, ora noti per mezzo del ContiLeak di fine febbraio 2022. Inoltre, gli indirizzi di pagamento delle vittime di Karakurt ospitati dai portafogli Conti, sono un dettaglio già di per sé decisamente rilevante per ipotizzarne una stretta connessione.

- Inoltre, una vittima aveva precedentemente pagato Conti per sbloccare i propri dati. Successivamente, quel particolare cliente è stato compromesso da Karakurt attraverso la backdoor di Cobalt Strike lasciata da Conti: giochi di squadra che fanno pensare a un dialogo tra le parti coinvolte.

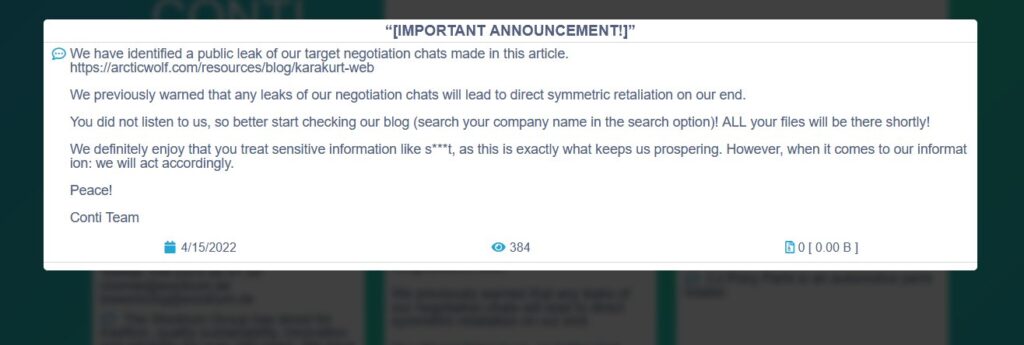

La risposta di Conti agli analisti

Il gruppo di ransomware attualmente più popolare nel mondo cyber, non ha preso di buon grado questa analisi dettagliata effettuata dagli analisti di ArticWolf, che infatti, non appena divulgata, si sono visti minacciati pubblicamente dal gruppo criminale stesso. In effetti tra le norme operative di Conti, c’è una regola che per il gruppo da sempre sembra essere tassativa: non divulgare dettagli sulle trattative che la gang porta avanti con le vittime, comprese le chat o screen di esse.

Nella ricerca questo punto è stato per ovvie ragioni, non rispettato e Conti, sul proprio sito ha pubblicamente diffuso un proprio comunicato, rivolgendosi direttamente alla società ArticWolf

Il tema della minaccia è proprio quello che riferisce ai responsabili della società, di tenere gli occhi aperti sulle prossime attività di Conti, di modo da ritrovare i propri file interni trapelati, presumibilmente sulle proprie pagine web note.

Faccio notare che, qualora non dovesse più risultare raggiungibile il contenuto della ricerca ufficiale, così come menzionata nei link sopra citati, il ricercatore Claudio Sono ne ha archiviato una copia, della quale lascio traccia anche qui.

Diavol: Un altro collegamento?

I ricercatori hanno inoltre scoperto che gli operatori di Karakurt e Diavol condividevano da tempo un’infrastruttura comune.

- L’analisi della blockchain ha rivelato le connessioni di Diavol con Karakurt e Conti.

- Uno degli indirizzi di estorsione utilizzati durante un attacco Diavol conteneva indirizzi utilizzati durante gli attacchi ransomware Conti, indicando che il gruppo è necessariamente gestito dagli stessi aggressori che gestiscono Conti e Karakurt.

È evidente che Karakurt e Diavol sono sottogruppi o estensioni di Conti per monetizzare da attacchi di crittografia con trattative fallite. Inoltre, Conti è diventato abbastanza grande da espandere le sue operazioni di criminalità informatica. Pertanto, si sospetta che Conti possa tentare di estendere ulteriormente il proprio ambito sviluppando più connessioni e ottenendo il sostegno di altri gruppi, che potrebbero allearsi nuovamente con Conti ed effettuare attacchi mirati a vittime già compromesse o ancora compromesse (nonostante l’attacco iniziale).

I giochi di squadra, ristretti o estesi, nella criminalità organizzata non sono mai una bella cosa, ed è così anche in quella informatica.