Il nome Cephalus è emerso con una certa eleganza maligna a metà agosto. Non è l’ennesimo clone di LockBit, ma una variante che dimostra una certa sofisticazione nell’evasione e una spiccata attenzione alla pressione psicologica sulle vittime.

Il team di Huntress ne ha osservato due incidenti distinti, il 13 e il 16 agosto, entrambi partiti da un vettore d’accesso purtroppo ancora troppo comune: un account Remote Desktop Protocol (RDP) compromesso e sprovvisto di autenticazione a più fattori (MFA). Da lì, gli attaccanti hanno fatto quello che fanno tutti: esfiltrare dati. In questo caso, hanno utilizzato il noto servizio di cloud storage MEGA, un “living off the land” del cloud che rende il traffico malevolo difficile da distinguere da quello legittimo.

Ma la firma distintiva di Cephalus non è l’accesso iniziale, né l’esfiltrazione. È il suo meccanismo di esecuzione, un esempio lampante di come gli attaccanti abusino della fiducia riposta in software legittimi.

Il ransomware non viene lanciato direttamente. Invece, gli attaccanti depositano nella cartella Downloads dell’utente vittima un file chiamato SentinelBrowserNativeHost.exe. Questo non è un malware, ma un eseguibile perfettamente legittimo di SentinelOne, il noto vendor EDR. Il suo compito normale è quello di facilitare le comunicazioni del browser con l’agente di sicurezza. Il compito che gli viene assegnato dagli attaccanti, però, è un altro: fungere da cavallo di Troia.

L’eseguibile legittimo, infatti, cerca di caricare una DLL di nome SentinelAgentCore.dll. Ed è qui che il gioco si fa interessante. Gli attaccanti piazzano una DLL malevola con quel preciso nome, sfruttando una tecnica di DLL Sideloading. La DLL legittima viene rimpiazzata da una versione contraffatta, che l’eseguibile di SentinelOne caricherà ingenuamente, eseguendo di fatto codice non autorizzato.

E il ransomware vero e proprio? È nascosto in un file chiamato data.bin, che viene caricato in memoria proprio da questa DLL malevola. Una catena di esecuzione a più livelli progettata per confondere gli EDR e sfuggire alle signature basate sui file.

Prima di iniziare a cifrare ogni cosa, Cephalus si assicura di disattivare ogni possibile difesa. Il suo primo comando è un classico della categoria: vssadmin delete shadows /all /quiet, per eliminare tutte le shadow copy e rendere il recupero dei file un’impresa quasi impossibile.

A seguire, scatena una raffica di comandi PowerShell e modifiche al Registry per neutralizzare Windows Defender in modo meticoloso. Non si limita a disattivarlo temporaneamente; lo smantella pezzo per pezzo.

Ecco un assaggio della sequenza di attacco:

powershell -WindowStyle Hidden -ExecutionPolicy Bypass -Command "Add-MpPreference -ExclusionProcess \"svchost.exe\""

powershell -WindowStyle Hidden -ExecutionPolicy Bypass -Command "Add-MpPreference -ExclusionPath \"C:\Windows\System32\svchost.exe\""

... [segue con l'aggiunta di esclusioni per percorsi ed estensioni] ...Poi, passa a reg.exe per alterare le policy di Defender in modo persistente:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection" /v DisableRealtimeMonitoring /t REG_DWORD /d 1 /fInfine, una serie di comandi PowerShell per fermare e disabilitare definitivamente i servizi chiave: WinDefend, Sense, SecurityHealthService e WdNisSvc. È un’operazione chirurgica di neutralizzazione delle difese.

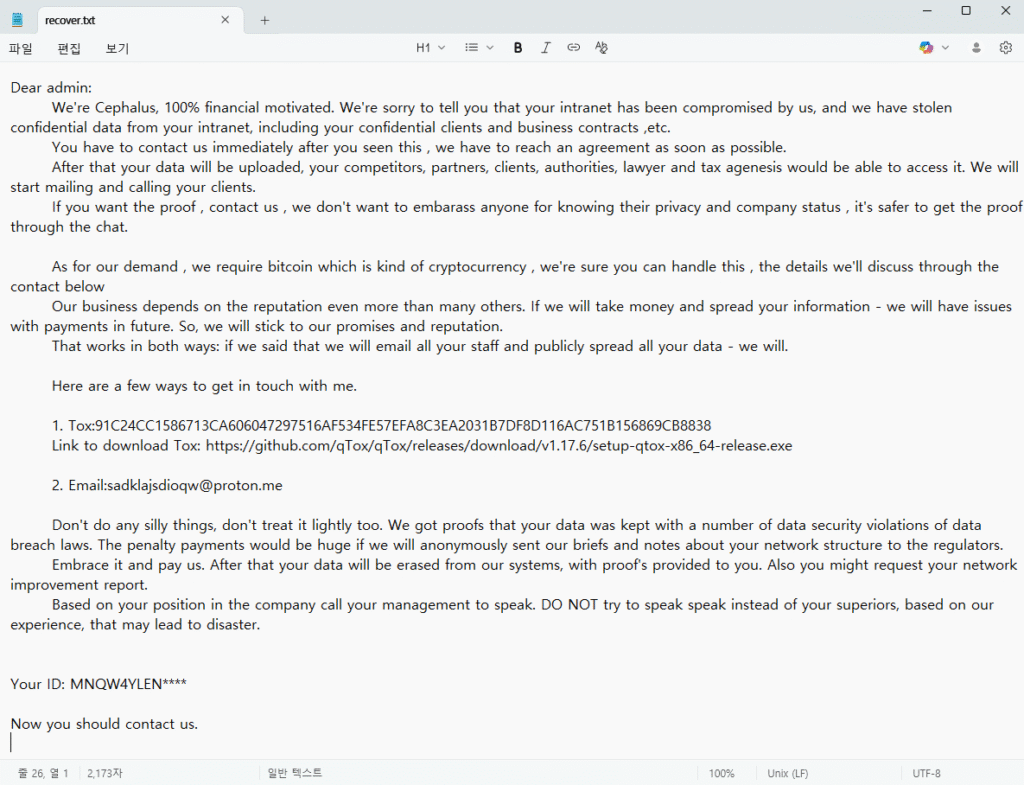

Ma Cephalus non è interessante solo per la sua tecnica. Lo è anche per la sua psicologia. La nota di riscatto recuperata da Huntress inizia con un secco “We’re Cephalus”. E qui arriva la genialità malevola: all’interno del messaggio per la vittima, gli attaccanti hanno incluso dei link a due articoli di “notizie” che parlerebbero di precedenti violazioni di successo operate da Cephalus.

Uno collegava a un post su InsecureWeb del 9 luglio che parlava di un data breach di “Bar Architects”, l’altro a un articolo del 12 agosto su DarkWebInformer riguardante “Sherman & Silverstein”. Un modo per dare credibilità alle loro minacce di aver già esfiltrato dati sensibili e per mettere fretta alla vittima: “Se non ci paghi, il tuo nome sarà il prossimo in questa lista”.

La nota prosegue invitando la vittima a verificare personalmente i dati rubati fornendo un link e una password per un repository su GoFile[.]io, un ulteriore colpo di scena per dimostrare che la minaccia è reale e concreta.

Indicatori di Compromissione (IOC)

Per i threat hunter e i SOC analyst, ecco gli artefatti da cercare:

- SHA-256 di SentinelBrowserNativeHost.exe:

0d9dfc113712054d8595b50975efd9c68f4cb8960eca010076b46d2fba3d2754 - SHA-256 di SentinelAgentCore.dll (malevola):

82f5fb086d15a8079c79275c2d4a6152934e2dd61cc6a4976b492f74062773a7 - Estensione file cifrati:

.sss - Nome nota di riscatto:

recover.txt - Percorso d’esecuzione sospetto:

C:\Users\[user]\Downloads\SentinelBrowserNativeHost.exe

La comparsa di Cephalus è un promemoria che gli attaccanti non smettono di innovarsi. Non basta più cercare un file .exe malevolo con un nome strano. Ora dobbiamo prestare attenzione a dove un file legittimo decide di eseguirsi, a cosa carica in memoria e a quali comandi, apparentemente innocui, lancia nella fase preparatoria. La difesa sta diventando sempre più una questione di comportamenti e di telemetria contestuale, non di semplici firme.

La testa, come suggerisce il nome di questo ransomware tratto dalla mitologia greca, è il premio finale. E per non perderla, bisogna restare un passo avanti.