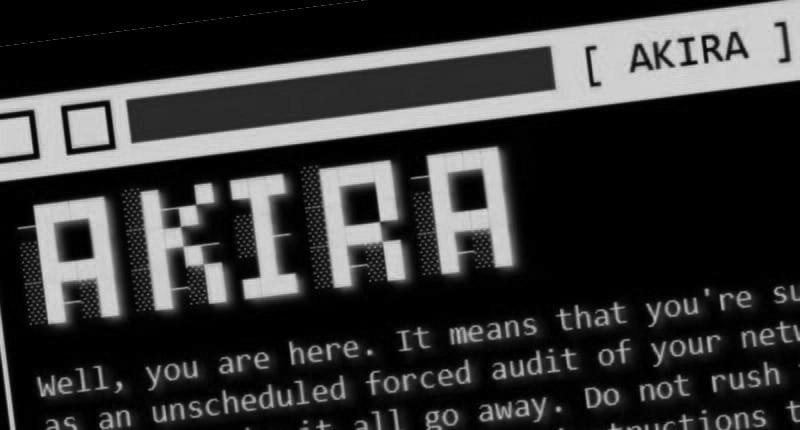

Negli ultimi giorni sono stati rilevati una serie di attacchi mirati ai firewall di settima generazione di SonicWall, con una particolare focalizzazione sui dispositivi delle serie TZ e NSa abilitati alla funzionalità SSLVPN. Questi attacchi, caratterizzati da una rapidità e un’efficacia insolitamente elevate, suggeriscono lo sfruttamento di una vulnerabilità zero-day ancora non patchata. Il team di Huntress, insieme ad altri esperti del settore come Arctic Wolf, ha osservato una escalation di incidenti legati a questa minaccia, con un modus operandi che va dall’accesso iniziale alla distribuzione finale di ransomware, spesso identificato come Akira.

Lo sfruttamento: dalla VPN al dominio

L’attacco inizia con la compromissione del firewall SonicWall, bypassando anche meccanismi di autenticazione multi-fattore (MFA). Una volta ottenuto l’accesso, gli aggressori si muovono con precisione chirurgica. Sfruttano account privilegiati preesistenti, spesso associati al dispositivo SonicWall stesso, come sonicwall o LDAPAdmin, che in molti casi risultano essere membri del gruppo Domain Admins. Questa scelta permette loro di ottenere immediatamente il controllo amministrativo della rete.

Uno degli aspetti più preoccupanti è la velocità con cui gli attaccanti passano dalla compromissione iniziale alla movimentazione laterale. Utilizzando strumenti nativi di Windows come WMI e PowerShell Remoting, riescono a diffondersi rapidamente attraverso la rete. In alcuni casi, sono stati osservati mentre estraevano credenziali da database di Veeam Backup o creavano copie di backup del database Active Directory (NTDS.dit) per decrittarlo offline.

Evasion e persistenza

Per garantire la persistenza, gli aggressori ricorrono a tecniche sofisticate. Installano tunnel Cloudflared e server OpenSSH in directory come C:\ProgramData, creando backdoor resistenti alle normali operazioni di pulizia. Non mancano casi in cui vengono aggiunti account utente malevoli, come backupSQL o lockadmin, spesso con password facilmente riconducibili a pattern noti (es. Password123$ o Msnc?42da).

L’evasione dalle difese è altrettanto metodica. Script PowerShell come Set-MpPreference vengono utilizzati per disabilitare Microsoft Defender, mentre netsh.exe serve ad aprire porte critiche come la 3389 (RDP) o la 22 (SSH). Prima della fase finale, gli attaccanti eliminano le copie shadow dei volumi con vssadmin.exe, rendendo più difficile il ripristino dei dati.

Il ransomware Akira: l’obiettivo finale

Il culmine di questi attacchi è la distribuzione di ransomware, identificato come Akira. Gli esempi di codice osservati includono l’esecuzione di file come w.exe o win.exe, spesso accompagnati da parametri specifici per crittografare le risorse di rete. Un comando tipico è:

w.exe -p=\\[redacted]\C$ -n=1

Questo ransomware si distingue per la sua capacità di agire rapidamente, crittografando i dati e lasciando note di riscatto ben strutturate. Gli IOC associati includono hash SHA256 come d080f553c9b1276317441894ec6861573fa64fb1fae46165a55302e782b1614d per w.exe, oltre a una serie di indirizzi IP malevoli (es. 45.86.208[.]240 o 193.163.194[.]7) ospitati su ASN noti per attività sospette, come Clouvider (AS62240) o ReliableSite LLC (AS23470).

Raccomandazioni per la difesa

Alla luce di queste minacce, è fondamentale agire immediatamente. Disabilitare il servizio VPN SSL sui dispositivi SonicWall, soprattutto quelli con firmware versione 7.2.0-7015 o precedenti, è il primo passo. Se la VPN è indispensabile, restringere l’accesso a un allow-list di IP fidati e segmentare la rete per isolare i dispositivi critici, come i controller di dominio.

Un’attenta revisione degli account di servizio è altrettanto cruciale: nessun account associato a un dispositivo periferico dovrebbe avere privilegi elevati nel dominio. Infine, la caccia agli IOC (Indicator of Compromise) è essenziale per identificare eventuali compromissioni già in atto. Strumenti come Advanced_IP_Scanner o file sospetti come C:\ProgramData\1.bat potrebbero essere spie di un’infezione in corso.

Questa campagna di attacchi evidenzia quanto i dispositivi periferici, spesso sottovalutati, possano diventare il punto debole di un’intera infrastruttura. La combinazione di uno sfruttamento zero-day, tecniche di movimento laterale avanzate e l’uso di ransomware come Akira rende questa minaccia particolarmente insidiosa.