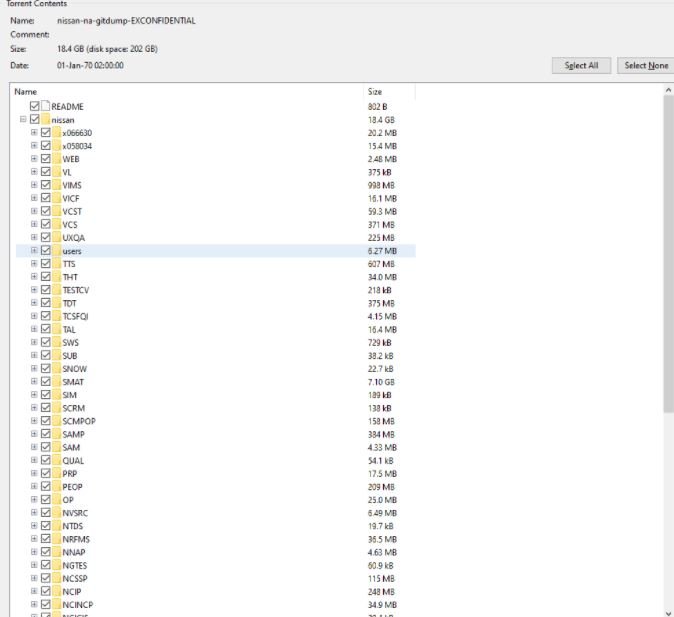

Nissan North America ha subito il furto di codice sorgente delle app mobili e degli strumenti interni, dopo aver configurato male uno dei suoi server Git. Il server Git ha nome utente e password predefiniti (admin / admin) e ora è offline. La Nissan sta indagando sulla fuga di dati. A fornire informazioni sull’accaduto sono due professionisti della sicurezza informatica.

Mark Bower ci spiega che i sistemi connessi all’edge, inclusi i componenti automobilistici, non sono sempre facili da aggiornare a livello di firmware, ma con il codice sorgente, tutto va in discesa.

Le moderne auto connesse con funzioni utili come lo sblocco remoto, l’avvio remoto richiedono almeno un PIN di 4 cifre per attivarle e un’autenticazione forte per usarle. È curioso quindi il motivo per cui il presunto repository di codice sorgente per il back-end e il front-end di questa tecnologia non fosse protetto con un altrettanto semplice metodo di sicurezza minimo. Questo è un classico esempio del fatto che la sicurezza sia vista solo come l’anello più debole – molto probabilmente in questo caso sia per errore umano che per mancanza di processo per la scansione dei rischi dell’infrastruttura critica su credenziali vulnerabili e sicurezza dei dati efficace.

La recente situazione di Solarwinds avrebbe dovuto spingere le organizzazioni di tutto il settore a rivedere la sicurezza della catena di lavoro, la sicurezza dei dati e l’autenticazione come questione prioritaria, inclusi eventuali componenti cloud o rivolti a Internet. L’accesso al codice per potenziali applicazioni core IoT / per auto connesse apre una serie di potenziali exploit di vulnerabilità per gli aggressori, sempre se le affermazioni dell’intero dump del codice sorgente che circola su Twitter si riveleranno davvero realistiche. I sistemi connessi all’edge, inclusi i componenti automobilistici, non sono sempre semplici da aggiornare a livello di firmware per affrontare nuove minacce, che richiedono processi da svolgere in concessionaria. Ciò significa che qualsiasi exploit scoperto come stack TCP / IP vulnerabile, è reso più facile dall’accesso diretto al codice sorgente.

Martin Jartelius ricorda che non è la prima volta che l’implementazione di successo di buoni piani e strategie non è arrivata fino alla produzione in questa grande organizzazione.

Si tratta di un controllo di sicurezza di base per modificare le password predefinite del fornitore ogni volta che viene distribuito un sistema. Dalla natura del contenuto, questo dovrebbe essere un sistema di produzione e dovrebbe essere rivisto prima di caricare il codice sorgente. Questo controllo di base fa parte della maggior parte degli standard ISMS delle organizzazioni, ovvero le politiche e le normative ISO27001 interne. Poiché Nissan Japan ha visto il proprio certificato 9001 revocato nel 2017 dalle autorità, non è la prima volta che l’implementazione di successo di buoni piani e strategie non è arrivata fino all’esecuzione di produzione nella grande organizzazione.