Durante un’analisi condotta sul Data Leak Site (DLS) del gruppo ransomware Lynx, ho potuto approfondire il funzionamento del backend, identificare una serie di endpoint API utilizzati dal sito, e scoprire un nuovo dominio riconducibile all’infrastruttura del gruppo, ospitata su server in Russia.

La prima osservazione rilevante è stata la presenza di Axios nel codice JavaScript del sito. Axios è una libreria JavaScript basata su Promises, utilizzata per effettuare richieste HTTP asincrone. Il suo utilizzo è tipico di applicazioni web moderne che si interfacciano con backend RESTful. Questo mi ha fatto ipotizzare fin da subito l’esistenza di una struttura API ben definita dietro al sito.

Dopo aver deoffuscato e beautificato il codice JavaScript, sono emersi diversi endpoint API, tutti utilizzati dalla piattaforma per servire contenuti dinamici, gestire download, CAPTCHA e soprattutto per la gestione delle “disclosures” (cioè dei dati esfiltrati pubblicamente).

Ecco alcuni endpoint individuati (nel forum post ci sono tutti gli IOC):

/api/v1/blog/get/announcements

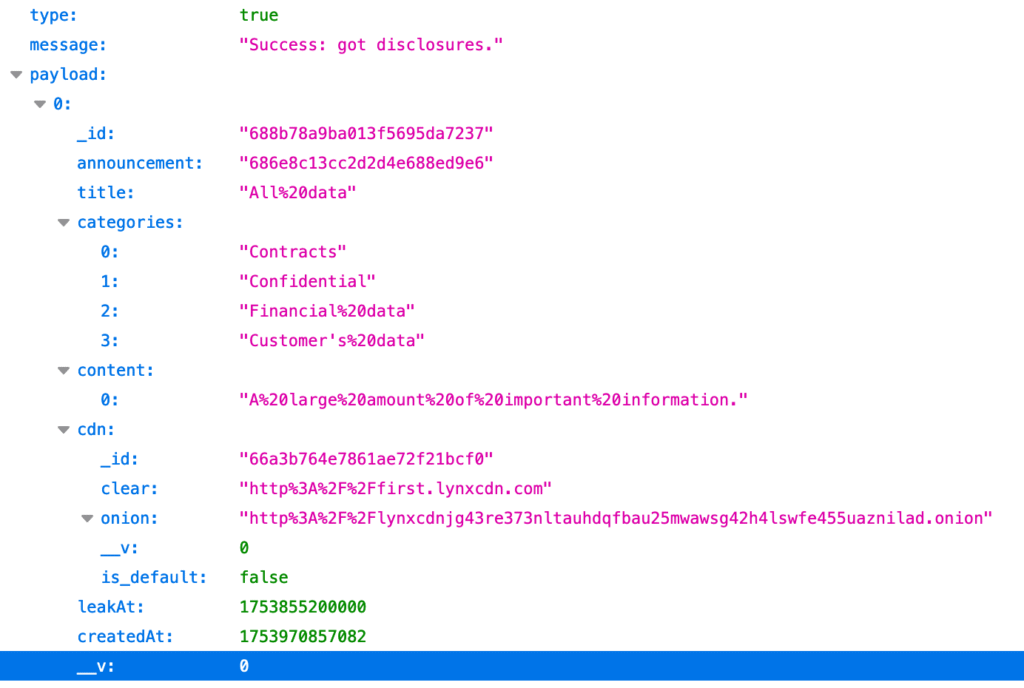

/api/v1/blog/get/disclosures/

Tra questi, /api/v1/blog/get/disclosures/ è particolarmente interessante: consente di ottenere i dettagli delle fughe di dati, ma richiede due parametri in input, ovvero un id e una password. Inoltre questo campo password, ha sicuramente anche altre utilità di autenticazione, che non sono ancora chiare. Viene utilizzata diverse volte nel codice per richiamare diversi endpoint, ma non mi è ancora chiaro come ricostruire un endpoint di autenticazione per, presumibilmente, un’area riservata inerente ad ogni rivendicazione.

La parte più interessante è che la password viene esposta dallo stesso backend tramite un altro endpoint pubblico: /api/v1/blog/get/announcements. Ogni oggetto JSON restituito da quell’endpoint contiene un campo password, che può essere utilizzato direttamente per interrogare /disclosures, ottenendo quindi accesso a dati che dovrebbero essere, almeno in apparenza, protetti.

Parallelamente, durante le attività di riconoscimento, ho individuato un nuovo dominio del gruppo Lynx, fino a ora non documentato nella threat intelligence pubblica: first.lynxcdn.com.

L’analisi dei DNS e dei relativi lookup ha mostrato una serie di sottodomini e IP riconducibili a infrastrutture con hosting russo, probabilmente usate per distribuire contenuti esfiltrati o gestire il backend:

first.lynxcdn.com → compod.lynxcdn.com

→ 198.54.117.244

Questa scoperta estende la visibilità sull’infrastruttura del gruppo, rivelando anche come i domini lynxcdn.com siano probabilmente parte di una rete di contenuti o interfacce di gestione, e non semplicemente alias o esche.

Questa analisi ha permesso di mappare in modo più dettagliato il backend del gruppo ransomware Lynx, rivelando la struttura delle API, il meccanismo – non così sicuro – con cui vengono protetti i dati delle rivendicazioni come le password (della negoziazione con le vittime?), e un nuovo dominio operativo ospitato su IP russi. Inoltre essendo un backend già visto, la medesima struttura e funzionamento è tale anche in altri gruppi che riportano il medesimo CMS per la gestione dei contenuti.

Se hai riscontrato indicatori simili o vuoi confrontare altri dettagli tecnici, sentiti libero di contribuire alla discussione.