La nuova funzione implementata ieri da BlackCat, esporrà le vittime colpite anche su Internet, con una diffusione più massiccia e pubblica dei dati rubati, con nome di dominio autentico intestato alla vittima stessa

Il gruppo ransomware denominato ALPHV (o BlackCat), ha introdotto una nuova regola sulla propria gestione dei dati delle vittime rubati durante gli attacchi informatici. Ora una copia finisce anche sull’Internet classico, quello che tutti conosciamo, liberamente accessibile senza programmi/connessioni di terze parti.

BlackCat ransomware pubblica anche su Internet

Di recente sta diventando tristemente nota anche in Italia, la cyber gang BlackCat, soprattutto alla luce della cronaca più recente che ha visto l’attacco all’Università di Pisa.

Una nuova investigazione di Brian Krebs invece fa notare l’aggiunta, sembra dalla data di ieri (14 giugno 2022), di una nuova caratteristica sulle politiche criminali di diffusione dell’offensiva. Sembra infatti che il gruppo abbia aggiunto una nuova regola che dovrebbe convincere ancora di più le vittime a pagare i riscatti, secondo la quale, in caso di non pagamento, i dati che sono stati esfiltrati dalla vittima, non solo finiscono sul darkweb (da sempre punto di riferimento del gruppo criminale, ma accessibile solo con apposito software Tor), ma anche in un sito Internet pubblico e liberamente accessibile da chiunque, presumibilmente anche indicizzabile nei motori di ricerca.

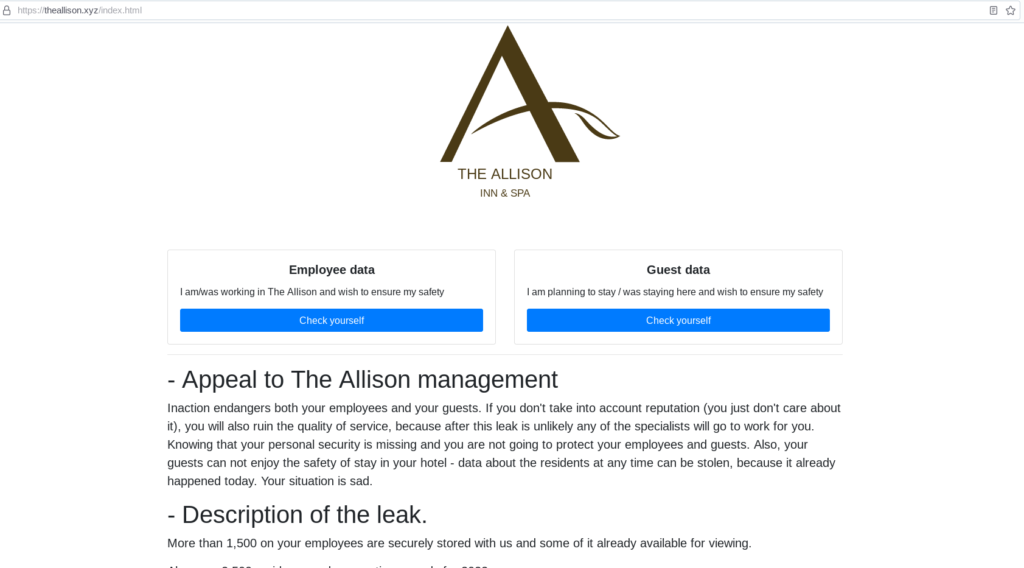

La tecnica è semplice: una volta scaduta la trattativa tra gruppo BlackCat e la vittima di turno, il gruppo criminale diffonde i dati che aveva rubato e tenuto sotto ostaggio, come sempre nel darkweb, ma ora aggiunge anche nuovi collegamenti costituiti da veri e propri domini Internet “.xyz”. Questo nome di dominio verrà scelto in base al nome istituzionale dell’azienda o ente colpito e all’interno il gruppo predispone un sito web a tutti gli effetti, con anche il logo aziendale della vittima, con all’interno però tutti i dati rubati pubblicamente consultabili, direttamente online. Da chiunque.

Nell’immagine ho rappresentato come trovare le novità direttamente sul data leak site del gruppo ALPHV/BlackCat. Cliccando sui punti rossi, verremo ricondotti a un nome di dominio, registrato appositamente per esporre una gogna contro la vittima, sull’Internet classico. nome-vittima.xyz, nell’esempio indicato.

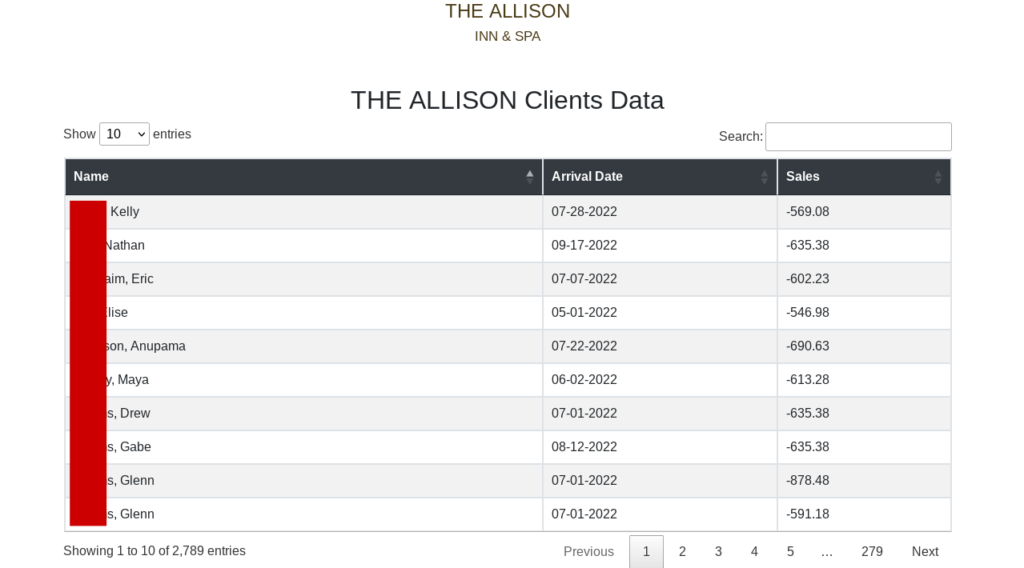

Nell’immagine sopra invece viene rappresentato il primo esempio di questa nuova caratteristica del gruppo BlackCat. Questo è il primo sito Internet pubblico, con il quale il gruppo ransomware espone una vittima colpita. I contenuti sembrano suddivisi tra “dipendenti” e “ospiti” (la vittima è un centro spa e resort) e all’interno si trovano tabelle navigabili e filtrabili, con le quali si espongono tutti i dati sensibili dei lavoratori e dei clienti di questa struttura ricettiva americana.

In conclusione

Un’attività estorsiva che si potenzia ulteriormente, infliggendo sicuramente ancora più preoccupazione in organizzazioni ed enti, dovute proprio dal fatto che ora i dati saranno presenti anche su Internet, sotto il nome aziendale peraltro, che con una SEO malevola, potrebbe metterne a rischio gravemente la reputazione anche nei motori di ricerca.

Come spiega Microsoft nel suo blog, il modello di affiliazione RaaS è composto da più attori: broker di accesso, che compromettono le reti e mantengono la persistenza; operatori RaaS, che sviluppano strumenti; e gli affiliati RaaS, che svolgono altre attività come spostarsi lateralmente attraverso la rete ed esfiltrare i dati prima di lanciare il payload del ransomware. Pertanto, come carico utile RaaS, il modo in cui BlackCat entra nella rete di un’organizzazione target varia, a seconda dell’affiliato RaaS che lo distribuisce. Ad esempio, mentre i vettori di accesso comuni per questi attori delle minacce includono applicazioni desktop remote e credenziali compromesse, sono stati analizzati anche attori di minacce sfruttare le vulnerabilità del server Exchange per ottenere l’accesso alla rete di destinazione.