L’immaginario collettivo sugli hacker nordcoreani è ancora legato a stanze buie e monitor lampeggianti. La realtà, come spesso accade nella cybersecurity, è molto più banale e proprio per questo più inquietante. L’indagine catturata quasi per caso da ANY.RUN ha mostrato un frammento di quotidianità del Lazarus Group che raramente emerge: non l’azione di un’unità di cyber-espionage durante un’operazione SIGINT, ma la routine dei suoi contractor digitali, impegnati a lavorare sotto traccia come IT worker remoti per aziende occidentali. Il tutto rivelato dalla telecamera del portatile usato per connettersi a una sandbox cloud, attiva e trasmessa in streaming in tempo reale perché il malware era stato avviato senza chiudere le funzionalità della macchina ospite.

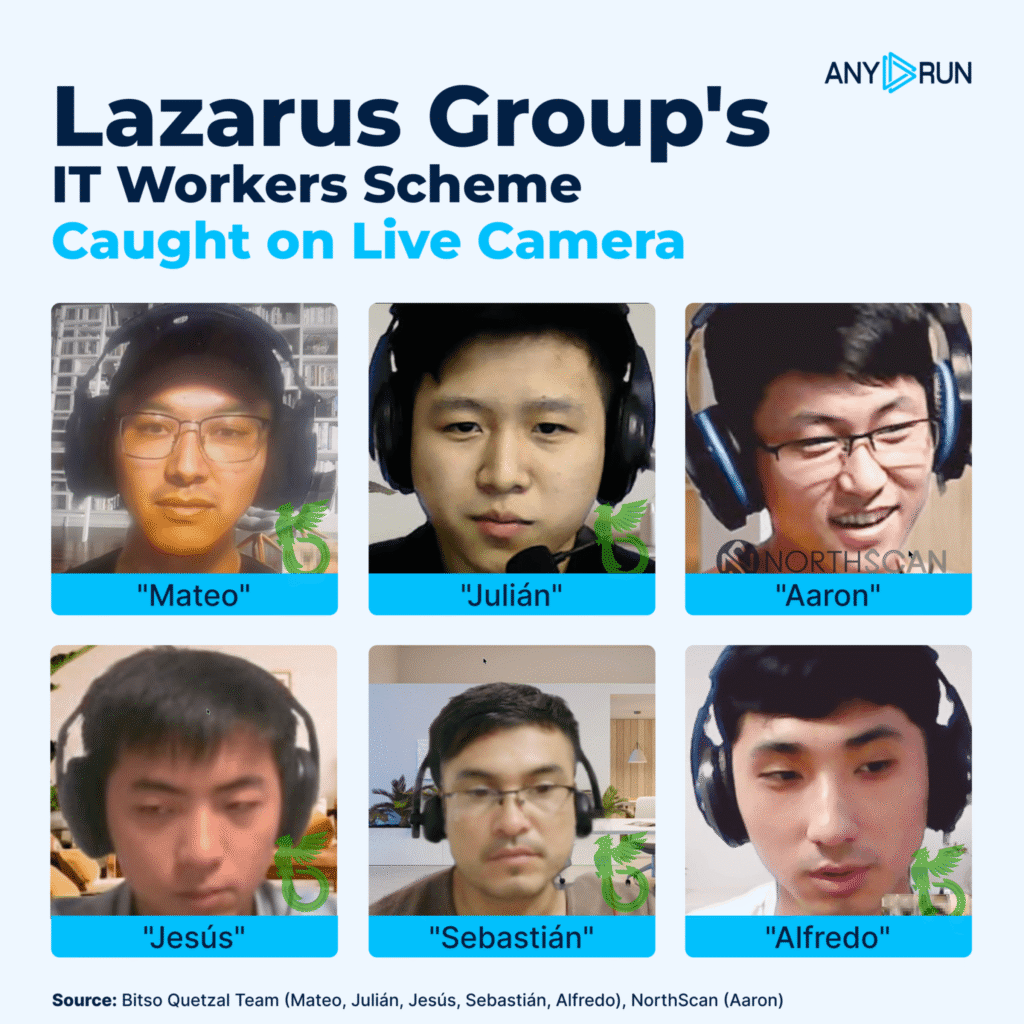

La scena è surreale perché disarma: un developer asiatico, auricolari nelle orecchie, che naviga tra documenti, applicazioni aziendali e environments di sviluppo esattamente come qualunque lavoratore in smart working. Le mani digitano rapide, e a tradire la natura dell’operazione non è la sua postura, ma l’origine geolocativa del traffico, il comportamento del malware e soprattutto il fatto che quella sessione non avrebbe dovuto essere visibile. È il risultato di un errore operativo raro, frutto della crescente complessità delle infrastrutture usate dal Lazarus Group per mascherare le proprie attività all’interno dell’economia IT globale.

Il contesto è noto da tempo agli analisti, ma raramente così tangibile. La strategia nordcoreana punta da anni a infiltrarsi nel mercato del lavoro remoto sfruttando la distanza fisica, la richiesta crescente di developer e la permeabilità dei processi di onboarding tecnico. Questi operatori si presentano come freelancer qualificati, spesso con portfolio credibili e competenze solide, e ottengono accesso a repository interni, server corporate e dati sensibili. Il fine non è solo esfiltrare informazioni: molte di queste posizioni vengono sfruttate per inserire backdoor o per riciclare denaro tramite subappalti e contratti di facciata, con impatti diretti sulle supply chain aziendali e sui flussi economici delle piattaforme di pagamento.

Il valore dell’episodio catturato sta proprio nella sua autenticità non filtrata. Mostra il punto di contatto tra l’APT e l’ecosistema aziendale globale, in un momento in cui il malware analizzato veniva eseguito in sandbox mostrando non solo le sue capacità tecniche, ma anche il volto di chi lo stava gestendo. L’operatore, ignaro della telemetria visiva, lavora in modo ordinario mentre il sistema esegue processi sospetti, apre connessioni verso infrastrutture note alla threat intelligence e interagisce con file riconducibili ai pattern operativi di Lazarus. Il dettaglio più rivelatore è l’utilizzo della sandbox come se fosse una normale macchina remota, suggerendo che l’infezione fosse parte di un flusso operativo ricorrente, non un incidente occasionale .

A emergere non è solo la competenza tecnica del gruppo, ma la sofisticazione del modello organizzativo: una vera forza lavoro distribuita che opera come un’azienda ombra. L’errore umano che ha permesso di osservare la scena non contraddice questa solidità, la conferma. Qualunque struttura scalabile, anche la più disciplinata, espone punti di fallimento proporzionali alla dimensione delle sue attività. Nel caso del Lazarus Group, la tensione tra clandestinità e operatività continua a produrre situazioni in cui un singolo laptop, acceso in un appartamento anonimo, diventa una finestra sul funzionamento interno di uno dei gruppi APT più pervasivi del pianeta.

Questa vicenda, più di molte analisi statiche, rende evidente il confine sempre più sottile tra lavoro legittimo e attività malevole quando l’infrastruttura aziendale si apre al remote-first. E allo stesso tempo ricorda alla comunità di sicurezza che la threat intelligence non è solo questione di IOC, TTP e indicatori comportamentali: a volte è il comportamento più umano e ordinario a rivelare ciò che nessuna traccia digitale avrebbe potuto far emergere con altrettanta chiarezza.