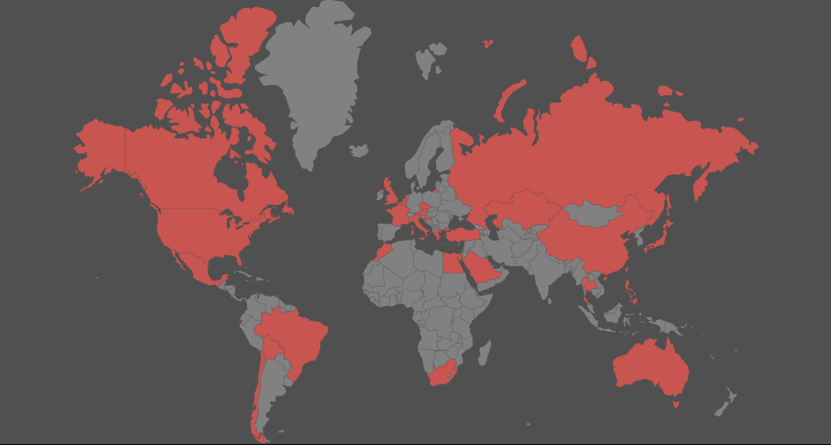

Mentre il mondo assisteva al collasso dei servizi Amazon Web Services lo scorso ottobre, un’altra storia, più silenziosa e insidiosa, si stava scrivendo nelle reti globali. Nel vuoto lasciato dall’infrastruttura cloud in tilt, un nuovo ceppo della famigerata botnet Mirai – battezzato ShadowV2 – ha condotto un’operazione di reclutamento su larga scala, trasformando dispositivi IoT vulnerabili in un esercito di “zombie” distribuito in 28 paesi, dal Nord America all’Asia, passando per Europa e Medio Oriente.

I ricercatori di FortiGuard Labs, che hanno monitorato l’evento, descrivono l’azione come un “prova generale” eseguita con tempismo perfetto. Con l’attenzione dei team IT concentrata sul ripristino dei servizi critici, ShadowV2 ha sfruttato una combinazione di exploit noti per compromettere router domestici, telecamere di sorveglianza e registratori di rete, spesso lasciati indifesi da aggiornamenti di sicurezza mai applicati.

Il vettore di attacco riprende la tradizione di Mirai: uno script malevolo, binary.sh, veniva caricato sui dispositivi tramite vulnerabilità come CVE-2020-25506 (D-Link) o CVE-2024-53375 (TP-Link), per poi scaricare il payload binario finale da un server di comando e controllo all’indirizzo 81[.]88[.]18[.]108. Nei binari, gli analisti hanno identificato la stringa “ShadowV2 Build v1.0.0 IoT version”, suggerendo una versione ottimizzata specificamente per il parco dispositivi embedded.

La scelta delle vulnerabilità non è stata casuale. ShadowV2 ha colpito firmware di marche come DD-WRT, DigiEver e TBK, dimostrando una strategia di infezione trasversale e polimorfa. Questo ha permesso al botnet di espandersi rapidamente in settori eterogenei: dal retail all’ospitalità, dalla pubblica amministrazione ai provider di servizi gestiti.

Ciò che colpisce, oltre alla velocità di propagazione, è la struttura operativa di ShadowV2. Simile alla botnet LZRD – a sua volta derivata da Mirai – utilizza un file di configurazione cifrato XOR e mantiene una connessione persistente con il C2, pronto a eseguire comandi per lanciare attacchi DDoS su larga scala. Eppure, non appena AWS ha ripristinato i servizi, l’attività di ShadowV2 è cessata bruscamente, quasi a suggerire una prova di concetto più che un’operazione offensiva continuativa.

Ma il vero monito arriva dal contesto: pochi giorni dopo, Microsoft ha registrato su Azure un attacco DDoS da 15,72 Tbit/s, sferrato dalla botnet Aisuru. Anche se mitigato con successo, il picco evidenzia come da reti “di prova” come ShadowV2 possano emergere minacce capaci di sfidare le difese cloud più robuste.

ShadowV2 non è quindi un incidente isolato, ma un campanello d’allarme per un ecosistema IoT sempre più vasto e fragile. Dispositivi poco custoditi, privi di patch e spesso invisibili ai radar della sicurezza, continuano a essere il tallone d’Achille della cyber-resilienza globale. Come ha osservato l’analista Vincent Li, “ShadowV2 dimostra che l’internet delle cose rimane il anello debole nel sistema di sicurezza globale”. E in attesa del prossimo grande blackout, c’è già chi sta costruendo la prossima botnet.