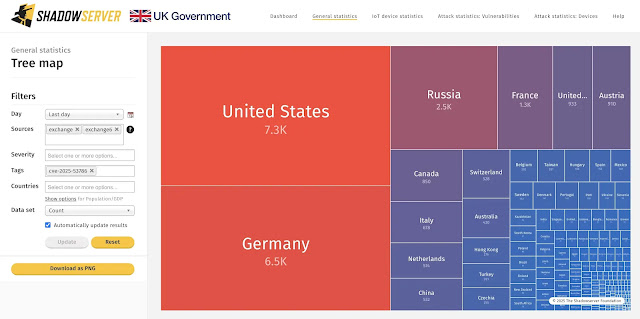

Un’analisi condotta da Shadowserver Foundation ha messo in luce un quadro preoccupante: oltre 28.000 istanze Microsoft Exchange Server esposte pubblicamente risultano vulnerabili alla recente CVE-2025-53786, una falla critica che, se sfruttata, può compromettere completamente la riservatezza e l’integrità del sistema. Il bug, segnalato come Remote Code Execution ad alta criticità, è stato al centro dell’attenzione del settore dopo la pubblicazione della CISA Emergency Directive 25-02, che impone agli enti federali statunitensi l’applicazione immediata di patch e mitigazioni.

La vulnerabilità risiede in una gestione errata della deserializzazione nel componente Exchange Web Services (EWS). Un attaccante autenticato in grado di inviare richieste appositamente predisposte può eseguire codice arbitrario con i privilegi del servizio, aprendo così la strada a movimenti laterali e alla compromissione di altre risorse interne. Microsoft ha rilasciato aggiornamenti di sicurezza, ma la lentezza nell’applicazione delle patch sta alimentando il rischio: i sistemi rilevati da Shadowserver risultano ancora esposti, in molti casi con versioni non aggiornate che includono anche altre falle note.

Gli indicatori di compromissione finora osservati includono tentativi di connessione anomali verso l’endpoint /ews/exchange.asmx e payload malevoli veicolati tramite XML SOAP manipolato. Analisi statiche e dinamiche di campioni individuati in honeypot rivelano la creazione di webshell e la modifica di regole di trasporto in Exchange, una tecnica già nota in attacchi mirati precedenti come ProxyShell e ProxyNotShell. Alcuni IOC preliminari includono hash SHA256 relativi a webshell ASPX personalizzate e indirizzi IP C2 attivi in reti bulletproof, sebbene la lista completa resti in aggiornamento.

L’esposizione pubblica del servizio EWS amplifica la superficie di attacco, facilitando lo scanning massivo. Shadowserver ha evidenziato una forte concentrazione di host vulnerabili negli Stati Uniti, seguiti da Germania e Regno Unito, ma con una distribuzione globale che lascia intendere una minaccia senza confini geografici. Per ridurre il rischio, è raccomandato non solo l’aggiornamento immediato all’ultima Security Update, ma anche la disabilitazione dell’accesso EWS dall’esterno qualora non strettamente necessario.

Sul fronte difensivo, oltre al patching, si raccomanda l’analisi dei log IIS alla ricerca di richieste SOAP anomale, il monitoraggio di eventuali modifiche alle mailbox rules e la verifica dell’integrità dei binari di sistema. La natura autenticata dell’exploit rende particolarmente importanti controlli sulle credenziali compromesse: un attaccante che abbia già ottenuto accesso a un account Exchange può sfruttare questa falla per consolidare la persistenza e aumentare i privilegi.

La situazione attuale dimostra quanto la lentezza nell’adozione di aggiornamenti di sicurezza resti un problema sistemico. In un contesto dove il tempo di esposizione può essere questione di ore prima che il bug venga weaponizzato, l’approccio reattivo non basta: serve un modello proattivo di gestione delle vulnerabilità, combinato con threat intelligence operativa e monitoraggio continuo.