L’ispirazione per la stesura di questo post arriva da un recente fatto al quale ho assistito su Twitter. Tutto è iniziato con questo tweet della giornalista tecnologica di RAI 1, autore di Codice, Barbara Carfagna.

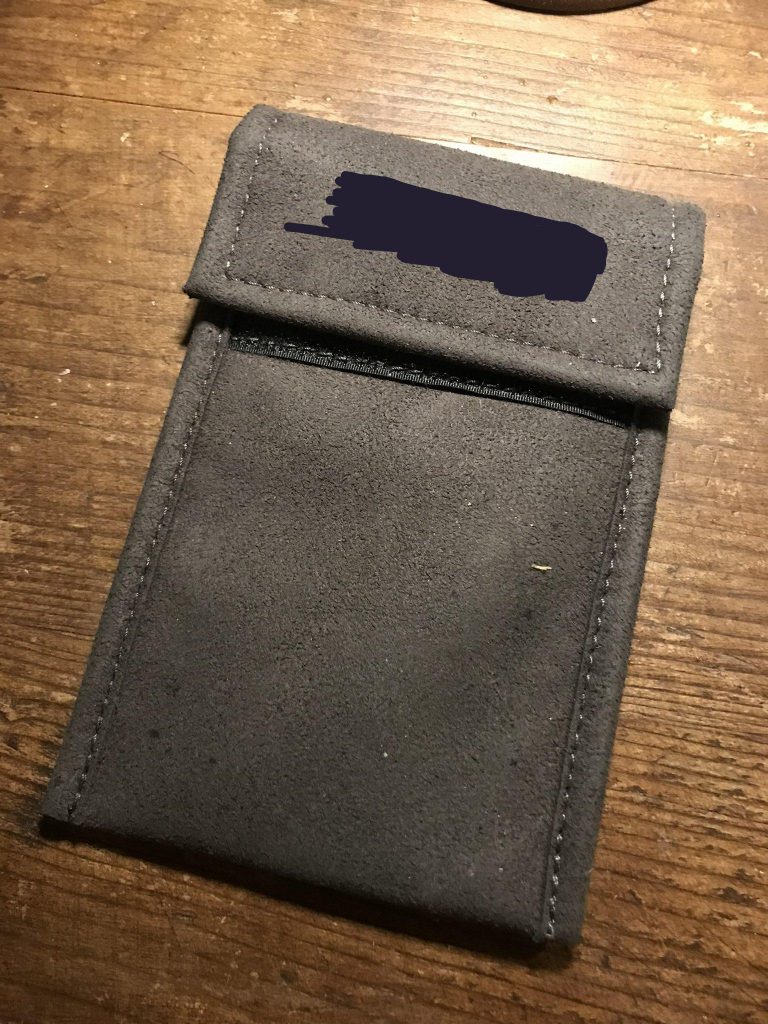

Si sta parlando dunque del fatto che tali custodie (evidenziando però una specifica marca), impediscano al microfono di “mandare in rete una conversazione” più o meno riservata.

A partire dalla giornata di ieri, le critiche non si sono fatte attendere, più che critiche direi correzioni mosse da esponenti della tecnologia e della Cyber Security italiani.

La prima persona che ha fatto risaltare questo post, cercando di correggere il tiro della giornalista è stato Paolo Attivissimo, con questo tweet

Niente di che dunque, ma da qui in poi si è scatenato un potentissimo flame, protratto fino a questa mattinata. Perché? La motivazione di tutto è da ricercarsi nel fatto che la giornalista RAI non ha preso di buon occhio i commenti e i consigli degli esperti che hanno criticato l’utilizzo di tali custodie come da lei descritto, con una serie di tweet ha infatti sempre difeso la propria linea come corretta, sostenendo le sue motivazioni con brevi cenni nozionistici tipici della sicurezza informatica, miscelati però alla scelta personale di gusto individuale nel voler usare tali custodie.

Teniamo a precisare fin da subito che né gli esperti che hanno partecipato al thread su Twitter né il post di questo blog, hanno l’intenzione di contestare o criticare la scelta e il gusto individuale su una custodia che può piacere a livello personale oppure no. Desideriamo tutti concentrarci sul contenuto del messaggio trasmesso: queste custodie proteggono le nostre conversazioni private da orecchie indiscrete?

La risposta è NO.

Quello che sfugge in effetti, tra botte e risposte, repliche più o meno garbate, è che queste Faraday Bags esistono, vero, ma sono concepite per altro scopo.

Nella discussione si parla tanto di malware ben fatto e di trasmissione dati. Le custodie con queste caratteristiche isolano il nostro smartphone da CDMA, GSM, DCS, PHS, 3G, 4G, LTE, 5G, WiFi (2,4 – 5 GHz), Bluetooth (2,4 GHz) e GPS (1-2 GHz), RFID e NFC a 13,56 MHz. Ma l’hardware del microfono, con telefono acceso o in ogni caso con batteria alloggiata, continua a funzionare.

Questo è l’ambito di discussione, che nulla incide sul gusto personale e le scelte di ognuno di noi.

Tecnicamente un malware ben fatto, appunto, si preoccuperà principalmente di gestire la mancata ricezione del segnale e quindi, si organizzerà per catturare dal microfono tutto l’audio che riesce a catturare (queste custodie non schermano dai potenti microfoni che ospitiamo attualmente nei nostri smartphone), salvandolo in locale senza alcuna trasmissione (in quanto ogni rete potrebbe risultare inibita); alla prima occasione utile, ovvero appena si sfila il proprio smartphone dalla custodia per il normale utilizzo, torna la rete e tutte le registrazioni del malware riusciranno finalmente a partire verso ignote destinazioni malevoli.

Questo è il messaggio da trasmette al pubblico che legge, e per questo la discussione si è accesa, facendo intervenire anche Stefano Zanero (@raistolo, professore di cybersecurity presso Politecnico di Milano) e Matteo Flora (@lastknight), che nulla hanno smosso nell’idea originale dell’autrice, ottenendo come unica soluzione, il blocco di quest’ultimo (esperto di cybersecurity e reputazione digitale) per aver tentato di dare una spiegazione scientifica del perché il tweet di Barbara Carfagna contiene delle falle.

Se un esperto/a riconosciuto/a come tale addirittura dalla TV nostrana RAI, lancia un consiglio, si presume che ci siano molte persone che ascoltano, se ascoltando, si rivela che il messaggio è errato, questo è un grosso problema comunicativo, perché quel messaggio non è ignorato dai più, anzi è ascoltato, perché sei un esperto/a.