La botnet malware nota come DirtyMoe è in circolazione almeno dal 2016, ma la sua versione più recente apporta alcune importanti modifiche che la riportano sotto i riflettori. Dai un’occhiata a come funziona la nuova versione, cosa c’è di diverso e come difendersi.

Nel 2016, NuggetPhantom è apparso come la sua prima iterazione. Tuttavia, NuggetPhantom e molti altri primi campioni della minaccia non hanno funzionato bene. Tendevano ad essere instabili e davano i sintomi che ci si aspettava da un sistema compromesso.

Avanti veloce di cinque anni e DirtyMoe è un malware diverso. Avast ha analizzato le sue varianti più recenti e ha scoperto che corrispondono ad altre minacce in termini di capacità anti-forensi, anti-debug e anti-tracciamento. Inoltre, la botnet DirtyMoe bilancia una struttura modulare con un profilo di minaccia che non può essere rilevato o tracciato.

Come funziona la botnet DirtyMoe

La catena di attacchi di DirtyMoe inizia con gli aggressori che tentano di ottenere i privilegi di amministratore sulla macchina Windows di un bersaglio.

Una delle loro tecniche preferite è affidarsi al kit di exploit PurpleFox per abusare di EternalBlue, un’apertura in Windows. Nella primavera del 2019, i ricercatori hanno scoperto una campagna in cui gli aggressori digitali hanno sfruttato il difetto per distribuire malware di cryptomining.

Gli autori di DirtyMoe hanno anche utilizzato file infetti ed e-mail di phishing. Questi URL contenevano per sfruttare i difetti di Internet Explorer come mezzo per ottenere privilegi più elevati. Una volta ottenuti i diritti di amministratore, gli aggressori possono utilizzare il programma di installazione MSI di Windows per distribuire DirtyMoe. Hanno utilizzato Windows Session Manager per sovrascrivere “sens.dll”, il file di sistema che riguarda la notifica degli eventi di sistema di Windows. Il compromesso ha consentito l’esecuzione del servizio botnet principale DirtyMoe a livello di sistema.

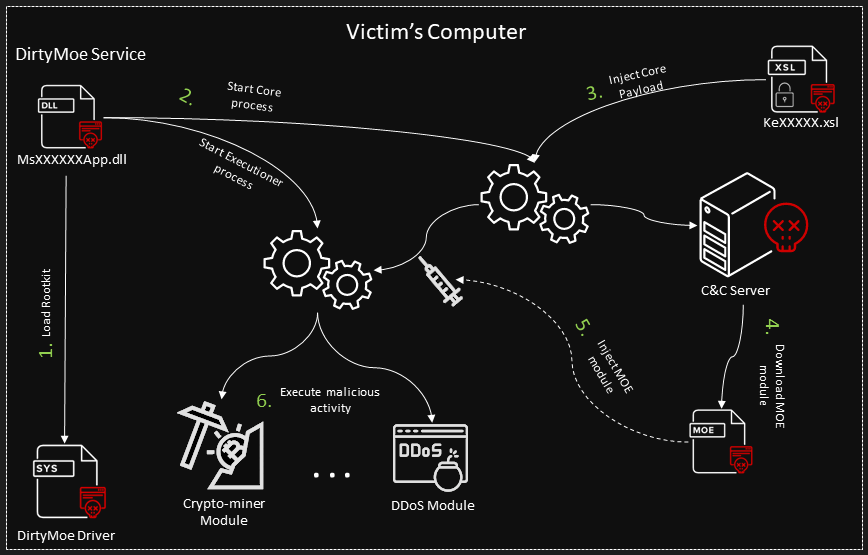

Il caricamento di quel servizio ha avviato un driver rootkit che nasconde i servizi, i file e le voci di registro di DirtyMoe. Nel momento in cui è stato scoperto, gli autori del malware hanno utilizzato la loro creazione principalmente per impegnarsi in cryptojacking. Altri ricercatori hanno scoperto che la minaccia potrebbe condurre anche attacchi DDoS (Distributed Denial of Service).

Per tutto il tempo, gli aggressori hanno utilizzato VMProtect e l’algoritmo di crittografia del malware per nascondere ciò che stavano facendo. Hanno anche impiegato tecniche di rootkit per nascondere la botnet e un’architettura di comunicazione di rete multilivello per nascondere i propri server.

La connessione a PurpleFox

L’exploit kit PurpleFox è noto da tempo per avere una sorta di connessione alla botnet DirtyMoe. Tuttavia, se sono in realtà cose diverse è una questione di dibattito. PurpleFox è precedente alla versione attuale di DirtyMoe, come ha osservato Trend Micro a settembre 2019 quando il kit di exploit RIG ha consegnato PurpleFox. Il downloader senza file ha eseguito il malware di crittografia una volta installato sul computer della vittima.

Nel 2020, il kit di exploit PurpleFox ha aggiunto due nuovi difetti al suo arsenale. Uno di questi includeva un bug per Internet Explorer.

Quindi, nella primavera del 2021, il malware è riuscito a violare le macchine Windows tramite la forza bruta delle password SMB e successivamente a propagarsi come worm.

Difendersi da DirtyMoe

Le aziende e le agenzie possono difendersi dalla botnet DirtyMoe investendo in una moderna soluzione di gestione delle vulnerabilità. Per fare ciò, assicurati che gli amministratori di sistema, i team di sicurezza e gli altri rimangano in contatto tra loro in merito a potenziali problemi. Inoltre, conferma che la tua strategia anti-phishing su più fronti sfrutta sia la formazione sulla consapevolezza della sicurezza dei dipendenti che i controlli tecnici, come l’autenticazione a più fattori.

Fonte: https://securityintelligence.com/news/dirtymoe-botnet-returns-undetectable-threat-profile/