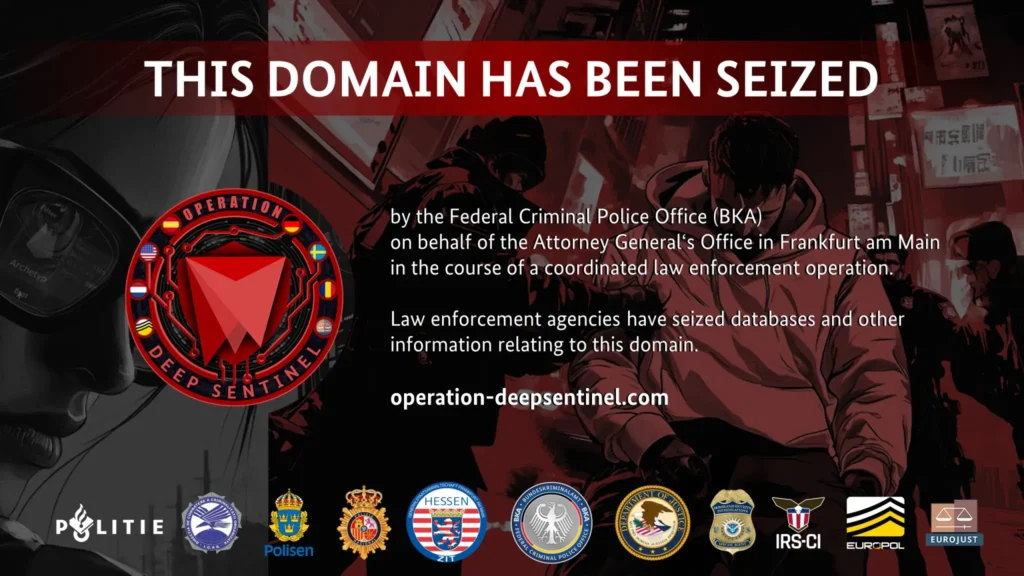

In un’operazione congiunta condotta da autorità tedesche, olandesi e supportata da Europol e FBI, è stato smantellato Archetyp, uno dei più longevi e attivi marketplace del dark web. L’operazione, culminata nel sequestro dell’infrastruttura e nell’arresto dell’amministratore del sito, rappresenta un ulteriore passo nella strategia europea di contrasto al cybercrime organizzato che si muove nei meandri della rete Tor.

Archetyp: una longevità anomala per i marketplace darknet

Secondo quanto riportato dal Bundeskriminalamt (BKA), Archetyp era attivo dal 2021 ed era diventato uno dei punti di riferimento per la compravendita illecita di sostanze stupefacenti, con oltre 133.000 annunci pubblicati e circa 54.000 transazioni accertate solo sulla base dei dati sequestrati. Si stima che il valore complessivo delle operazioni abbia superato i 4,3 milioni di euro, in criptovalute.

Una longevità così estesa – oltre tre anni nel circuito darknet – è rara e indica un livello elevato di OPSEC (Operational Security) e resilienza infrastrutturale. Tuttavia, come dimostrato da questa operazione, nessun sistema è impenetrabile, soprattutto quando le indagini sono condotte a livello transnazionale e con il supporto di intelligence condivisa.

Tattiche e strumenti investigativi: sempre più mirati

Il successo dell’operazione si deve anche a un uso sempre più sofisticato delle tecniche investigative digitali. Le autorità tedesche hanno operato con mandato di perquisizione e arresto in Baviera, sequestrando server, evidenze digitali, criptovalute e dati utente. È evidente che sia stata condotta una mappatura dell’infrastruttura tecnica del marketplace, probabilmente mediante infiltration, correlazione dei metadata, e tecniche di deanonymizzazione basate sull’analisi di pattern di accesso e tracciamento on-chain delle transazioni.

Europol sottolinea come l’azione sia frutto di una cooperazione consolidata tra forze dell’ordine e agenzie internazionali, inclusa l’unità J-CAT (Joint Cybercrime Action Taskforce), che negli ultimi anni ha intensificato le attività contro i servizi criminali nella darknet, tra cui i precedenti colpi a Hydra, DarkMarket e Monopoly Market.

Implicazioni per la cybersecurity e la threat intelligence

Per la community di cybersecurity, questo takedown offre spunti rilevanti in almeno tre direzioni:

- Evoluzione della threat landscape: Archetyp, come altri marketplace, fungeva da hub non solo per lo spaccio ma anche per la circolazione di servizi illeciti connessi a credential stuffing, documenti falsi, e talvolta tool di malware-as-a-service. La sua rimozione impatta temporaneamente l’ecosistema criminale, ma è lecito attendersi una migrazione su piattaforme alternative o la creazione di nuove vetrine.

- Opportunità di intelligence: il sequestro dei server apre possibilità per analisi forensi e reverse engineering delle infrastrutture darknet, che possono fornire nuove IOC, TTP e indicatori comportamentali. Per i team CTI, sarà importante monitorare movimenti sospetti post-takedown, come la dispersione di utenti verso nuovi nodi o la riemersione di venditori su altri marketplace.

- Risvolti geostrategici e regolatori: l’intervento coordinato di autorità UE e statunitensi conferma che il contrasto al crimine organizzato online è ormai una priorità geopolitica, e che le operazioni offensive contro piattaforme e amministratori stanno diventando una componente strutturale nella lotta alla criminalità digitale.

Il takedown di Archetyp rappresenta un nuovo successo nella lotta al cybercrime darknet-based. Ma come ogni operazione di questo tipo, pone nuove sfide in termini di adattamento delle minacce, trasformazione degli ecosistemi illeciti e necessità di analisi in tempo reale delle conseguenze post-evento. Oltre il classico banner di law enforcement, le autorità hanno messo online anche un video esplicativo, di approfondimento sull’economia underground criminale.

Per chi si occupa di cybersecurity, threat intelligence e law enforcement, si tratta di un importante caso di studio da osservare con attenzione, anche per affinare strategie difensive e investigative future.

Ecco un paragrafo aggiuntivo tecnico con una panoramica dei principali MITRE ATT&CK tactic e techniques presumibilmente utilizzati dagli operatori di Archetyp, strutturata in forma di tabella per un pubblico esperto in cybersecurity:

Mapping tecnico su MITRE ATT&CK

Gli attori dietro Archetyp hanno probabilmente applicato numerose fasi del framework MITRE ATT&CK, sia nella fase di preparazione sia in quella operativa. Ecco una tabella riepilogativa che evidenzia le tecniche rilevanti:

| Tattica | Tecniche tipiche (MITRE ID) | Applicazione ipotizzata nel caso Archetyp |

|---|---|---|

| Reconnaissance (TA0043) | T1595 Active Scanning, T1592 Gather Victim Host Info | Identificazione di server .onion e infrastruttura nascosta mediante scans e raccolta metadata |

| Resource Development (TA0042) | T1583 Acquire Infrastructure, T1588 Develop Capabilities | Creazione o compromissione di server Tor, CA, reti VPN per resilienza operativa |

| Defense Evasion (TA0005) | T1497 Virtualization/Sandbox Evasion | Mascheramento del traffico Tor, uso di host compromessi per eludere la sorveglianza |

| Credential Access (TA0006) | T1555 Credentials from Password Stores | Vendita o utilizzo di credential rubate per amministrare infrastrutture o utenti Archetyp |

| Discovery (TA0007) | T1087 Account Discovery, T1135 Network Share Discovery | Scoperta di server interni e gestione utenti, moderatori e vendor |

| Command and Control (TA0011) | T1071 Application Layer Protocol, T1090 Proxy | Controllo remoto dei nodi Tor e comunicazione tra nodi invisibili all’utente finale |

| Exfiltration (TA0010) | T1002 Data Compressed, T1020 Automated Exfiltration | Estrarre dati utenti e transazioni criptate prima del raid, trasferimento criptovalute |

| Impact (TA0040) | T1485 Data Destruction, T1490 Inhibit System Recovery | Cancellazione o distruzione delle prove durante le fasi di shut‑down forzato |

Nota: questo mapping si basa su pattern osservati in analoghi marketplace darknet e sulle tattiche generiche associate a infrastrutture criminali persistenti. Le fasi Reconnaissance e Resource Development sono particolarmente critiche per preparare la resilienza tecnica prima dell’operazione, mentre Defense Evasion, C2 e Exfiltration descrivono le attività operative per mantenere la piattaforma attiva e sicura.