Un gruppo di ricercatori ha scoperto una nuova variante di malware progettata per violare la sicurezza dei contenitori di Windows per raggiungere i cluster Kubernetes. Identificato come Siloscape, gli esperti descrivono questa variante di malware come qualcosa di insolito a causa delle sue caratteristiche complesse.

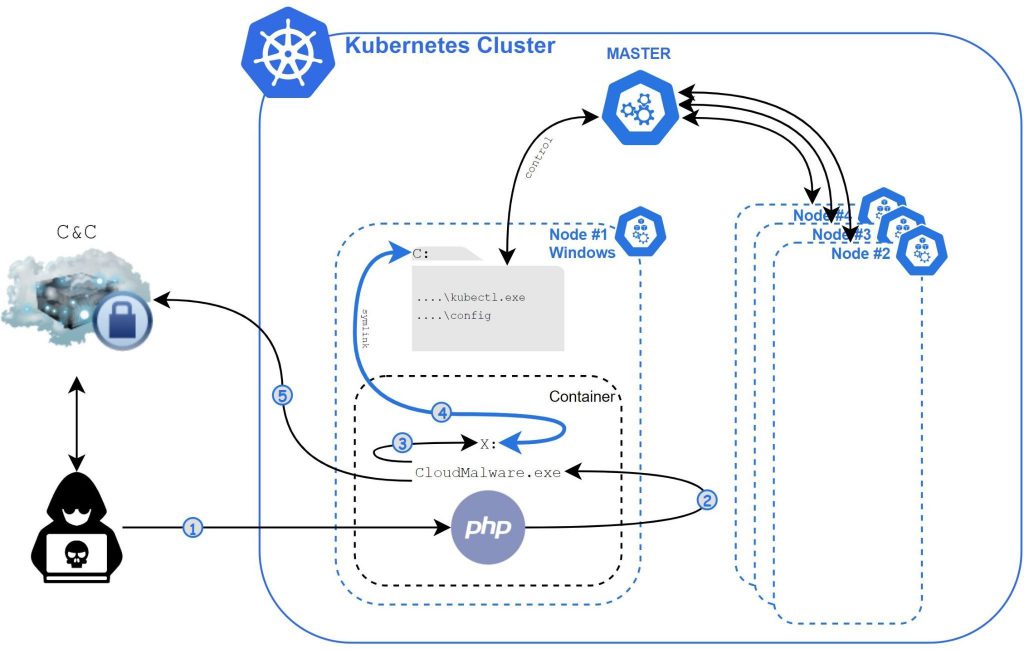

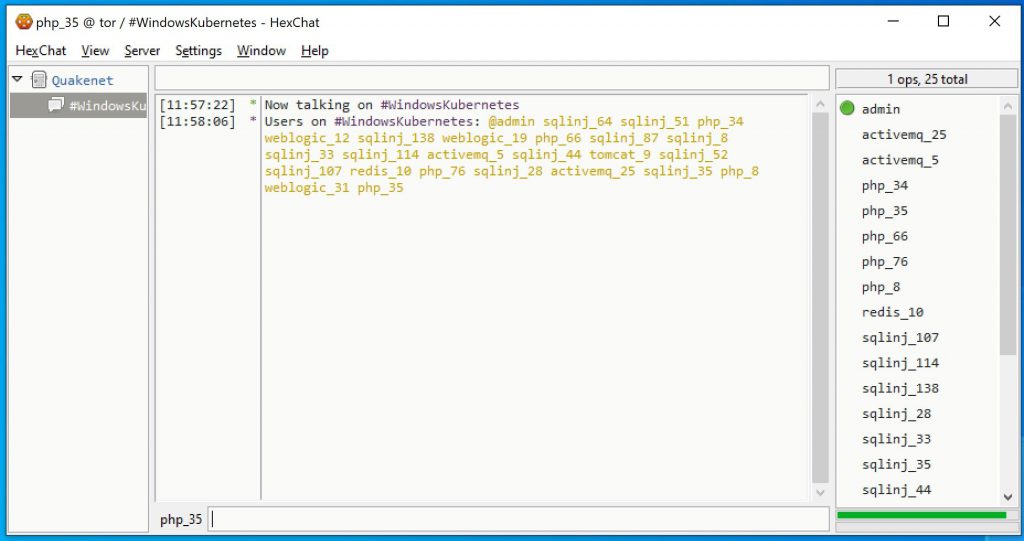

Il rapporto, preparato da Palo Alto Networks, rileva che Siloscape è stato rilevato all’inizio di marzo ed è stato chiamato così perché l’obiettivo principale del malware è quello di sfuggire ai contenitori di Windows attraverso un silo di server. Il malware utilizza il proxy Tor e un dominio onion per stabilire una connessione a un server C&C, a cui vengono inviati i dati e i comandi intercettati dagli hacker.

Siloscape opera sotto l’etichetta CloudMalware.exe, prendendo di mira i contenitori Windows per lanciare attacchi utilizzando vulnerabilità note che non hanno ricevuto aggiornamenti, ottenendo l’accesso iniziale a server, siti Web o database.

Una volta ottenuto l’accesso, gli hacker tenteranno di eseguire un attacco di esecuzione di codice remoto sul nodo sottostante di un contenitore utilizzando varie tecniche di hacking, tra cui CExecScv spoofing.exe: “Il malware imita i privilegi di CExecScv.exe per invocare un collegamento simbolico appena creato per uscire dal contenitore, collegando la sua unità X al contenitore come unità C dell’host”, afferma il rapporto.

In un attacco di successo gli attori delle minacce cercheranno di creare contenitori dannosi, rubando dati da applicazioni eseguite in cluster dannosi e persino caricando strumenti per il mining di criptovalute, generando enormi profitti per gli operatori dell’attacco, che possono passare completamente inosservati.

Gli sviluppatori di malware si concentrano in particolare sull’offuscamento, fino al punto in cui le funzioni e i nomi dei moduli vengono deprecati solo in fase di esecuzione, complicando il reverse engineering. I ricercatori di Palo Alto sono stati in grado di accedere a C2 e identificare almeno 23 vittime attive, oltre a 313 vittime totali, probabilmente assicurate nelle campagne dell’ultimo anno.

Microsoft consiglia di implementare i contenitori se questo processo viene utilizzato come una forma di limite di sicurezza anziché basarsi su contenitori Windows standard. D’altra parte, i ricercatori hanno aggiunto che i cluster Kubernetes dovrebbero essere configurati correttamente e non dovrebbero consentire ai soli privilegi dei nodi di essere sufficienti per creare nuove distribuzioni.

Source: https://www.securitynewspaper.com/2021/06/07/siloscape-the-new-malware-to-compromise-windows-containers-and-kubernetes-clusters/