Passando per il phishing, prese di mira liste di email dell’NHS, salute pubblica in UK, al fine di rubare credenziali per Microsoft Office 365

Gli account di posta elettronica di lavoro appartenenti a circa 100 lavoratori del Sistema Sanitario Nazionale (NHS) nel Regno Unito sono stati sfruttati in vari tentativi di phishing per quasi sei mesi, alcuni dei quali miravano a ottenere informazioni di accesso Microsoft.

Il phishing come vettore per attacchi più rilevanti

Dopo aver acquisito autentici account di posta elettronica del NHS nell’ottobre dello scorso anno, gli aggressori hanno iniziato a utilizzarli in attacchi di phishing che sono durati almeno fino ad aprile 2022. Questa è la prima conseguenza di un data breach apparentemente inutile e poco sensibile, come ad esempio file Excel contenenti liste di nomi e indirizzi email dei dipendenti o colleghi.

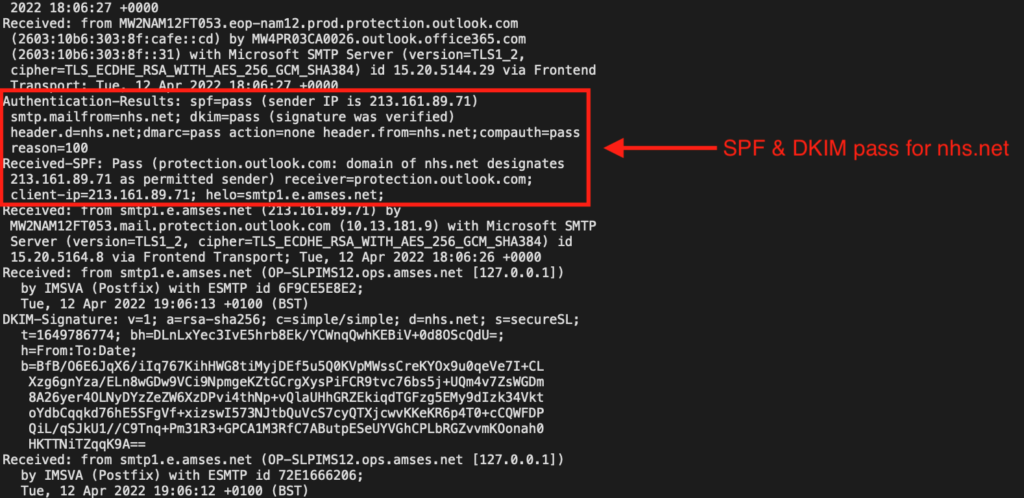

Secondo gli esperti della società di sicurezza e-mail INKY, sono oltre mille le e-mail di phishing inviate da account di posta elettronica del SSN appartenenti a personale in Inghilterra e Scozia. I ricercatori hanno scoperto che le comunicazioni fabbricate provenivano da due indirizzi IP del NHS trasmessi da 139 account di posta elettronica del personale del NHS. INKY ha trovato 1.157 email false provenienti dai due indirizzi inviati ai suoi clienti.

“L’NHS ha confermato che i due indirizzi erano ritrasmissioni all’interno del sistema di posta [NHSMail] utilizzato per un gran numero di account”, ha affermato INKY nel suo rapporto.

Scopi e funzionamento della frode

Nella maggior parte dei casi, le e-mail di phishing inviavano avvisi di consegna di documenti fasulli che portavano a falsi siti con form di login di Microsoft. Gli aggressori hanno inserito il disclaimer di riservatezza tipico dell’NHS in fondo all’e-mail per renderle più convincenti. In altri esempi acquisiti dai ricercatori INKY, il messaggio di phishing ha impersonato anche aziende come Adobe includendo loghi e ogni dettaglio per renderlo lecito.

Oltre al tentativo di rubare le credenziali, le campagne sembrano essere state di vasta portata, con alcuni casi di frode finanziaria in cui l’attaccante avvisa il destinatario di un ingente pagamento di 2 milioni di dollari. La ricezione del denaro, ovviamente, comporterà unicamente un costo per la potenziale vittima sotto forma di dati personali come nome completo e indirizzo, numero di cellulare, ecc.

Qualcuno che ha risposto alla mail si è presentato come Shyann Huels e ha affermato di essere “il segretario speciale del signor Jeff Bezos per gli affari internazionali”. L’identità e il messaggio nell’immagine sopra sono stati utilizzati in frodi all’inizio di aprile e la persona ad essere collegata ha un indirizzo di portafoglio di criptovaluta che ha ricevuto circa 4,5 bitcoin, che attualmente valgono circa 171.000 dollari.

Mitigazione da parte di NHS

Da quando è stata scoperta la campagna di phishing, INKY ha contattato l’NHS. Dopo metà aprile, l’agenzia britannica ha mitigato il rischio migrando dalle distribuzioni di Microsoft Exchange on-premise al servizio cloud. Tuttavia, la misura non ha fermato del tutto il phishing, poiché i clienti INKY hanno continuato a ricevere e-mail false, anche se in numero ridotto.

Ciò è dovuto al fatto che NHS ha fornito un’infrastruttura per decine di migliaia di aziende in tutto il paese che fanno affidamento su molteplici soluzioni tecnologiche (ospedali, cliniche, fornitori, studi medici).

Secondo Roger Kay, Vice President of Security Strategy di INKY, queste operazioni non sono il risultato di una violazione del sistema di posta elettronica dell’NHS “ma piuttosto account dirottati individualmente”, proprio per mezzo dei dati forniti attraverso il phishing.