Gli specialisti della sicurezza informatica hanno identificato un hacker noto come “Tortilla” che lanciava potenti attacchi informatici ProxyShell contro le implementazioni di Microsoft Exchange al fine di iniettare la variante ransomware Babuk nei sistemi interessati. Il rapporto è stato presentato da Cisco Talos a metà ottobre.

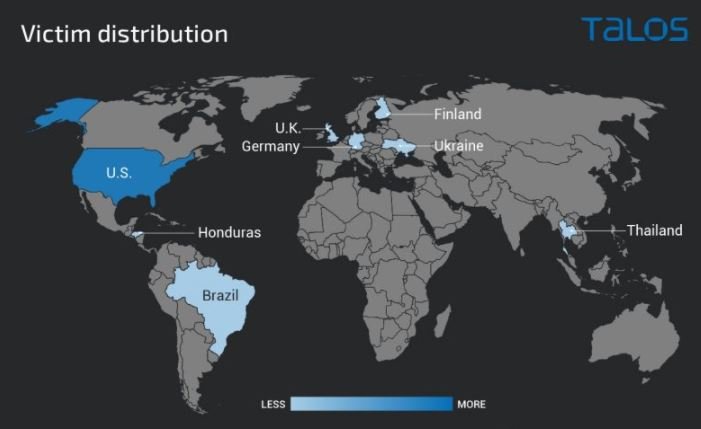

Secondo gli esperti, l’attaccante è attivo almeno dalla metà di quest’anno e attacca principalmente le vittime negli Stati Uniti, sebbene sia stato rilevato anche in Brasile, Honduras, Thailandia, Ucraina, Regno Unito e altri paesi.

Tortilla è stato identificato anche utilizzando altri payload, tra cui PowerCat, un clone netcat basato su PowerShell.

Come ricorderanno alcuni utenti, ProxyShell è un insieme di vulnerabilità il cui sfruttamento consentirebbe agli autori delle minacce di implementare un attacco di esecuzione di codice remoto ed estrarre le password in testo normale. Gli esperti di Cisco Talos fanno notare che l’autore delle minacce sta utilizzando una tecnica insolita della catena di infezione, basata su un modulo di disimballaggio intermedio ospitato in un clone pastebin.pl per fornire il carico utile di Babuk.

Come mostrato di seguito, Tortilla utilizza un file eseguibile DLL o .NET per accedere al sistema di destinazione, in esecuzione come processo in background per richiamare inavvertitamente la shell di esecuzione dannosa.

Secondo gli esperti, l’uploader scarica una fase intermedia di disimballaggio dal sito di clonazione PasteBin pastebin.pl, un sito che sembra non correlato al popolare pastebin.com. L’unpacker concatena le immagini bitmap incorporate nella sezione delle risorse del Trojan e decodifica il payload in memoria, quindi il payload viene iniettato nel processo AddInProcess32 e utilizzato per crittografare i file sul server compromesso.

Oltre a questo sito pastebin.pl, Tortilla utilizza anche un server di download basato su Unix che, sebbene considerato legittimo, i ricercatori hanno identificato varie campagne dannose ad esso collegate.

La parte peggiore di tutto è che lo strumento di decrittazione rilasciato di recente da Babuk non funziona con questa nuova iterazione del malware, quindi al momento le vittime non hanno altra scelta che negoziare con gli hacker o ripristinare i loro sistemi dai loro backup. Microsoft ha condiviso alcune linee guida sulla sicurezza che gli amministratori delle distribuzioni di Exchange possono seguire per proteggere i propri sistemi da questa variante di attacco.