Nuovo gruppo, online da fine aprile, supporta la Russia e le operazioni cyber contro i nemici occidentali o che siano contrari alla guerra in Ucraina. NATO e Polonia tra le maggiori vittime, ma anche i siti istituzionali italiani Senato e ACI

L’obiettivo primario è colpire la NATO, ma nel frattempo fanno pratica con tante aziende target, sferrando gli ormai noti attacchi DDoS. Legion è un gruppo di attivisti cyber, hacktivisti, che volontariamente uniscono le loro forze per “combattere” questa guerra schierati con la Russia.

Anche Lockheed Martin e la NATO tra gli obiettivi di Legion

Il gruppo è nato ad aprile, è quindi recente rispetto al grande marasma di attivisti e gruppi criminali che stanno prendendo parte a questa guerra dal momento dell’invasione russa dell’Ucraina, se non da prima.

Si parla di un canale Telegram con circa 3500 seguaci, con i quali condividere minacce, target e risultati degli attacchi.

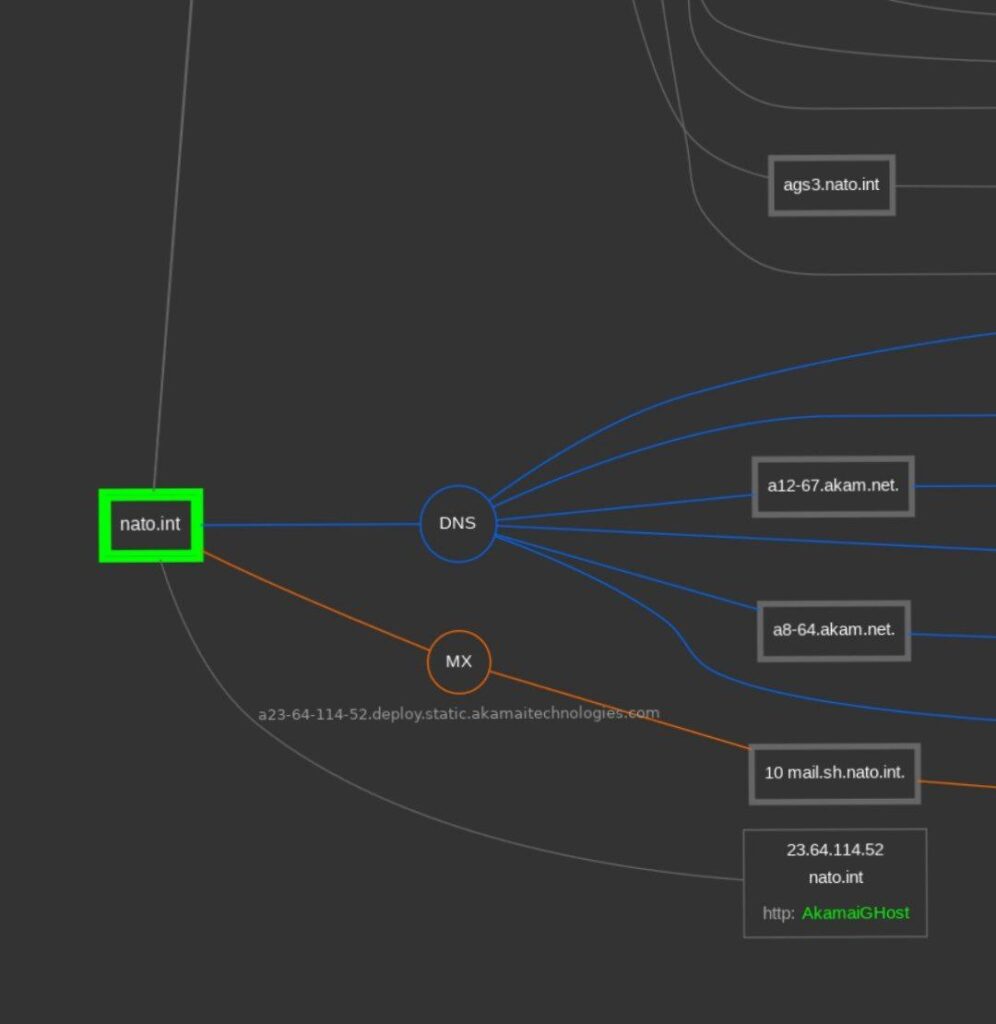

Nel fine mese di aprile l’attività era concentrata contro strutture della NATO, avanzando attacchi alimentati anche dalla loro vicinanza con un altro gruppo più popolare (sempre pro Russia), denominato Killnet (oltre 61.000 utenti!). Strutture della NATO ben precisate dal gruppo, gli attacchi, come per altre realtà di questo tipo, vengono pianificati a tavolino e prevedono target ben specifici, con indirizzi IP, sottodomini e porte da bombardare, ben definite.

Un esempio tipo di concertazione di attacco è questo che riporto qua sotto, contenente le istruzioni e la suddivisione in gruppi di attacco, della forza a disposizione. Questo uno dei tanti organizzati in quei giorni di fine aprile:

Piano B: passa ai sottodomini!

☝️ Ne ho messo uno, ho scritto nei commenti quale. Nessuna confusione!

⚠️1 - GROUP⚠️

⚡️https://ac.nato.int/

🔹185.45.52.37

⚡️https://act.nato.int/

🔹95.110.242.44

⚡️https://arrc.nato.int/

🔹185.45.52.37

⚡️https://awacs.nato.int/

🔹185.45.52.37

⚡️https://eportal.nspa.nato.int/

🔹193.168.15.51

⚡️https://www.jallc.nato.int/

🔹195.231.21.159

⚡️https://jfcbs.nato.int/

🔹185.45.52.37

⚠️2 - GROUP⚠️

⚡️https://jfcnaples.nato.int/

🔹185.45.52.37

⚡️https://jwc.nato.int/

🔹195.231.21.159

⚡️https://lc.nato.int/

🔹185.45.52.37

⚡️https://mc.nato.int/

🔹185.45.52.37

⚡️https://www.nagsma.nato.int/

🔹18.197.15.250

⚡️https://www.napma.nato.int/

🔹195.108.76.24

⚡️https://www.ncia.nato.int/

🔹54.192.137.76

⚠️3 - GROUP⚠️

⚡️https://www.ndc.nato.int/

🔹2.40.37.151

⚡️https://nhqc3s.hq.nato.int/

🔹185.45.52.37

⚡️https://nnec.act.nato.int/

🔹95.110.242.44

⚡️https://www.nshq.nato.int/

🔹52.84.93.104

⚡️https://www.nspa.nato.int/

🔹193.168.15.49

⚡️https://sfn.nato.int/

🔹185.45.52.37

⚡️https://shape.nato.int/

🔹185.45.52.37

A maggio gli obiettivi diventano più “di confine”

In questi giorni di maggio invece, l’attenzione è spostata dagli Stati Uniti. Ora si punta ad aziende strategiche dei paesi limitrofi, considerati ostili dalla Russia, per la loro presa di posizione contro la guerra.

Nello specifico ci sono segnali di attacco DDOS contro Rompetrol, società rappresentativa dell’industria petrolifera e del gas rumena a livello internazionale, ora un gruppo petrolifero internazionale. Ci sono attacchi contro la Polonia, con coinvolgimento massiccio, anche in questo compito, del gruppo “fedele” KILLNET. Nello specifico contro le forze polacche, gli attacchi si sono concentrati ai sistemi delle Ferrovie di stato della Polonia.

Per tornare negli Stati Uniti invece, più di recente, le sono state riunite forze per colpire l’infrastruttura di uno dei più importanti produttori di armi (rivendute anche per l’Ucraina, ovviamente), difesa aerea e strategica del mondo: Lockheed Martin

In questo caso l’organizzazione è stata più puntuale, fornendo rapporti dettagliati sui punti da colpire.

Specificando inoltre che “a giudicare dal test di attacco, al server Amazon non piacciono le richieste POST a PORT 80” – presumibilmente intendendo che l’obiettivo è quello di raggiungere la soglia minima di allarme che farebbe scattare il blocco della disponibilità della risorsa web, proprio per evitare costi e danneggiamenti ulteriori alle infrastrutture AWS gestite da Lockheed Martin (in questo caso).

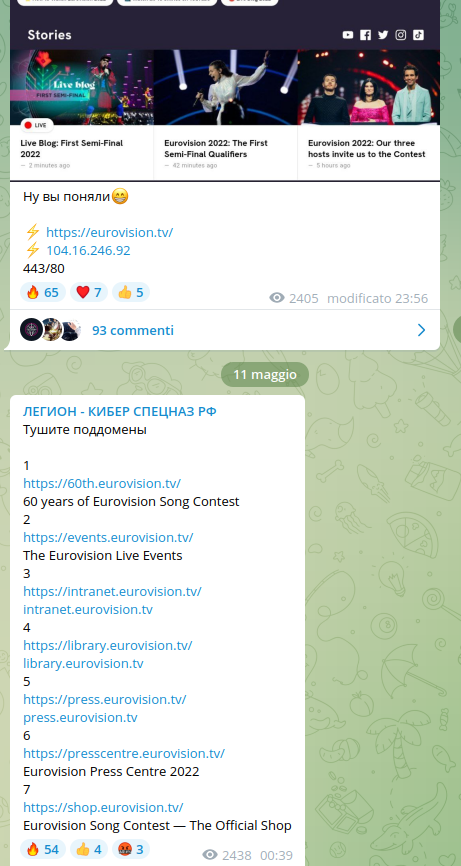

E’ sempre parte delle operazioni del gruppo Legion, l’attacco alla struttura dietro all’Eurovision Song Contest che quest’anno si sta tenendo a Torino. Tra la notte del 10 e l’11 maggio infatti si lancia l’annuncio per l’invito all’attacco rivolto al collettivo, su diversi obiettivi dell’infrastruttura dell’evento.

Legion prende la mira contro l’Italia

Aggiornamento del 11/05 ore 18.30

Proprio nei giorni di uno dei più grandi eventi europei sulla cyber security, il Cybertech Europe, ospitato a Roma in queste ore, il neonato gruppo di attivismo Legion lancia i suoi attacchi contro le istituzioni italiane.

Anche in questo caso si tratta di attacchi DDoS, i cui inviti sono stati lanciati sul canale Telegram del gruppo e la risposta italiana non è tardata ad arrivare: i maggiori siti istituzionali del nostro paese sono risultati inaccessibili per ore, reagendo con il down agli effettivi attacchi DDoS.

Considerato che Legion, da quello che sembra fino a questo momento è un gruppo abbastanza esiguo (per quanto in caso di difficoltà possa contare sulle forze di Killnet), è anche molto disorganizzato e abbastanza casalingo nella gestione delle loro operazioni.

Tutto questo non è bastato per l’Italia per poter sopravvivere senza farsi piegare dai loro attacchi, che sembrano aver sortito il risultato sperato, dai criminali pro Russia.

Tra i punti di interesse colpiti rilevo: Ministero della Difesa, ACI, Istituto Superiore di Sanità e Senato.

È giusto ricordarlo, a volte basta molto poco per sopravvivere ad attacchi di questo genere, senza cedere per forza. Soprattutto se la forza di attacco è così palesemente disorganizzata e debole.

Una CDN ben configurata può essere una delle soluzioni, ma anche la limitazione di accesso al database da parte dei portali PA, che incrociando connessioni per ogni richiesta ovviamente appesantiscono le capacità del server.

Ma, effettivamente, un click day funge in Italia come attacco DDoS, quindi la speranza di poter sfuggire a questo, è veramente lontana.

Legion è alla ricerca di personale

Tra le ultime notizie, è recente la loro ricerca di nuovo personale volontario da inserire nel proprio organico di combattimento cyber.

I curricula richiesti sono tanti e si differenziano in base alla mansione, riporto qui la richiesta (tradotta in inglese, l’italiano dal russo con i traduttori automatici risulta decisamente distorto) messa a disposizione del pubblico dal gruppo Legion, con la quale eventuali interessati dovrebbero candidarsi, sempre tramite Telegram, facendo riferimento ad un account privato, di uno dei membri “staff”. Le figure ricercate sono Hacker, Programmatori, esperti OSINT e Reverse Engineers

🔓 Hacker

Experience in information security

Experience in identifying and exploiting web vulnerabilities

Experience in identifying and exploiting vulnerabilities on Windows and * nix systems

Knowledge of post-exploitation, pivoting and pinning techniques on Windows and * nix systems

Excellent knowledge of common test programs and frameworks (for example: Burp Suite \ Fiddler, ZAP Proxy \ Netsparker, Metasploit, PowerSploit, Nessus \ Nexpouse, BloodHound, Cobalt, impacket, responder, mimikatz, sqlmap, etc.)

Confident in working with exploits, modifying and executing them

Understand current information security threats, attack vectors and vulnerabilities

Experience with vulnerability databases;

Ability to read code in one or more languages: C / C ++, Python, Java, JavaScript, PHP;

Safe Linux user

English knowledge

Welcome :

Experience in participating in bug bounty programs, CTFs, cybersecurity contests

Secure programming skills in at least one programming language

Reverse engineering experience

Expertise in social engineering

Virus spread experience

⌨️ Programmers

Knowledge of a programming language (Python, C #, C ++, PHP, Perl, JS, Golang)

Knowledge of Bash / Powershell scripting languages

Skills in the collection of information based on open sources (OSINT), development of tools for the collection, processing and analysis of data

Working with exploits, their modification and execution

Working with flows

Read someone else's code

English knowledge

Welcome:

Experience in creating cryptors, malware (stealers, ransomware)

Ability to optimize the code

Experience with Linux operating systems and containers

Experience with relational databases

Virus spread experience

Expertise in social engineering

🔍Osynters

Geosynthesis

Turn

Intelligence service

Availability of bases ≠ experience

Report creation (understandable and readable, and not just entering information in the chat)

Welcome:

Virus spread experience

Expertise in social engineering

⚙️ \ Reverse virus analysis operators

Knowledge of modern threats, methods, tools and techniques for conducting attacks, as well as methods and tools for their detection and response.

Knowledge of network protocols, architecture of modern operating systems and information security technologies

Knowledge assembler

Basic knowledge of OllyDBG, Hiew, IDA tools;

Basic knowledge of Windows architecture, PE files;

Inverse abilities x86 / x64; .net

Experience with malware (creation, distribution)

English knowledge

Welcome:

Expertise in social engineering