Un riepilogo omogeneo della vicenda che sembrava solo uno scambio di certificazioni, ma che si rivela un attacco informatico all’Italia. Ecco perché occorrono spiegazioni ufficiali e documentate sull’accaduto. [Nota: invito chiunque abbia informazioni e materiale utile da voler condividere per la verifica, in anonimato può farlo visitando la sezione Whistleblowing di questo blog]

Come tutti ricordiamo la stampa ha iniziato a farci fotografare questa vicenda il 27 ottobre quando sono iniziati a comparire online certificazioni verdi evidentemente fantasiose: intestate ad Adolf Hitler, Mickey Mouse e diversi altri fino al più recente Bettino Craxi.

Scavando più a fondo sulla vicenda è emerso però che tutta l’operazione è iniziata ben prima, testimoniato anche dal fatto che il 15 ottobre è stata diffusa la notizia degli arresti a Catania, con i quali la Polizia Postale ha intercettato dei venditori di GP che operavano tramite chat Telegram.

Dalle evidenze che ho raccolto da quando mi sto occupando di questa vicenda, ho modo di pensare che c’era già del movimento attorno al mese di aprile 2021 o appena prima dell’inizio dell’estate.

Questi concetti iniziali ci fanno capire già che la vicenda è più complicata di un semplice Green Pass falso che fa un leggero scalpore per qualche ora e poi tutto tace.

Scaviamo a fondo per capire

Considerando che gli atti di falsificazione siano un frutto di un’operazione pregressa dunque, già studiata a tavolino e non improvvisata a fine ottobre 2021, dovremo chiederci da dove nasce questa operazione e quale è il reale obiettivo.

Il 30 ottobre 2021, nel mio articolo sulle implicazioni di questa vicenda, parlavo già di una ricerca di DarkOwl che ha evidenziato xGroup come gruppo in grado di accedere ai database dei servizi sanitari UE. Recente gruppo che offre servizi a pagamento tra i quali anche l’hacking dei database vaccinali COVID-19. Faccio presente però che questo gruppo mira tutta la sua attività di hacking contro strutture sanitarie verso un unico obiettivo: EU Digital COVID Certificate. Un chiaro segnale contro l’Europa e a favore di “tutte le masse adirate con i governi politici” (cit. xGroup).

Sempre in quello stesso articolo feci dei ragionamenti che mi hanno portato alle origini di questa attività, studiando gli attacchi che si sono verificati in Italia: furto di chiavi private della sanità pubblica da parte di xGroup, tramite supply-chain di Regione Lazio del 1 agosto 2021 e attacco a vulnerabilità del San Raffaele di maggio 2020 (poi rivendicato dal gruppo italiano di LulzSec).

Come stanno le cose oggi?

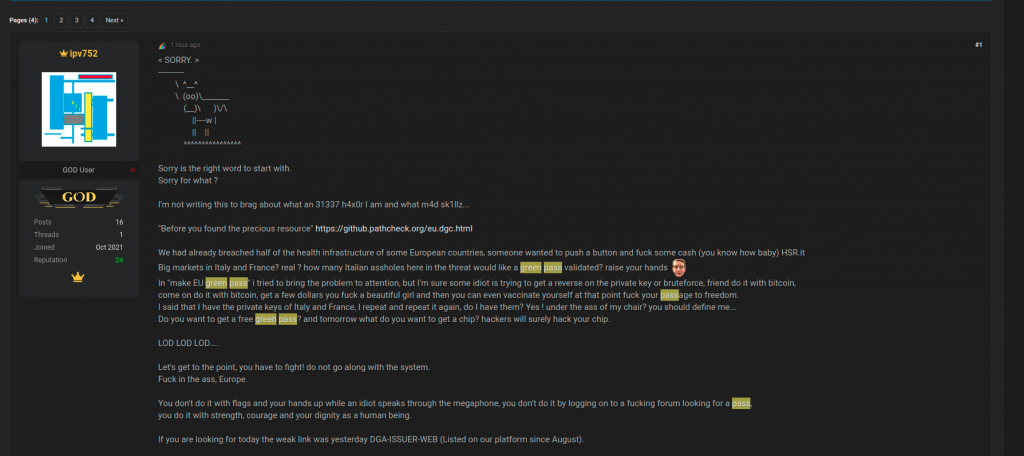

Dal 30 ottobre a oggi non ho mai smesso di seguire l’evoluzione della vicenda e posso scrivere che i pezzi di questo fitto puzzle stanno ricongiungendo sempre di più. In effetti il 4 novembre su RaidForums è apparso un post dell’utente ipv752 che minaccia un attacco alle nostre più alte istituzioni (in contemporanea al rilascio del green pass di Bettino Craxi). Da questo post si evince che la vicenda non ha più il peso di qualche migliaio di green pass falsi da commercializzare, ma è un attacco politico, un attacco che vuole evidenziare e puntare le debolezze dell’infrastruttura EU. Di cui l’Italia è il primo bersaglio per nuova normativa sul DGC e limitazioni anti COVID-19.

Penso a questo punto che sia molto importante capire questo passaggio prima procedere con l’analisi, di modo che l’attenzione venga dedicata ora alla serietà degli attacchi che si stanno evidenziando e non al puro e semplice commercio del GP. Il commercio illegale è quello che sta accadendo tutti i giorni, ma è ciò che serve per avere un pretesto, una dimostrazione di come si sia capaci a invadere le nostre infrastrutture sanitarie (settore estremamente delicato per un Paese e per l’Europa). Questa rivendicazione evidenzia nuovamente i dubbi già espressi il 30 ottobre: si dice chiaramente di essere in possesso delle chiavi private italiane e di averle esfiltrate con azioni che hanno a che vedere con attacco a backend di Regione Lazio (ufficialmente già oggetto di bonifica).

Ma da quel 30 ottobre sono successe anche altre cose.

L’arresto di Genova

Tra le cose accadute sulla vicenda in questi giorni, ha sicuramente grande rilevanza l’arresto di Genova dell’8 novembre 2021. Questo evento infatti ci dà ancora altre certezze sulle precedenti ipotesi: avvalora in via ufficiale la tesi dei collegamenti con la Russia (che giustificherebbero senza troppi dubbi un attacco politico alle nostre istituzioni) e ci fa capire la dimensione dell’operazione.

Sono stati trovati infatti guadagni, per il solo 17enne intercettato, pari a 20K euro in criptovaluta, ma abbiamo modo di pensare che siano inferiori ai reali guadagni percepiti da questa attività. In effetti la notizia dell’arresto è stata accompagnata da una seconda rivendicazione del 9 novembre sempre su RaidForums, nella quale si incolpa il ragazzo arrestato di aver truffato delle persone senza essere più parte di un processo più grande [che era il gruppo originale], dunque gli si richiede un risarcimento di 50K euro. E’ questa cifra che mi fa pensare a guadagni superiori rispetto a quelli denunciati dall’operazione della Polizia di Genova.

Alcune prove sui fatti di Genova

Grazie al servizio di Whistleblowing (anonimo) che questo blog offre, ho potuto raccogliere (e invito chiunque abbia prove e materiale sulla vicenda e che voglia condividerle per la verifica e l’eventuale pubblicazione, può sfruttarlo in anonimato) alcune testimonianze che oggi posso mostrarvi, sull’attività del ragazzo arrestato a Genova di 17 anni. Dalle mie personali verifiche, si tratterebbe di prove che ci fanno capire i metodi di pagamento utilizzati dal ragazzo con i suoi “clienti”: scambio di buoni Amazon, ricariche LIS-SisalPay e scambio di conversazioni Telegram, dalle quali schermate sembra si intuisca anche il numero elevato di conversazioni simultanee aperte (durante la gestione della clientela).

Questo accaduto però ci da modo di ricostruire ancora di più sulla vicenda e stabilire anche che, guidati dall’obiettivo comune di screditare l’UE evidenziandone grosse falle nei sistemi sanitari che ne fanno parte, c’è un discorso di divisione del gruppo: analizzando questo materiale si nota che il ragazzo 17enne arrestato, ha voluto “fare di testa sua” e in un certo senso immaginarsi capace di camminare con le sue gambe, ma a discapito del gruppo di appartenenza che evidentemente non ha preso di buon occhio la decisione, facendo quindi in modo che quest’ultimo “pesce più piccolo” venisse incastrato e perseguitato dalle forze dell’ordine, proprio come è avvenuto. Non interessiamoci per il momento sulla vicenda della modella che ha collaborato alle indagini per non mettere troppa carne al fuoco, e prendiamolo solo come un dato di fatto, così come appreso dai giornali.

Fin qui però è sempre più chiaro che la vicenda di Genova non è fine a se stessa, e non si tratta di altri 17enni inesperti, sono progetti fini. E’ sempre più chiaro che l’organizzazione è realmente di grandi dimensioni, come probabilmente il loro obiettivo: attaccare la UE passando dalla sanità italiana. Cosa dicono le istituzioni di tutto questo? C’è una trattativa o ci sono indagini aperte?

Che l’attacco non sia terminato semplicemente con l’arresto di Genova è abbastanza chiaro anche da un semplice giro su Telegram, dal quale si può verificare senza difficoltà la recente movimentazione e di quanto gli italiani siano costantemente alla ricerca di Green Pass a pagamento:

Le falle al sistema sanitario

Che si tratti di un gruppo finemente organizzato e non una banda di 17enni improvvisati, è un pensiero legittimo, avvalorato anche dal fatto che, in tutti i messaggi di rivendicazione, finora visti, si parla molto di obiettivo “il sistema UE e il sistema sanitario italiano”. Questo in relazione al fatto che, sempre dopo il 30 ottobre, è apparso un altro utente, apparentemente scollegato dalla vicenda dei Green Pass fin qui riportata (ma che forse a questo punto non è molto scollegato, o forse ha relazioni ai vertici più alti dell’organizzazione), che si fa chiamare ItalyIsMafia.

Che rilascia una serie di dichiarazioni, nei giorni successivi accompagnate da evidenze sperimentali di quanto detto, nelle quali ancora una volta si evidenziano falle alla nostra infrastruttura nazionale collegata al sistema sanitario: il Ministero della Salute, con sede a Roma (fatto dettagliato here).

Queste evidenze danno ancora più credito alle minacce della discussione “Europe Falls” partita il giorno seguente. Non perché siano collegate le due vicende, ma perché in quella del 4/11 si parla proprio di gravi vulnerabilità che insistono da anni sul nostro sistema infrastrutturale sanitario, argomentazioni decisamente in linea con le evidenze rilasciate da ItalyIsMafia il giorno prima, che non possono che far preoccupare. Il fatto che ci siano già due gruppi interessati all’attacco al sistema informatico statale italiano, o che sia uno solo poco importa, è decisamente allarmante, quando poi arrivano le evidenze su certi meccanismi non aggiornati da più di 10 anni, la questione non può che essere presa sul serio.

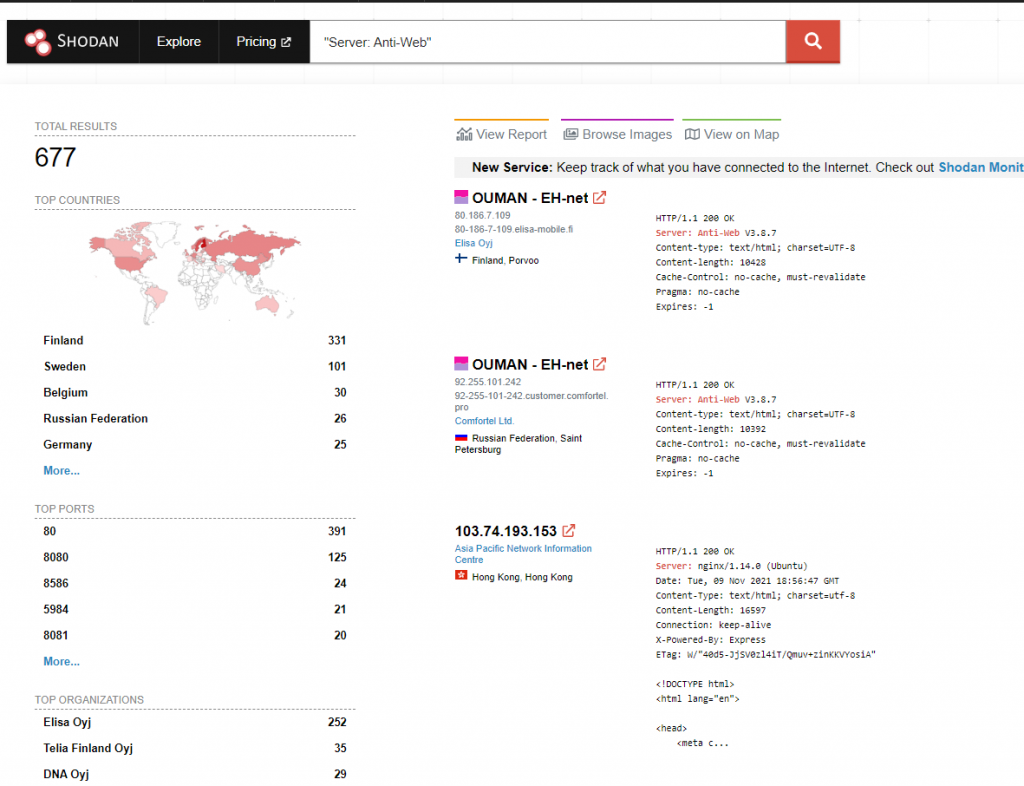

Ho voluto approfondire anche questo aspetto della vicenda, che forse è anche il più importante, legato alle CVE che possono essere sfruttate all’interno di piattaforme sanitarie dalle quali si può avere accesso a un’infinità di dati sensibili/sanitari dei cittadini. Si tratterebbe della CVE 2017-17888, appunto del 2017 e che riguarda Anti-Web Remote Command Execution con punteggio di rischio decisamente elevato (8.8).

Della quale ho recuperato per l’occasione una lista dei prodotti interessati, e relativi fornitori: pastebin

Una scansione di Shodan a livello globale che ne identifica 6 per l’Italia:

Infine una semplicità immensa di sfruttabilità che evito di allegare a questo articolo… Perché davvero sono sufficienti poche righe di Python per avere un accesso alla macchina pressoché completo.

Domande finali

Il tutto sempre contornato, ci tengo a ribadirlo, con l’assordante silenzio dei comunicati ufficiali o di dichiarazioni sui media tradizionali a tiratura nazionale.

Forse penso che siamo arrivati a un punto, di questo fitta vicenda, nel quale occorrano risposte attendibili. Perché ci sono server sanitari in Italia con vulnerabilità così elevate e così obsolete, che mettono a rischio i dati della popolazione? L’arresto di Genova è una situazione fine a se stessa o c’è dell’altro? C’è una trattativa in corso tra vulnerabilità esposte, autorità italiane e le persone davvero capaci di sfruttarle?

[Nota: invito chiunque abbia informazioni e materiale utile da voler condividere per la verifica, in anonimato può farlo visitando la sezione Whistleblowing di questo blog]