Secondo un rapporto di Abnormal Security, una campagna di spear phishing rilevata all’inizio di questo mese che utilizza messaggi che sembrano provenire da società legittime si rivolge agli utenti aziendali nel tentativo di rubare le credenziali di Microsoft Office 365.

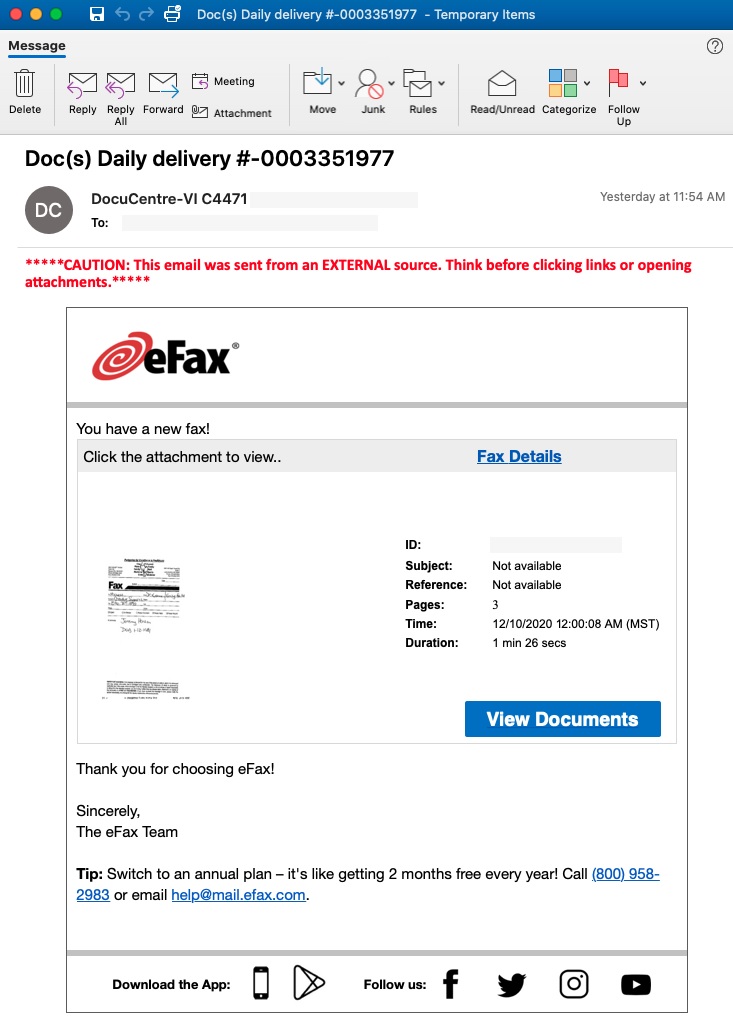

I truffatori sembrano aver compromesso centinaia di account legittimi per aiutare a creare e-mail dall’aspetto realistico, dicono i ricercatori. In un caso, i messaggi dannosi impersonavano eFax, un servizio di fax in linea, ei messaggi includevano notifiche personalizzate di “consegna documenti” per invogliare le vittime a fare clic.

Le e-mail di phishing in genere contengono un collegamento incorporato che conduce l’utente a ciò che i ricercatori chiamano “pagine di spear phishing mai viste prima di Microsoft Office 365 ospitate su siti di pubblicazione digitale legittimi come Joom, Weebly e Quip”. Finora, secondo il rapporto, sono stati rilevati centinaia di questi domini.

Se gli strumenti di sicurezza rilevano un’e-mail di phishing che fa parte della campagna, i truffatori distribuiscono uno script che cambierà l’indirizzo del mittente impersonato in modo che gli attacchi possano continuare.

“L’uso diffuso di centinaia di account compromessi e URL mai visti prima indica che la campagna è progettata per aggirare le tradizionali soluzioni di intelligence sulle minacce abituate a consentire l’arrivo di account noti ma compromessi nella posta in arrivo“, secondo il rapporto Abnormal Security.

Email di phishing

Il rapporto rileva che molte delle e-mail di phishing in questa campagna impersonano aziende e servizi legittimi e provengono da account compromessi, che i ricercatori non hanno elencato.

Nel caso dell’e-mail eFax, i truffatori sembrano utilizzare loghi e illustrazioni legittimi dell’azienda e il messaggio contiene persino un linguaggio su come gli utenti possono cambiare piano o inviare e-mail per chiedere aiuto.

L’utilizzo di account di posta elettronica compromessi per inviare questi messaggi è un modo per aggirare strumenti e filtri di sicurezza, come gateway di posta elettronica protetti.

“Anche se questo può sembrare contro intuitivo da parte degli aggressori inviare una notifica eFax da un account compromesso non correlato, è una tattica intelligente da parte degli aggressori e problematica per l’organizzazione perché gli attacchi di compromissione aggireranno le tradizionali soluzioni basate sull’intelligence sulle minacce“, la Abnormal Security dicono i ricercatori. “Il motivo per cui il bypass funziona è perché gli indirizzi e-mail compromessi sono conosciuti e considerati affidabili dall’organizzazione sulla base di comunicazioni precedenti e legittime”.

Link dannoso

Se l’email di phishing viene aperta, all’utente viene presentato un collegamento “Visualizza documenti” incorporato nel messaggio. Questo porta a un dominio ospitato sulla pagina di destinazione di Joom, Weebly o Quip e alla vittima viene quindi chiesto di fare clic su un altro collegamento.

“L’hacker tenta di legittimare la campagna con pagine di destinazione dall’aspetto ufficiale simili a quelle utilizzate da eFax“, secondo il rapporto.

Se cliccato, il secondo collegamento indirizza la vittima al dominio di phishing finale e chiede all’utente di inserire le proprie credenziali di Office 365, che vengono poi raccolte dai truffatori.