Un gruppo di attaccanti nordcoreani ha preso di mira i think tank sudcoreani con post di blog contenenti malware. L’organizzazione (APT), sponsorizzata dallo stato, ha cercato di posizionare il monitoraggio e il malware basato sul furto sui dispositivi di destinazione in una nuova campagna che si fa risalire a giugno 2021.

Kimsuky APT, noto anche come Thallium o Black Banshee, è stato accusato mercoledì dell’ondata di attacchi informatici dai ricercatori di Cisco Talos. Durante tali attacchi, i contenuti dannosi di Blogspot vengono utilizzati per invogliare i click degli attivisti sudcoreani che lavorano su questioni politiche, diplomatiche e militari che coinvolgono la Corea del Nord, la Cina, la Russia e gli Stati Uniti. In particolare le società geopolitiche e aeronautiche, sembrano essere già nel radar dell’APT.

Nel 2020, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti ha pubblicato un avviso sull’APT, affermando che il governo nordcoreano ha incaricato l’organizzazione sponsorizzata dallo stato di “raccogliere informazioni globali”. Corea del Sud, Giappone e Stati Uniti hanno avuto vittime precedenti.

Secondo AhnLab, moduli di contatto, sondaggi e documenti di ricerca allegati alle e-mail venivano utilizzati in passato come esche di phishing e i documenti fraudolenti di Microsoft Office sono ancora un vettore di attacco principale nella campagna rilevata da Talos. Le macro VBA dannose sono generalmente incluse nei documenti e, quando attivate, scaricano i payload da Blogspot.

- Pagina web dell’aggressore: hxxps://smyun0272[.]blogspot[.]com/2021/06/dootakim[.]html

I post sul blog, secondo i ricercatori, contengono tre tipi di malware basati sulla famiglia di malware Gold Dragon /Brave Prince: file stealer e deployment scripts, l’ultimo dei quali è progettato per infettare gli endpoint e lanciare componenti malware aggiuntivi come keylogger, ladri di informazioni e moduli di file injection per il furto di credenziali di accesso al sito Web.

Mentre alcuni APT tentano di rubare qualsiasi dato possibile da un computer infetto, Kimsuky ha adottato una strategia diversa. infatti, gli attori di questa minaccia cercheranno dati che sono di particolare interesse per loro.

Copre dati su Corea del Nord, denuclearizzazione, legami USA-Cina-Russia, progetti di missili, ricerca sui combustibili per aviazione, meccanica dei fluidi e scienza dei materiali, tra i vari argomenti. Google è stata informata dei risultati dei ricercatori e il post del blog dannoso individuato è stato successivamente eliminato. Tuttavia, è abbastanza improbabile che le azioni di Kimsuky vengano interrotte solo a causa di questa azione.

Nel 2019 Kimsuki era già popolare

E’ interessante notare che la serie malware utilizzato nell’attacco APT del 30 aprile 2019 è un’organizzazione Kimsuky, scoperto in Corea. Il punto è che è direttamente o indirettamente collegato alla precedente speciale “Operazione Giant Baby” (del 28 marzo 2019).

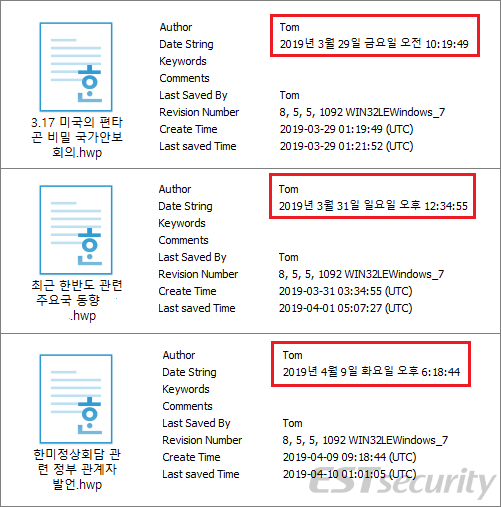

I file di documenti HWP dannosi scoperti in Corea dalla fine di marzo all’inizio di aprile 2019 utilizzavano tutti la stessa tecnica di attacco e anche il nome dell’account che ha creato il file di documento corrispondeva a “Tom”.

L’origine può portare indietro nel tempo

Nel 2013 si era individuato un gruppo di criminali nordcoreani ai quali era stato dato questo nome proprio a seguito di alcuni indirizzi e-mail utilizzati per gli attacchi che in quel periodo era perpetrati tramite e-mail compromesse.

È interessante notare che gli account di posta della casella personale iop110112@hotmail.com e rsh1213@hotmail.com erano registrati con i seguenti nomi “kim”: kimsukyang e “Kim asdfa”. Certo, non possiamo essere certi che questi siano i veri nomi degli aggressori. Tuttavia, nel 2013 non era così frequente.

Forse indica anche la sospetta origine nordcoreana dell’attacco. Tenendo conto dei profili delle organizzazioni mirate – università sudcoreane che conducono ricerche sugli affari internazionali, producono politiche di difesa per il governo, compagnie di navigazione nazionali, gruppi di supporto per l’unificazione coreana – si potrebbe facilmente sospettare che gli aggressori potrebbero essere della Corea del Nord. Gli obiettivi rientrano quasi perfettamente nella loro sfera di interesse. D’altra parte, non è così difficile inserire informazioni di registrazione arbitrarie e indirizzare gli investigatori erroneamente verso un’evidente origine nordcoreana. Non costa nulla inventare dati di registrazione falsi e inserire kimsukyang durante una registrazione su Hotmail.

Si fa notare che questi dati di registrazione non forniscono informazioni concrete e indiscutibili sugli aggressori. Tuttavia, gli indirizzi IP degli aggressori forniscono alcuni indizi aggiuntivi. Durante l’analisi era emerso che dieci indirizzi IP utilizzati dagli operatori Kimsuky si trovavano nelle aree della rete della provincia di Jilin e della rete della provincia di Liaoning, in Cina.

Non sono stati scoperti altri indirizzi IP che indicherebbero l’attività degli aggressori e apparterrebbero ad altri intervalli IP. È interessante notare che si ritiene che anche gli ISP che fornivano l’accesso a Internet in queste province avevano le linee in Corea del Nord. Infine, questa geolocalizzazione supporta la probabile teoria che gli aggressori dietro Kimsuky avessero sede in Corea del Nord.