Il gruppo APT è presumibilmente concentrato sullo spionaggio informatico.

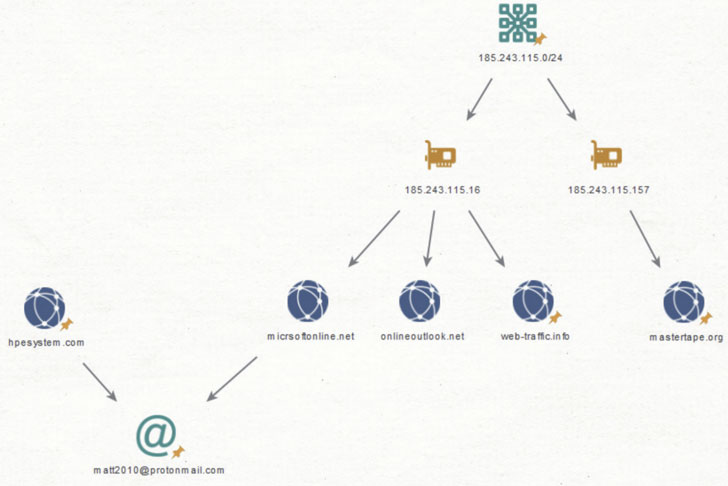

I ricercatori di sicurezza informatica di Accenture Cyber Threat Intelligence (ACTI) e Prevailion Adversarial Counterintelligence (PACT) hanno fornito dettagli sul gruppo di criminali informatici iraniano Lyceum (noto anche come Hexane, Siamesekitten e Spirlin). I criminali iraniani attaccano le reti delle società di telecomunicazioni e dei provider Internet.

Lyceum è operativo dal 2017 (inizia ad essere studiato dettagliatamente dal 2019) ed è stato collegato a campagne dannose mirate alle compagnie petrolifere e del gas in Medio Oriente. Secondo gli esperti, tra luglio e ottobre di quest’anno, Lyceum ha compiuto attacchi a provider Internet e organizzazioni di telecomunicazioni in Israele, Marocco, Tunisia e Arabia Saudita. Inoltre, l’APT è responsabile di una campagna malevola contro l’African Foreign Office.

Lyceum attacca con il riempimento delle credenziali e gli attacchi di forza bruta. Gli hacker violano i singoli account aziendali e li utilizzano come trampolino di lancio per altri attacchi di phishing mirato contro i dirigenti di alto livello dell’organizzazione obiettivo.

Il gruppo APT è presumibilmente concentrato sullo spionaggio informatico. Gli aggressori non solo cercano dati sugli abbonati e sulle relative società di terze parti, ma possono anche utilizzare reti compromesse per spiare determinate persone.

Lyceum tenta di installare due programmi dannosi durante gli attacchi: Shark e Milan (conosciuti globalmente come James). I malware sono backdoor. Shark è scritto in C# e .NET e genera un file di configurazione per il tunneling DNS o la comunicazione con un server C&C, mentre Milan è un Trojan ad accesso remoto.