“Molerats”, un gruppo di minacce avanzate di lingua araba che ha preso di mira le vittime principalmente in Medio Oriente per diversi anni, sta ora abusando degli account Facebook, nonché di altre piattaforme basate su cloud, per distribuire malware precedentemente non documentati facente parte di un campagna di spionaggio in corso, secondo la società di sicurezza Cybereason.

Il gruppo di hacker, noto anche come Gaza Cybergang, è un’organizzazione motivata politicamente che è attiva almeno dal 2012. Il gruppo era precedentemente legato a campagne di spionaggio in Israele e Palestina, ma è anche noto per aver preso di mira le vittime nel USA ed Europa (vedi: Molerats Hackers Hit US, EU Government).

Nella sua recente campagna, iniziata a settembre e attiva almeno fino a novembre, gli hacker hanno preso di mira vittime di lingua araba nei territori palestinesi, Emirati Arabi Uniti ed Egitto, nonché obiettivi di lingua non araba in Turchia, osserva Cybereason nel rapporto pubblicato mercoledì. Le vittime designate sono generalmente funzionari governativi di alto rango e gli hacker stanno cercando di rubarne i loro documenti.

“Abbiamo notato l’inizio della campagna nel settembre 2020, con altri attacchi avvenuti tra ottobre e novembre 2020, in correlazione con l’avanzamento dei colloqui di pace e normalizzazione tra Israele e le nazioni arabe“, ha detto un ricercatore del Nocturnus Team di Cybereason a Information Security Media Group.

Sebbene le vittime di questa campagna siano state inizialmente infettate utilizzando e-mail di phishing che contenevano documenti dannosi, i ricercatori notano che gli hacker hanno utilizzato account Facebook e piattaforme di condivisione di file cloud come Dropbox e Google Drive per configurare i server di comando e controllo del malware per aiutare a nascondere il codice dannoso in bella vista. Cybereason ha contattato le aziende per segnalare l’abuso.

Altri ricercatori, inclusi quelli di Microsoft, hanno notato tattiche simili usate dai gruppi di hacker dello stato (vedi: Microsoft Shutters Azure Apps Used by China-Linked Hackers).

Nuovo malware

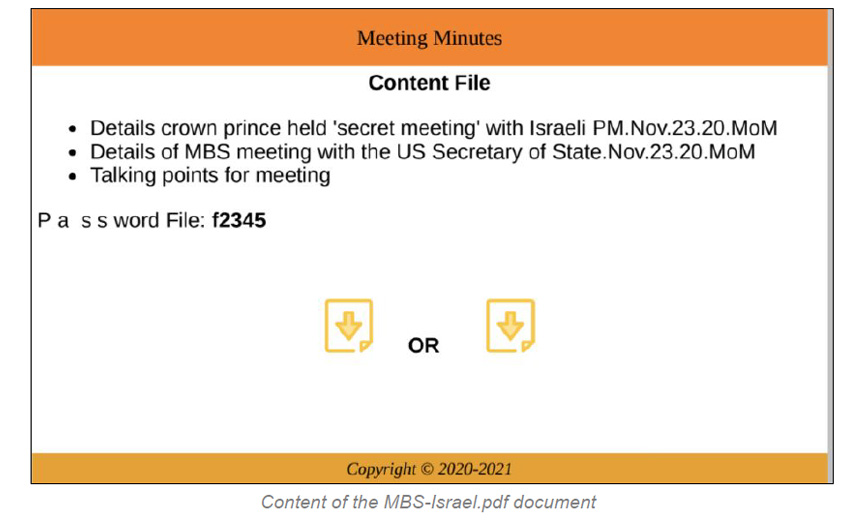

I ricercatori di Cybereason notano che l’attuale campagna di Molerats inizia con gli hacker che inviano e-mail di phishing con temi politici, in genere su eventi attuali che coinvolgono la regione del Medio Oriente, alle vittime. Questi messaggi di solito contengono documenti dannosi allegati, come file PDF, che hanno collegamenti che portano alle pagine di Facebook o ai servizi cloud controllati dal gruppo.

Le pagine di Facebook e i servizi cloud fungono quindi da server di comando e controllo per gli hacker, che possono quindi fornire malware alla vittima designata. I ricercatori di Cybereason hanno trovato due nuove backdoor, denominate SharpStage e DropBook, insieme a un downloader di malware chiamato MoleNet.

Secondo Cybereason, “tutti [questi] possono consentire agli aggressori di eseguire codice arbitrario e raccogliere dati sensibili per l’esfiltrazione da computer infetti“.

Mentre la backdoor DropBook appena scoperta utilizza falsi account Facebook per le sue operazioni di comando e controllo, il rapporto rileva che sia SharpStage che DropBook utilizzano Dropbox per esfiltrare i dati rubati dai loro obiettivi, nonché per archiviare strumenti di spionaggio, secondo il rapporto .

Una volta che un dispositivo è stato compromesso, la backdoor di SharpStage può acquisire schermate, verificare la presenza della lingua araba nel dispositivo delle vittime per il targeting di precisione e scaricare ed eseguire componenti aggiuntivi. DropBook, d’altra parte, viene utilizzato per la ricognizione e per distribuire i comandi della shell, osserva il rapporto.

Gli aggressori utilizzano MoleNet per raccogliere informazioni di sistema dai dispositivi compromessi, comunicare con i server di comando e controllo e mantenere la persistenza, secondo il rapporto.

Oltre ai nuovi componenti backdoor, i ricercatori notano che gli hacker hanno implementato un trojan di accesso remoto open source chiamato Quasar, precedentemente collegato a una campagna Molerats nel 2017.

Abusi su Facebook

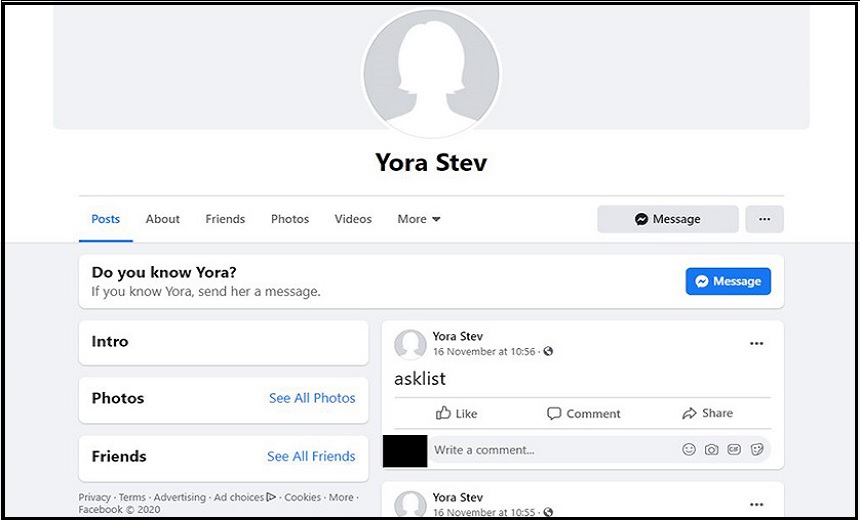

I ricercatori di Cybereason notano che una volta che il malware DropBook è nei dispositivi delle vittime, inizia a funzionare recuperando un token da un post su un account Facebook falso. La backdoor quindi ricontrolla alcuni post di Facebook che nascondono comandi e istruzioni.

Questi comandi vengono quindi recuperati dal malware da una funzione di “cronologia post” all’interno degli account Facebook, osserva il rapporto.

“Molerats ha creato account Facebook falsi appositamente per questa campagna e quegli account vengono utilizzati dal gruppo per scopi di comando e controllo, inviando istruzioni al malware utilizzando un post di Facebook”, secondo il ricercatore del Nocturnus Team. “Questo è un modo intelligente per nascondersi in bella vista, abusando della fiducia data a una piattaforma legittima come Facebook e aiutando il gruppo a rimanere sotto il radar“.