La buona notizia è che la stampa nazionale il 15 dicembre esce con articoli riportanti la notizia dell’esistenza di Green Pass falsi in giro per l’Italia.

Le brutte notizie sono tante ma posso sintetizzarle con questa affermazione: la buona notizia purtroppo è incompleta e mal interpretata, ma l’evidenza dell’anomalia è sotto gli occhi di tutti.

Iniziamo.

La notizia di cui parlo, nelle ultime ore ha fatto il giro delle più grandi testate di stampa nazionali e mi riferisco a questa, questa e questa (per citarne alcune). Faccio presente che questo articolo non ha l’obiettivo di andare contro a quanto riportato dalla stampa, screditarla o criticarla, semplicemente vorrei arricchire le informazioni disponibili per aprire un dibattito e un ragionamento su quanti dati ancora manchino all’effettiva risoluzione di questa vicenda sui Green Pass e quanto, i dati oggi forniti siano lontani da quelli che concretamente ci circondano.

Infatti le informazioni oggi riportate sicuramente non sono errate dal punto di vista formale, posso immaginare siano il risultato di comunicazioni ufficiali emesse dalle autorità competenti agli organi di stampa, che a loro volta le riportano al pari a noi lettori. Apprendo questo meccanismo anche dal fatto che sono più o meno tutte omogenee come contenuti (sia nella forma che nei dati riportati).

Io sto seguendo la vicenda sui Green Pass falsi e sui problemi infrastrutturali legati al sistema sanitario ormai da mesi, così come anche molte altre persone (che nell’ultimo periodo ho avuto modo di conoscere anche grazie a Twitter). Dalle evidenze raccolte in questo periodo, partirei subito con l’analisi dei dati riportati oggi dalle autorità. Per precisione indico che quando parlo di autorità (in questo articolo) mi sto riferendo al CNAIPIC. Si parla in maniera più o meno omogenea di “Ben 120 Green Pass falsi individuati“, 15 persone responsabili dei cyber crimini tra i sospettati sotto indagine in varie differenti regioni d’Italia. Questo è il cuore della notizia e il dato che dovrebbe inquadrare la gravità della situazione come base di fondamento di un business illecito senza eguali.

Ora, posso essere d’accordo sicuramente con il fatto che ci siano delle indagini in corso e che molte cose siano ancora da definire (spero), ma non posso nascondere l’idea che ci manchi qualcosa all’appello. Sarete d’accordo con me che questa sostanza non soddisfa appieno il nostro interesse per la vicenda?

Ma torniamo sui dati. Ora provo ad analizzare con voi i numeri che dovrebbero stare dietro questo business. Che ci sia dell’altro, probabilmente ancora sommerso sotto l’iceberg, è molto più di un’ipotesi: il CNAIPIC dubito possa interessarsi nel ribaltare l’Italia dalla Lombardia alla Sicilia per 120 green pass falsi. E’ comprensibile e sotto gli occhi di tutti che ci possa essere dell’altro. Perché? Beh, negli articoli di stampa non ci sono queste informazioni, ma vi siete mai chiesti quanto costa un green pass falso? Almeno a grandi linee di che ordine di prezzo parliamo?

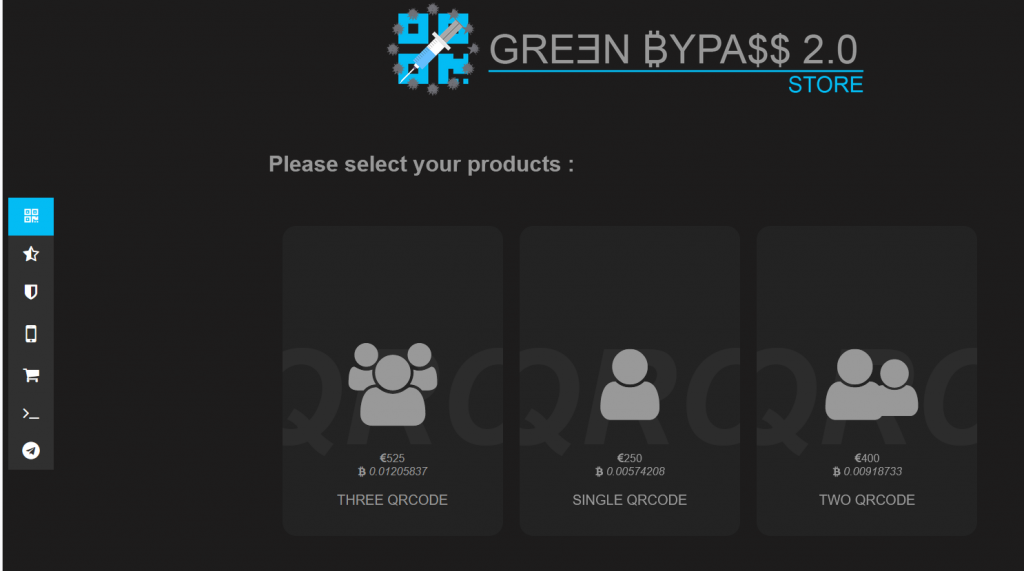

Ok, io si. Dagli store che ho monitoro, parliamo più o meno di una fascia di prezzo media che sta attorno ai 250 Euro per pezzo singolo, con discostamenti minimi a seconda della piattaforma e quasi sempre poco concorrenziali tra loro.

Prendendo questo come riferimento di prezzo, 120 pezzi genererebbe un business cyber criminale di 30.000 euro che, se organizzato da 15 persone, significherebbe un guadagno a testa di 2.000 euro, il tutto con il rischio legato alla conduzione illecita di tale attività e con polizia postale e servizi segreti che indagano e che potrebbero bussare alla porta di casa da un momento all’altro. Io questo non lo trovo un dato soddisfacente. E’ anzi decisamente fuori dall’ordine di grandezza. Dal mio monitoraggio forse, potrebbe essere il guadagno di un paio di giorni, con questo genere di attività.

Alla luce di questi fatti delle ultime ore, più che mai continuo a maturare la mia tesi sui collegamenti che questa vicenda ha con gruppi criminali molto più organizzati di 15 persone che probabilmente sono la punta più estrema di una ramificazione estremamente complessa. Già durante l’estate DarkOwl ha lanciato l’allarme per xGroup, come gruppo a capo di operazioni contro l’istituzione Unione Europea e i sistemi sanitari degli stati che ne fanno parte (Italia inclusa perché menzionata anche all’interno del loro sito ufficiale).

Il rischio sul quale basiamo oggi le indagini che apprendiamo dalla stampa è fondato sul phishing (via email e telefonico via VoIP), nei confronti di farmacia, strutture sanitarie locali e hub vaccinali che hanno l’accesso alla piattaforma governativa utile alla generazione dei QR-CODE e alla manipolazione dei dati vaccinali delle persone. E’ sicuramente un rischio serio, sul quale la Pubblica Amministrazione dovrebbe seriamente ragionare per attuare un cambiamento in previsione di una mitigazione di questo rischio a tutti i livelli della filiera lavorativa, soprattutto per assicurare in ogni posto di lavoro la giusta igiene digitale che spetta a chiunque abbia a che fare con tecnologia e strumenti informatici (soprattutto collegati in Rete). Il phishing così attuato, è stato appunto sfruttato per convincere (riuscendoci) i dipendenti lavoratori delle rispettive strutture, a cliccare determinati link predisposti ad hoc, fino ad installare software di controllo a distanza (Remote Desktop), utili anche per l’assistenza a distanza, con i quali attuare un attacco di spionaggio fino ad arrivare alla compromissione delle credenziali tanto attese, per poi utilizzarle per i fini illeciti di cui stiamo parlando.

Ma anche in questo caso, non stiamo puntando al problema centrale. Questa può essere un’attività che giustifica un piccolo contrabbando di quartiere. Ma non di certo un pericolo che mette in ginocchio il sistema sanitario di un Paese (sarebbe anche molto svilente per i tanti dipendenti che ci lavorano), per lo meno non il solo. Ma con il phishing come spieghiamo gli attacchi incessanti e continui che ha ricevuto il nostro sistema sanitario negli ultimi 6 mesi? Vogliamo confrontare questo rischio con il problema che potrebbe generarsi se un gruppo criminale (magari sovvenzionato da uno stato, la Russia) avesse l’accesso, tramite vulnerabilità note (in alcuni casi anche datate) ai sistemi server del nostro sistema sanitario, e da li muoversi lateralmente all’interno della nostra Pubblica Amministrazione, magari proprio, come ci ricordava Claudio Sono con questo spezzone di intervista, tramite la compromissione di un service provider?

Perché ancora oggi questo service provider non è stato trovato? E perché la questione LazioCrea non è mai stata risolta con tutti i dubbi connessi (riscatto si o no?, danni effettuati etc). C’è un filo conduttore tra gli attacchi alle strutture sanitarie (ASL, ALSS, ASP, ospedali), il furto delle chiavi private nazionali, l’accesso alle piattaforme di vaccinazione e la compromissione di un service provider che le racchiude tutte?

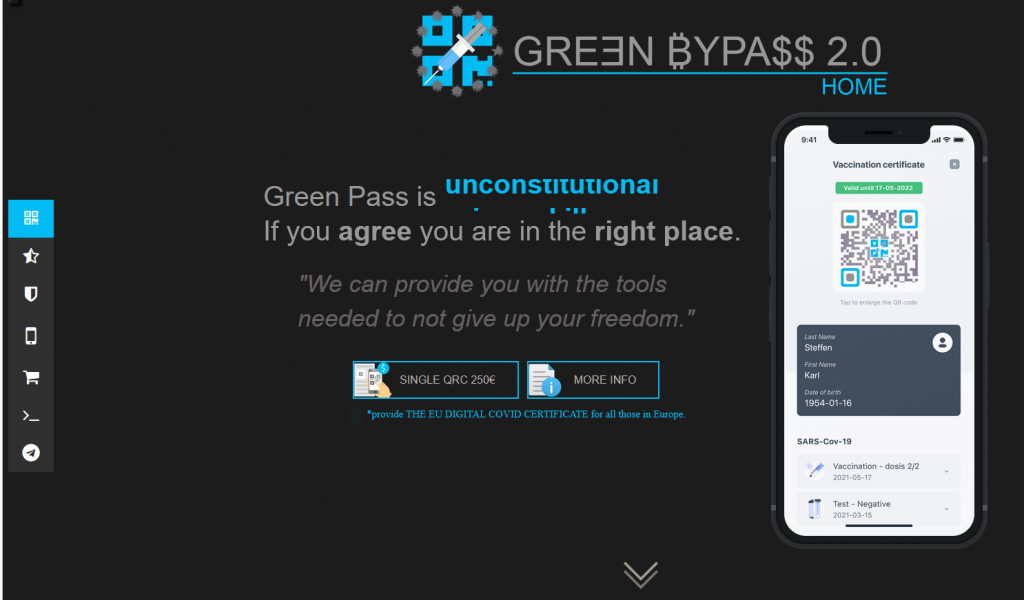

Che le 15 persone ora indagate non abbiano a che fare o non siano di fatto i responsabili più alti della catena criminale balza agli occhi anche dal fatto che le piattaforme meglio organizzate (per questa condotta illecita) online siano ancora presenti e tutt’ora funzionanti. Questo sito ormai famoso ne è un esempio:

E per le dimensioni del business?

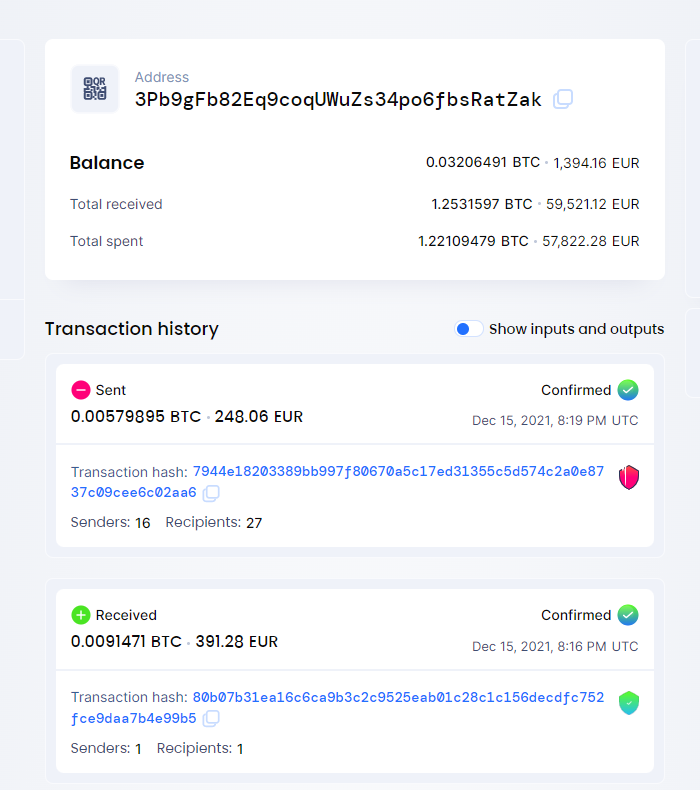

Beh io non sono un agente di polizia postale, ma la prima cosa che mi viene in mente è monitorare le transazioni di criptovaluta. Per capire la dimensione, se mi baso solo su uno dei canali Telegram sotto controllo e interrogo la blockchain degli ultimi movimenti effettuati, vedo 1) che c’è attività costante e recente; 2) che gli ordini di grandezza sono ben più elevati di quelli che 120 green pass possano generare. Motivazione che giustificherebbe anche l’intervento appunto del CNAIPIC. Questo è un indirizzo BTC intercettato in uno dei canali di vendita online (come questo ne esistono n):

Questi possono essere già guadagni, ad personam, che giustificherebbero l’incensante attività illecita.

Altro fattore che ci fa capire l’ordine di grandezza di questo commercio, per ogni singolo operatore malevolo, arriva proprio dalla stampa. E’ sufficiente tenere traccia di quello che esce con il susseguirsi delle vicende, per poi ricostruire a tempo debito. Quando ci fu, poche settimane fa, l’arresto del ragazzo minorenne laziale, tramite la polizia di Genova da denuncia di modella ligure, giravano negli stessi articoli immagini come queste sull’attività del ragazzo:

Il fumetto rosso, in alto a sinistra, indica il numero di chat gestite con le quali si ha attività operativa al momento. Con numeri di questa dimensione per un singolo operatore malevolo, è quasi impossibile credere in una generazione di 120 Green Pass falsi.

Ricapitolando, in conclusione, possiamo affermare che attorno all’incidente dei green pass falsi, attualmente vediamo:

- alcune pedine che agiscono da sole tramite la compromissione di credenziali di accesso alle piattaforme DGC, con tecniche di phishing che cercano di crearsi un mercato senza la rete dei pesci più grandi, immettendo nel sistema vaccini di persone mai recatesi in un hub vaccinale (ma che, ricordiamo, hanno un giro d’affari ben più grande di quello che sembra).

- al contempo, per mezzo di una guerra tra bande rivali, partono denunce e segnalazioni, proprio per il tramite dei gruppi strutturalmente più organizzati (APT), che hanno tutto l’interesse a sbaragliare la concorrenza.

- infine c’è il gruppo principale, quello da dove tutto parte (xGroup?) in grado di sfruttare vulnerabilità note per sferrare attacchi alla PA italiana (che a volte creano disagi, a volte diventano attacchi ransomware, a volte presentano data breach).

- che relazioni (e gradi di notorietà) esistono o sono esistite tra CNAIPIC e gruppi APT italiani o italianizzati?

- manca la spiegazione per i fatti riguardanti green pass Hitler etc. Firmati con chiave polacca. Inspiegabili con azione di farmacie, ci sarebbe Hitler nel database dei vaccinati.

Spunti di riflessione per il futuro: sicuramente verificare l’autenticità di tutti gli attacchi verso la Pubblica Amministrazione da LazioCrea in avanti. Analizzare le rivendicazione sull’argomento green pass, che vengono avanzate (e che lo sono state in questi mesi) online sui diversi forum utilizzati, partendo dall’analisi sugli autori delle stesse rivendicazioni: che storia hanno? Sono noti o sconosciuti? I loro nomi sono ricollegabili ad altre azioni del passato? Sinceramente penso che ci siano molte persone in grado di dare una risposta a queste domande e che, ad oggi, evidentemente non siamo pronti a ricevere.